.

O Monday.com é uma excelente ferramenta para gerenciar projetos individuais e em equipe. Você pode criar seus próprios quadros e personalizá-los como quiser. Mas não se preocupe se você estiver com pouco tempo, pois também encontrará vários modelos que podem ajudá-lo a planejar melhor sua criação de conteúdo online.

Seja você um YouTuber, podcaster ou blogueiro, os modelos que você descobre hoje podem ajudá-lo em várias áreas. Você pode gerenciar suas contas de mídia social, além de planejar suas postagens futuras e criar roteiros para produtos que deseja lançar.

A mídia social traz muitos benefícios para as empresas quando usada corretamente, e isso vale tanto para grandes corporações quanto para criadores online individuais. Mas, como dirão muitos usuários que precisam produzir conteúdo regularmente para uma ou mais plataformas, ter novas ideias pode ser cansativo. E se você tiver outras coisas no prato, é fácil esquecer de postar.

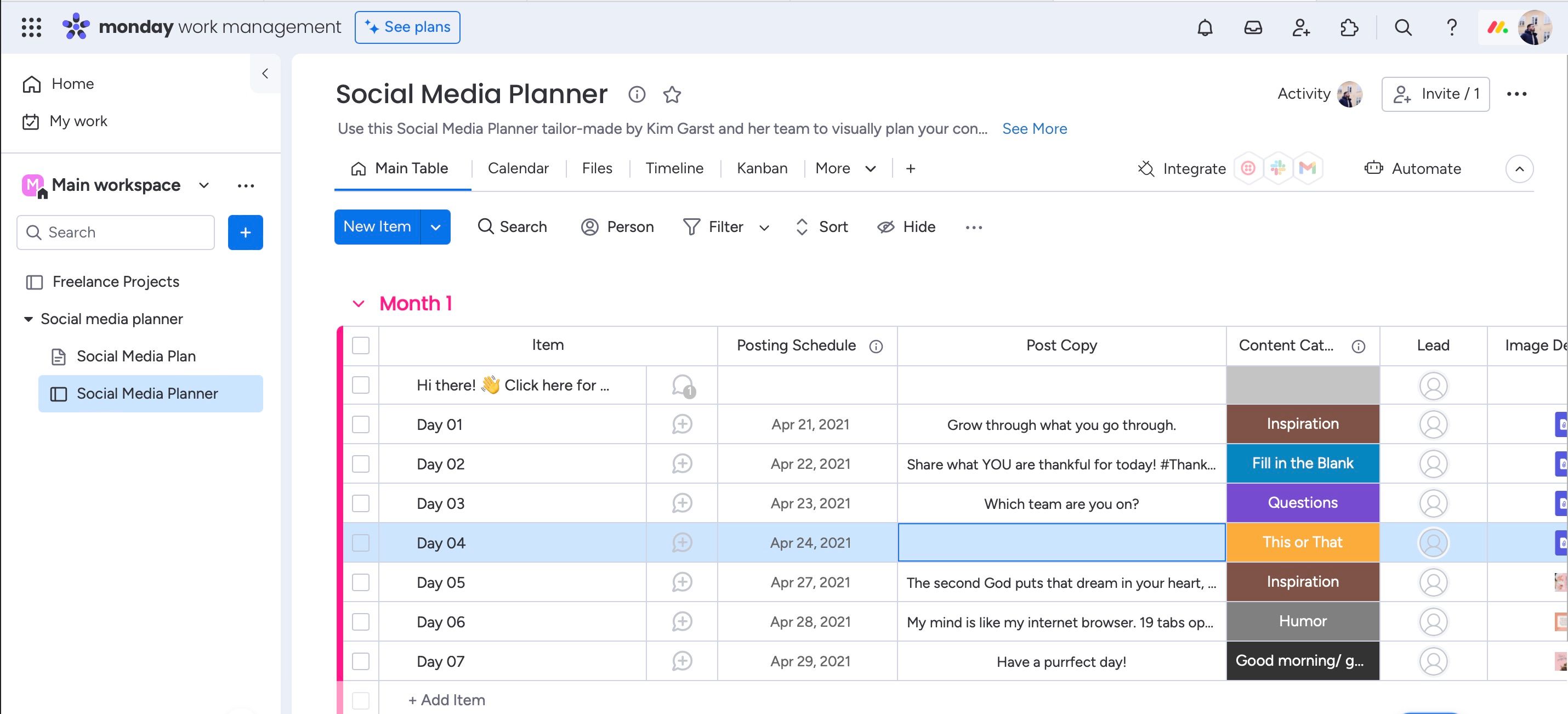

O modelo de planejador de mídia social da monday.com permite que você crie conteúdo com meses de antecedência. Você pode usá-lo independentemente de sua presença no Instagram, Pinterest, Twitter ou outra rede social. Você pode adicionar a cópia de sua postagem e encontrará outra coluna onde poderá incluir a data em que suas postagens serão publicadas.

Ao usar este modelo, você tem a opção de escolher o status de publicação. Quando a postagem estiver ativa, você também pode adicionar a URL que leva à postagem.

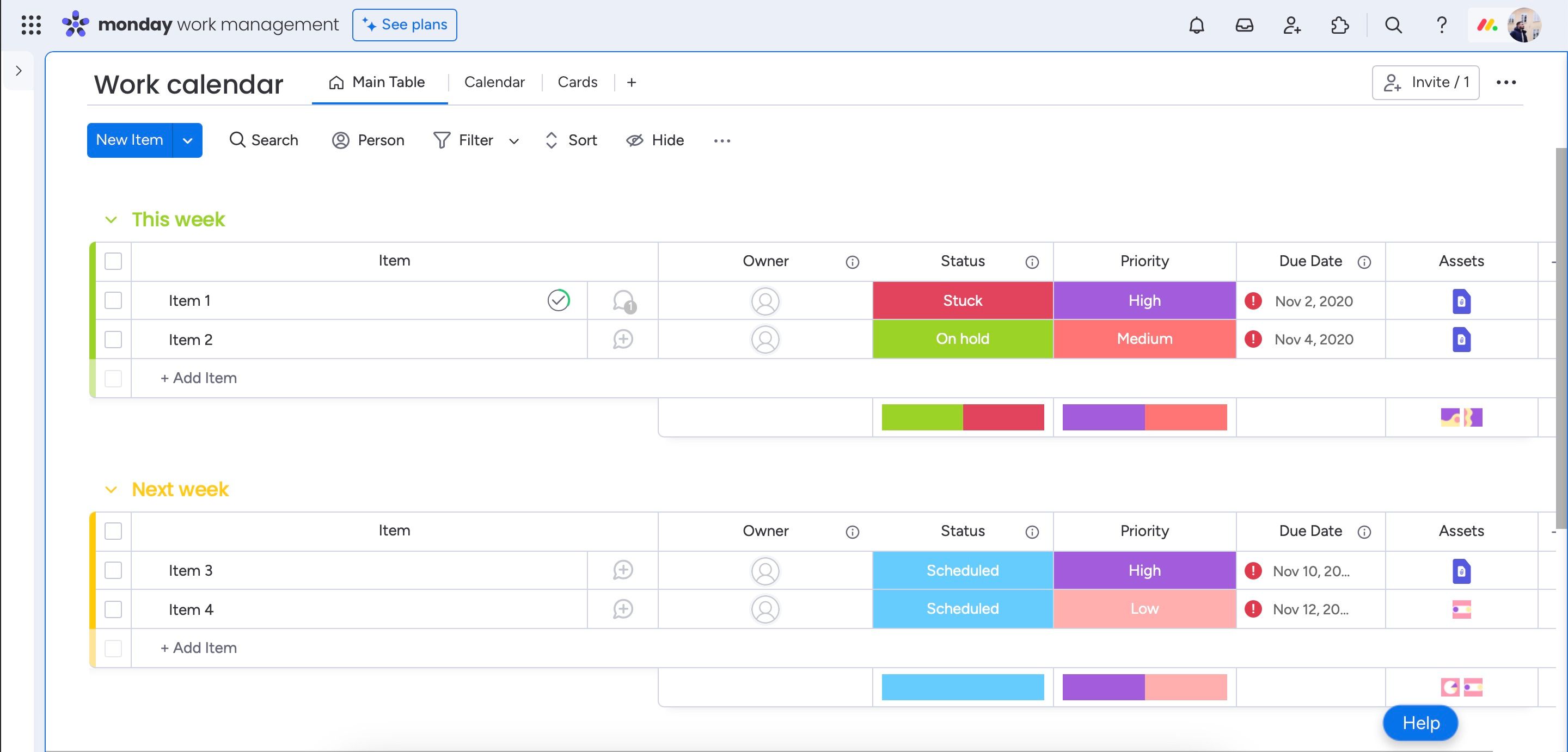

Ser um criador online exige que você use muitos chapéus. Embora você possa estar escrevendo uma postagem de blog um dia, pode ser necessário editar vídeos para o YouTube no dia seguinte. Manter o controle dessas tarefas é fundamental se você deseja se manter organizado a longo prazo, e este calendário de trabalho é uma solução fácil de usar para seus problemas.

Ao usar o modelo de calendário de trabalho monday.com, você pode dividir as tarefas que precisa concluir em diferentes semanas. O modelo permite que você escolha o status de prioridade para cada coisa que precisa fazer e também tem a opção de personalizar em quais datas planeja concluir tudo.

Se você tiver membros da equipe, poderá alocar tarefas para cada pessoa nesse modelo. Além disso, você também pode adicionar ativos.

Além do seu calendário de mídia social, é uma boa ideia ter um calendário separado para suas necessidades de criação de conteúdo. Como ponto de partida, você vai querer compartilhar um trabalho que envolva seu público, mas também vale a pena pensar em campanhas que você pode executar em diferentes momentos ao longo do ano.

Ao usar o modelo de calendário de conteúdo monday.com, você pode dividir seu conteúdo em três seções:

- Campanhas ao vivo

- Campanhas concluídas ou pausadas

- Campanhas de rascunho

O modelo oferece várias opções de personalização, como adicionar seu orçamento para cada campanha de conteúdo. Além disso, você pode fornecer um resumo para que outras pessoas – sejam funcionários em tempo integral ou contratados – saibam o que precisam fazer.

Embora você possa usar este modelo monday.com para planejar suas campanhas de conteúdo, você também pode querer organizar e planejar seu conteúdo no Notion.

À medida que você se torna mais proficiente em sua jornada de criação de conteúdo online, pode encontrar lacunas no mercado onde possa lançar produtos e agregar valor ao seu público. Você deve se fazer várias perguntas antes de lançar cursos online e outros produtos digitais, e quer garantir que não está perdendo a confiança do seu público. Mas quando você decide que tem uma boa ideia, vale a pena planejar com antecedência.

Lançar um produto requer que você gaste um tempo significativo desenvolvendo a versão final. Você pode usar este roteiro em conjunto com o calendário de conteúdo para criar campanhas de ponta que farão seu público falar e criar entusiasmo em seu espaço.

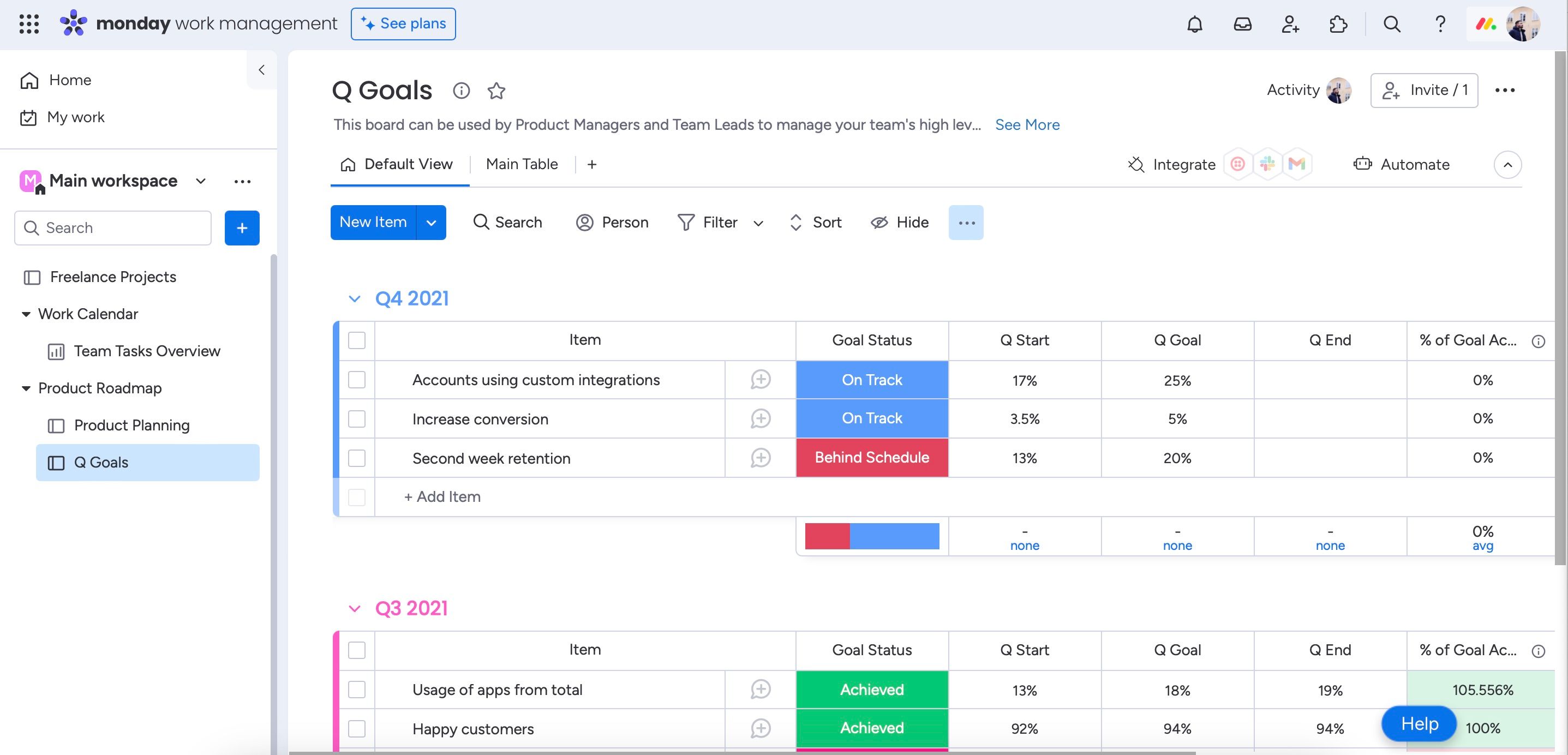

Ao usar o roteiro de produtos monday.com, você pode definir metas e tarefas para cada trimestre. E para garantir a conclusão do projeto, você tem a opção de escolher se realizou o que se propôs a alcançar.

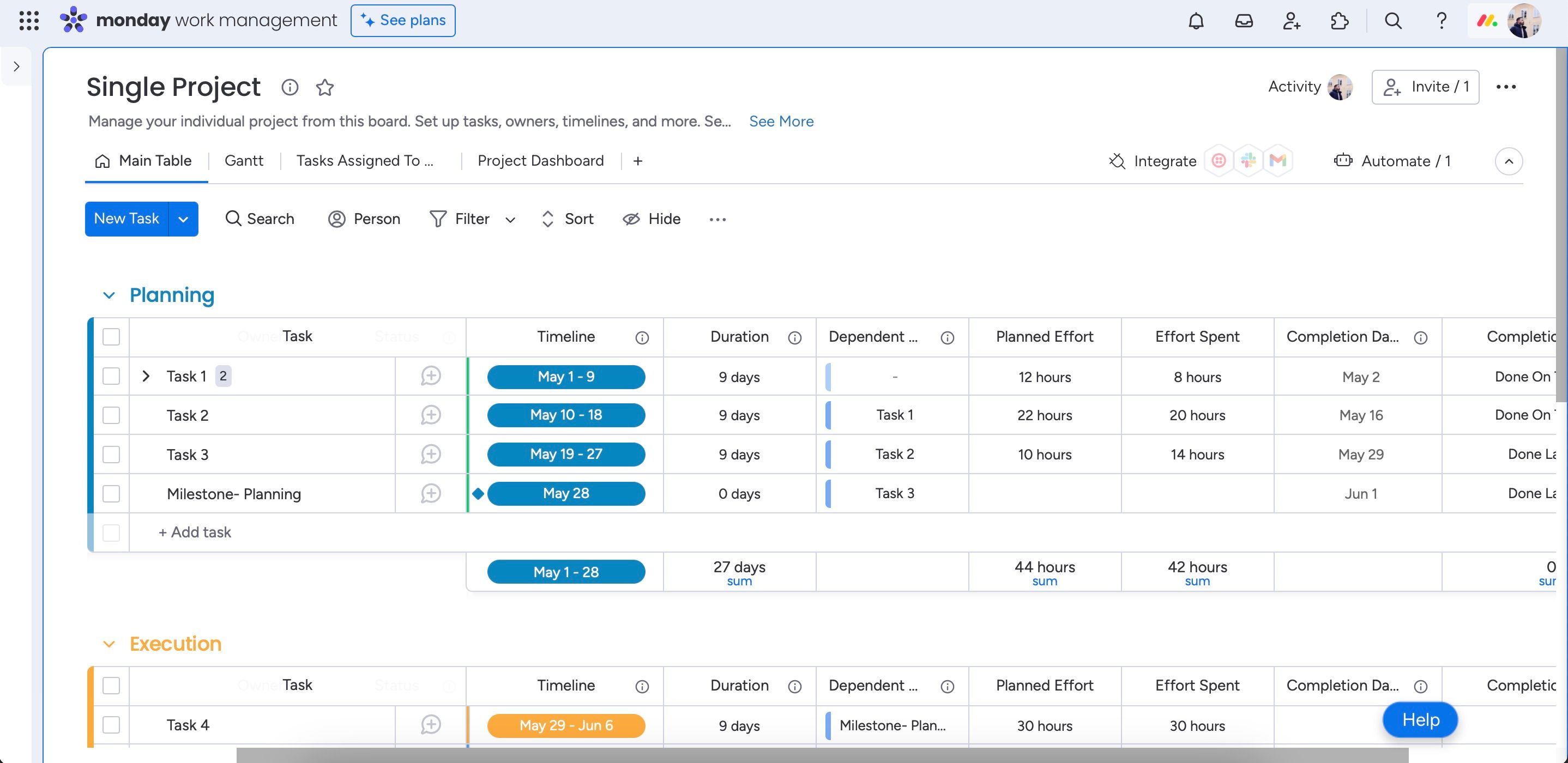

Embora tenhamos falado muito sobre campanhas maiores neste guia até agora, você também pode querer apenas algo para gerenciar projetos individuais. E se é isso que você está procurando, este modelo de projeto único é um bom lugar para começar.

Ao usar o modelo de projeto único no monday.com, você pode escolher quanto tempo espera que cada tarefa demore. Além disso, você também tem a opção de escolher uma data de conclusão prevista com base em suas previsões anteriores. O modelo também possui uma guia de status de conclusão, o que significa que você e sua equipe podem acompanhar o conteúdo que você criou e o que ainda precisa ser trabalhado.

Você pode dividir os projetos em três seções:

Se você não sabe qual ferramenta de gerenciamento de projetos é melhor para a sua criação de conteúdo online, considere verificar esta comparação entre Asana e monday.com antes de tomar sua decisão.

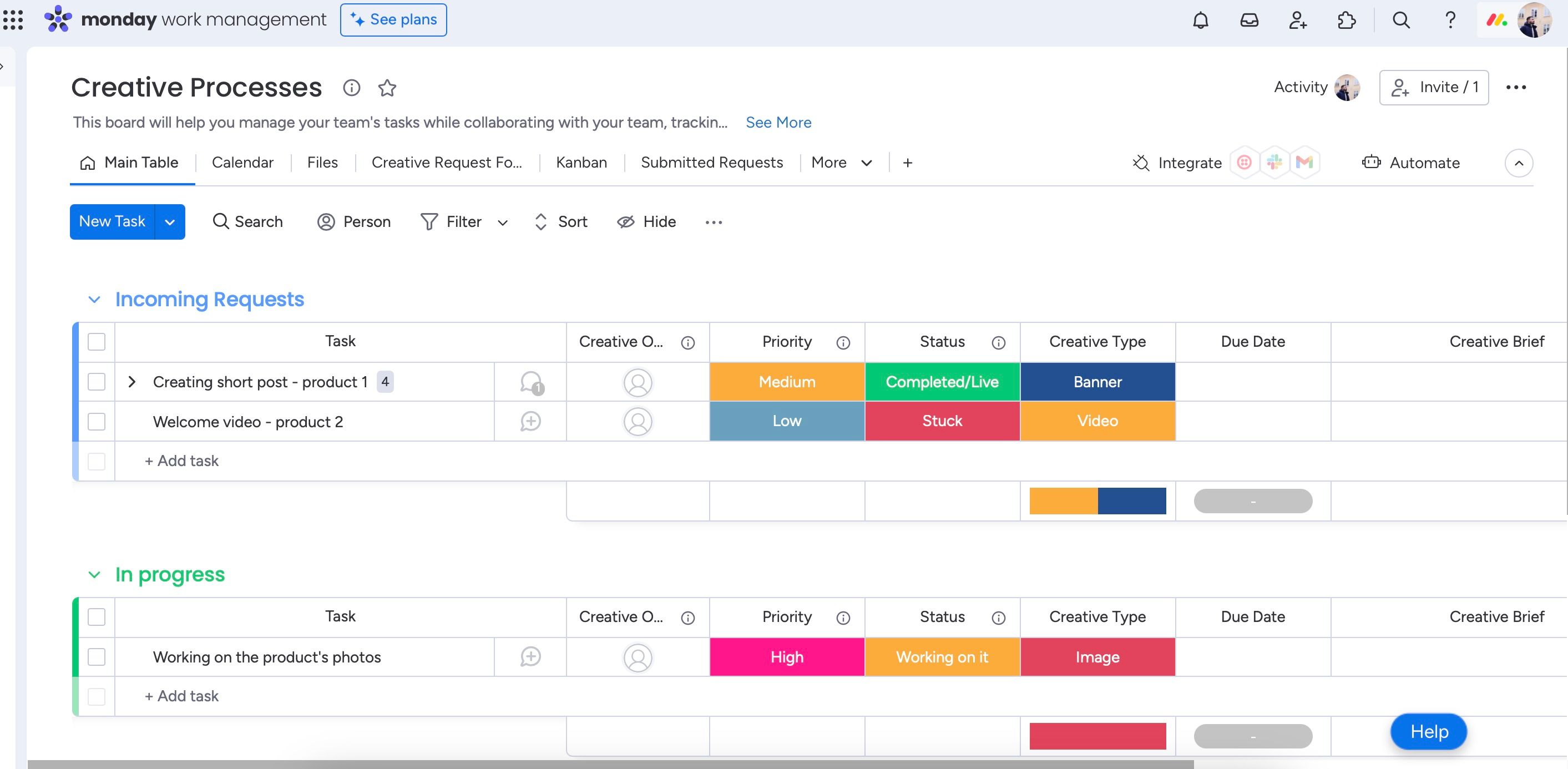

À medida que você se torna mais experiente como criador de conteúdo online, pode decidir escalar e contratar funcionários. Quando isso acontecer, você provavelmente precisará projetar uma placa com recursos mais amplos para que todos saibam o que está acontecendo. O modelo de processos criativos é um pouco mais avançado do que o calendário de conteúdo mencionado anteriormente, tornando-o uma ótima escolha.

Com o painel de processos criativos no monday.com, você pode criar tarefas abrangentes e dividi-las em subitens. Além disso, você tem a opção de selecionar a prioridade – e também pode acompanhar o tempo no aplicativo.

Se precisar, você também pode iniciar conversas em cada tarefa e escolher o nível de prioridade. Além disso, você tem a opção de fazer upload de ativos e outros documentos importantes.

Você pode conferir algumas das práticas recomendadas para usar o monday.com no trabalho remoto se trabalhar remotamente com sua equipe.

Use estes modelos do Monday.com para criar conteúdo online mais envolvente

Independentemente do tipo de conteúdo online que você criar, você pode escolher entre vários modelos no monday.com para organizar melhor seu fluxo de trabalho. Alguns dos recursos em cada modelo estão disponíveis apenas para usuários com assinatura paga, mas você ainda deve ter flexibilidade suficiente para personalizar cada um de acordo com suas necessidades específicas.

Você pode encontrar muitos modelos adicionais em monday.com, muitos dos quais estão disponíveis com assinatura gratuita. Mas se você está apenas começando a usar a plataforma, pode economizar tempo em pesquisa experimentando-os.

.