.

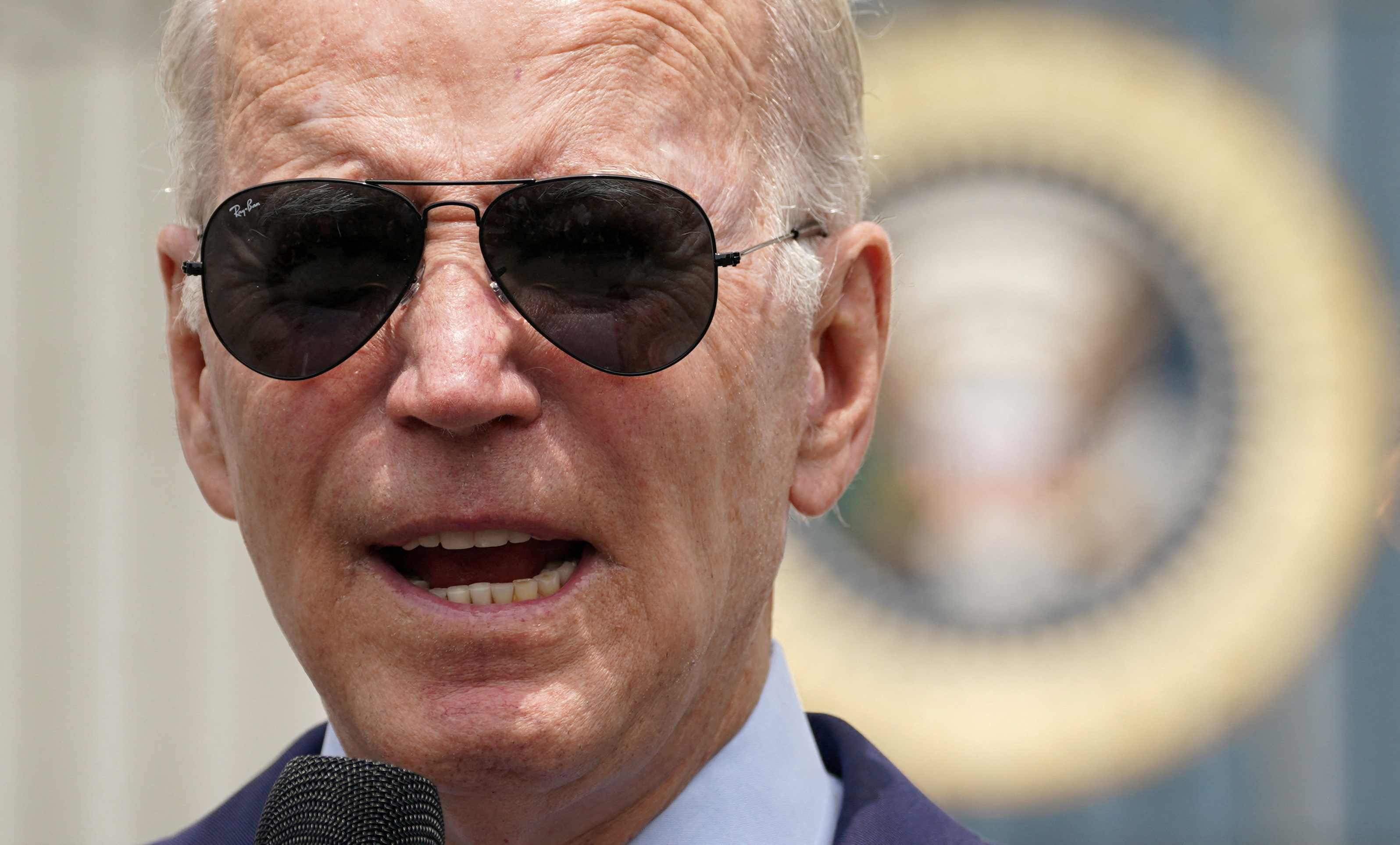

Há uma frase que o presidente dos Estados Unidos ouviu seu pai dizer e que repete com frequência: “Não me compare com o Todo-Poderoso, compare-me com a alternativa”. Joe Biden disse-o esta terça-feira num hotel em Washington, poucas horas depois de oficializar que vai concorrer à reeleição em 2024. A alternativa, claro, e salvo surpresa, é Donald Trump, e Biden acredita que é em condições de voltar a vencê-lo: “Posso não ser o único, mas o conheço bem. E sei o perigo que representa para a nossa democracia. E já passamos por isso antes”, disse ele esta semana em uma coletiva de imprensa no jardim de rosas da Casa Branca.

.

.