.

Um número surpreendente de usuários do Windows não altera o plano de fundo da área de trabalho. Não acredite em nós? Basta dar uma espiada por cima dos ombros de algumas pessoas na próxima vez que estiver em uma cafeteria ou aeroporto.

E das pessoas que mudam de desktop, muitas ficam com uma das imagens de estoque do sistema operacional. É aborrecido.

Por que não aprimorar seu computador com um tema legal do Windows para todo o sistema? Aqui estão os melhores temas do Windows 10 para cada área de trabalho.

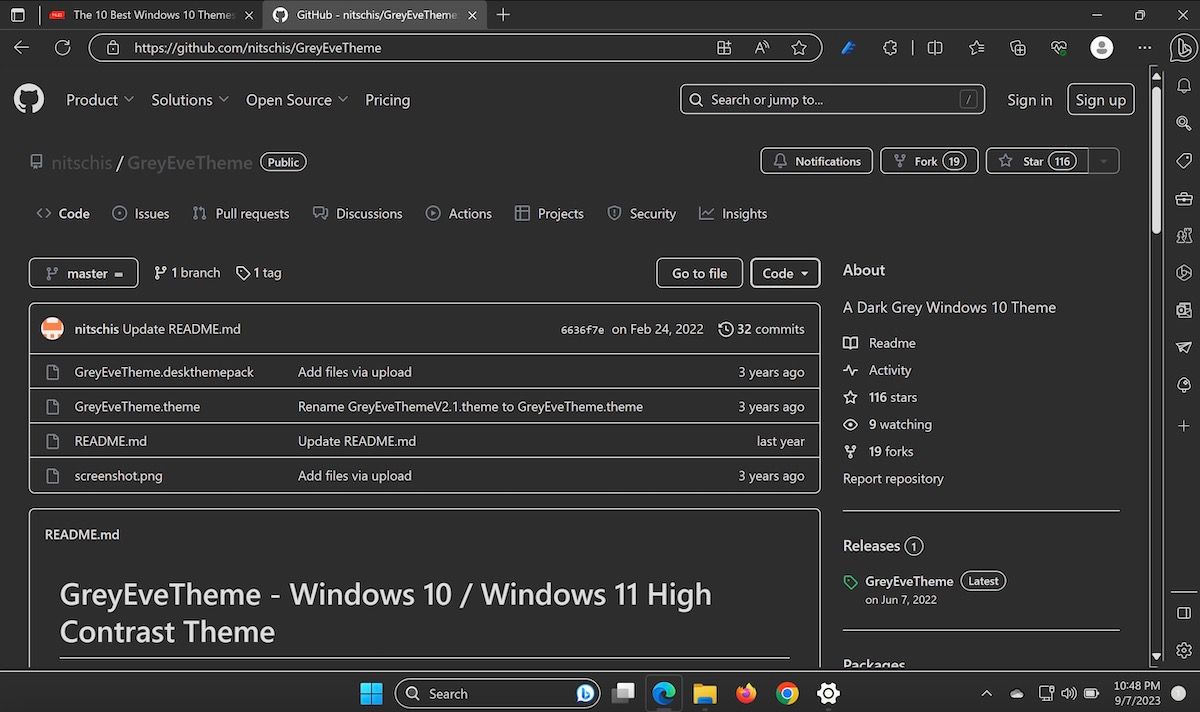

1. Tema escuro do Windows 10: Tema GreyEve

Achamos que é justo dizer que os temas sombrios para o Windows 10 parecem os mais legais. E, como benefício extra, os temas escuros podem ajudar a reduzir o cansaço visual.

Existem tantos temas sombrios por aí que é difícil escolher um vencedor, mas gostamos de GreyEve. Você pode pegar o arquivo ZIP do DeviantArt. Coloque o arquivo em %USERPROFILE%AppDataLocalMicrosoftWindowsThemes então vá para Configurações > Personalização > Temas e selecione-o na lista.

Cobrimos muitos outros temas sombrios para Windows 10 se você não gosta do tema GreyEve.

Transferências: Tema GreyEve (grátis)

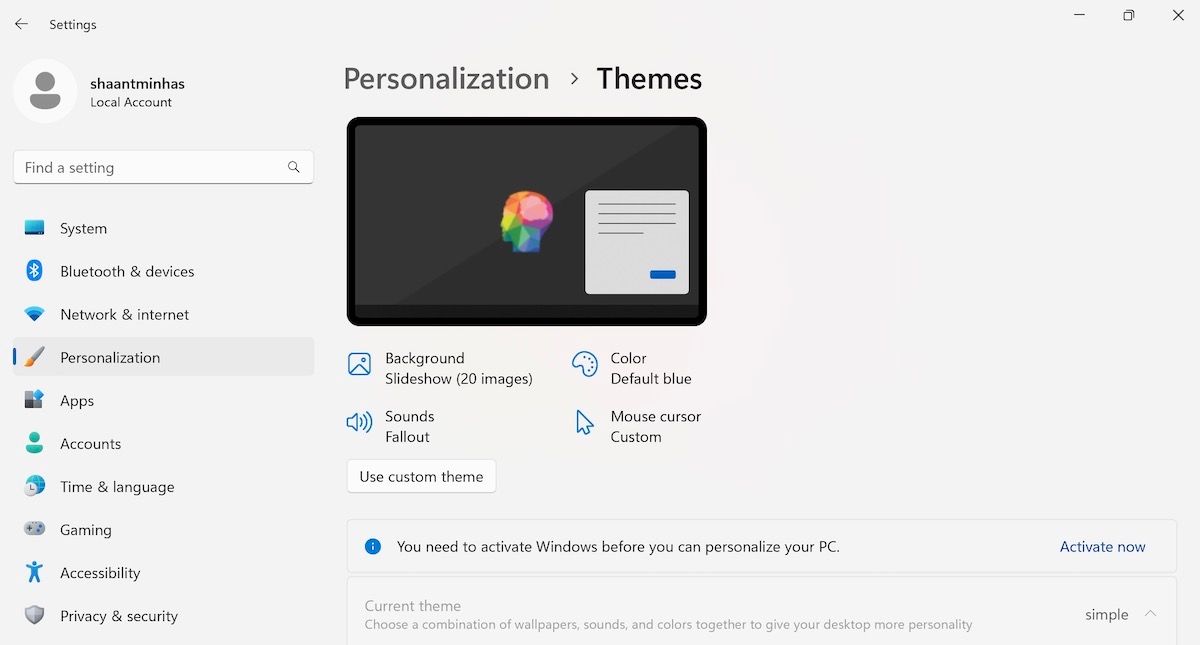

2. Simples

Se você é como eu, provavelmente não gosta de complicar seu software. Então você provavelmente também deseja que um tema do Windows seja semelhante e ofereça alguns papéis de parede simples.

Se sim, Simple é exatamente o que você procura. O tema adiciona um fundo cinza claro à área de trabalho com papéis de parede simples projetados para acalmar os olhos.

Para começar, basta baixar e instalar o aplicativo. A partir daí, vá para Personalização em Configurações e altere o tema a partir daí.

Transferências: Simples (grátis)

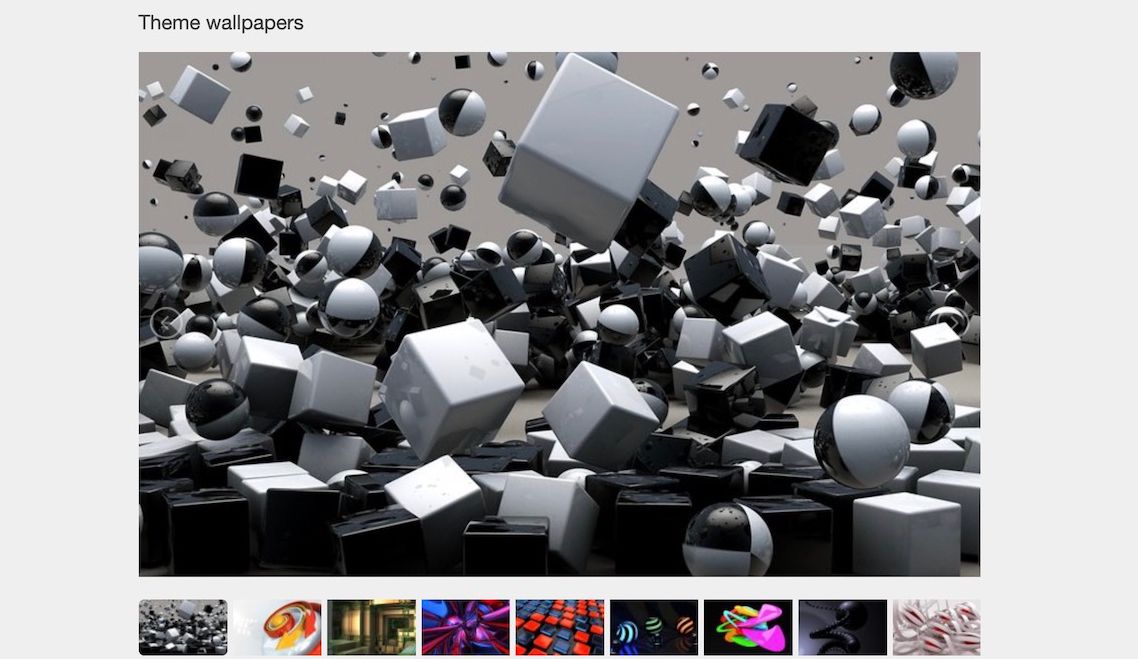

3. Tema HD para Windows 10: Tema 3D

O Tema 3D, disponível no ThemePack, contém 17 papéis de parede de alta definição. Todos os papéis de parede dão a ilusão de um gráfico 3D.

As imagens são todas abstratas; embora vários deles se inspirem em esferas e cubos.

Para usar o Tema 3D, coloque os arquivos em %windir%/Recursos/Temas. Você pode usar todas as 17 imagens de uma vez; clique com o botão direito na sua área de trabalho e escolha Próximo plano de fundo da área de trabalho para percorrer as opções.

Transferências: Tema 3D (grátis)

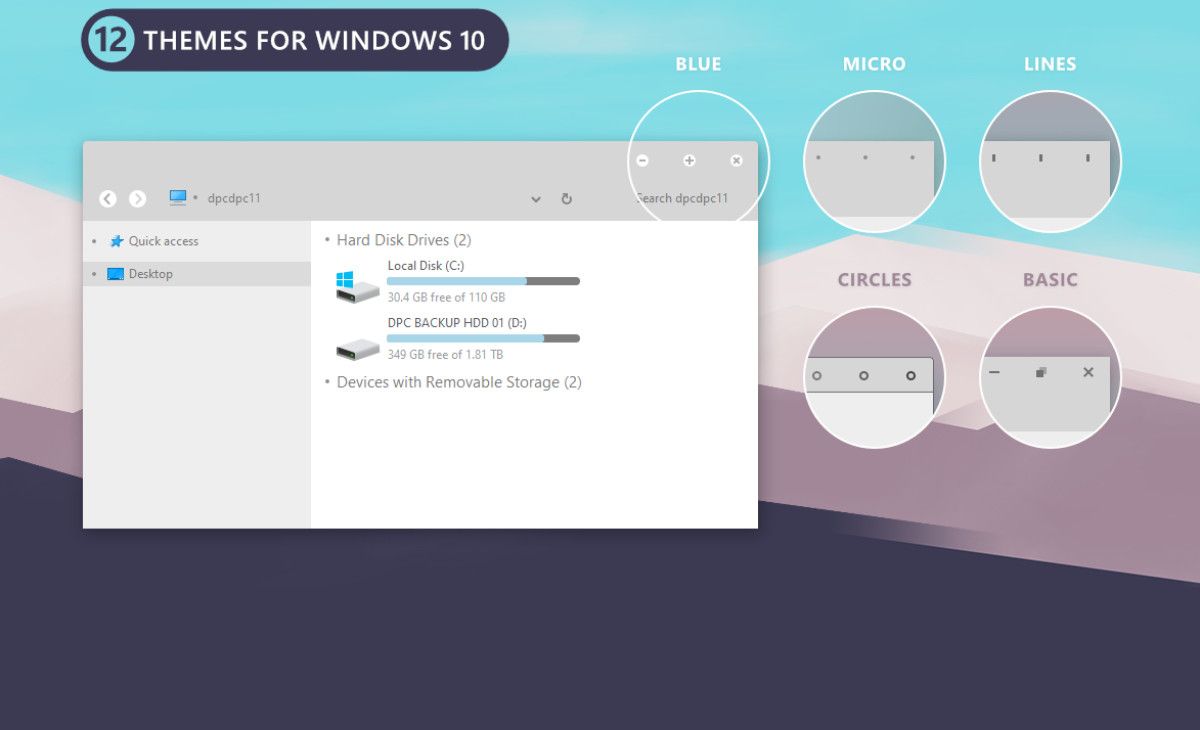

4. Simplifique 10

Se você acha que o layout do Windows está muito confuso, dê uma olhada no tema Simplify 10. É um dos melhores temas do Windows 10. O tema elimina muitos elementos de design desnecessários, deixando você com um tema minimalista que parece impressionantemente elegante.

O Simplify 10 vem em quatro versões diferentes – um tema colorido, um tema claro, um tema escuro e uma terceira opção chamada Maverick. O tema Maverick foi projetado para ter uma semelhança com a distribuição Linux, Ubuntu.

Transferências: Simplifique 10 (grátis)

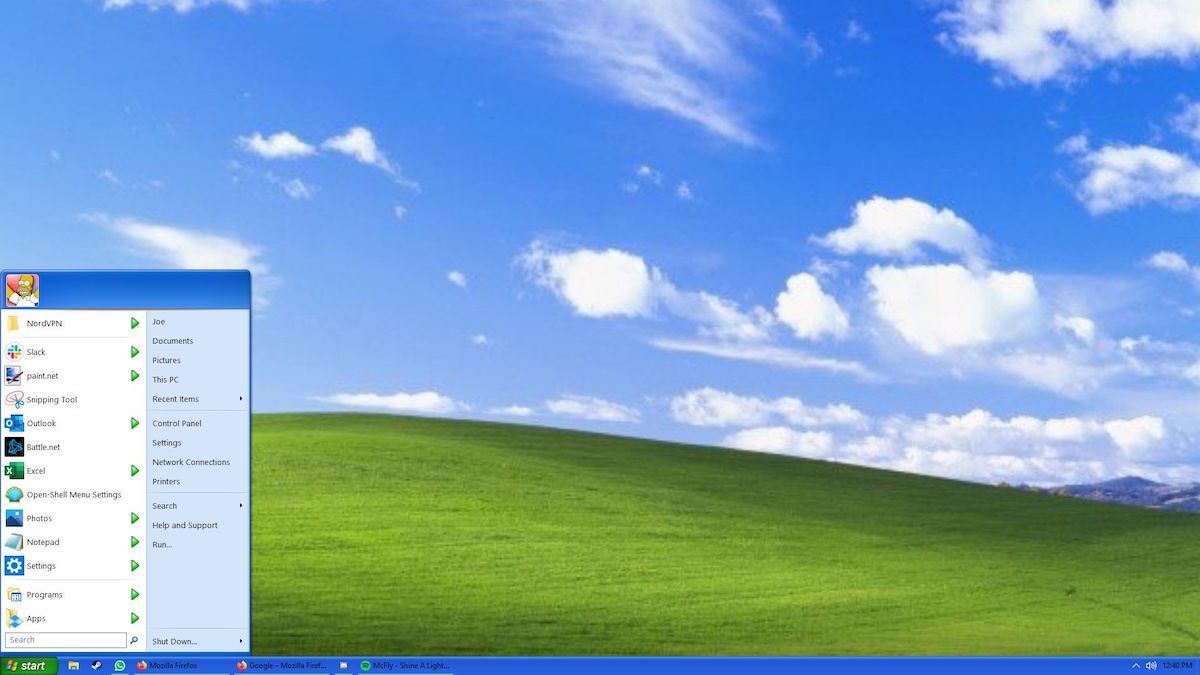

5. Tema do Windows XP para Windows 10: Temas do XP

O Windows XP dura muito na memória.

Claro, você não deveria ainda usar o sistema operacional para sua computação diária. O suporte terminou há muito tempo e é um pesadelo de segurança. No entanto, você ainda pode fazer o Windows 10 parecer o XP – é o melhor dos dois mundos para os fanáticos pelo XP.

A melhor opção são os Temas XP no DeviantArt. Apenas certifique-se de instalar a versão mais recente do UxStyle antes de prosseguir com a configuração; você estará usando um dos principais temas do Windows 10 em pouco tempo.

Transferências: Temas XP (grátis)

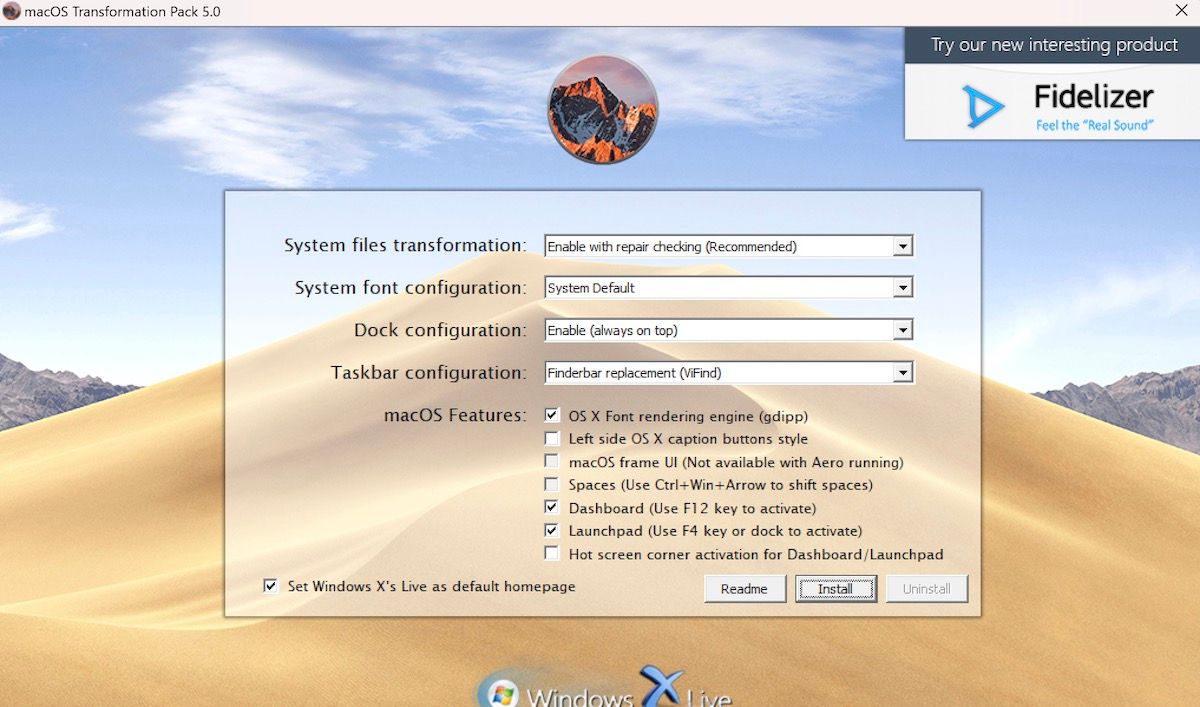

6. Tema Mac para Windows 10: macOS Transformation Pack 5.0

O aspecto mais conhecido do sistema operacional macOS é o dock. Ele fornece acesso rápido a todos os aplicativos usados com frequência. A barra de tarefas do Windows funciona de forma semelhante, mas se você deseja a sensação do Mac, talvez deva tentar usar o macOS Transformation Pack 5.0

Como o nome sugere, ele adiciona um tema semelhante ao Mac ao seu computador. Ele substituirá a barra de tarefas existente e você poderá personalizar o dock para exibir os aplicativos que deseja ver. Baixe e instale o aplicativo e você estará pronto para que seu novo tema baseado em Mac seja configurado rapidamente.

Talvez seja necessário reiniciar o PC para concluir a instalação.

Transferências: Pacote de transformação macOS 5.0 (grátis)

7. Tema de anime do Windows 10: vários

O anime, em todas as suas formas, parece se tornar mais popular a cada dia que passa; A Netflix fez uma série de originais de anime, você pode transmiti-los no Amazon Prime e há recursos quase infinitos que ensinam como desenhar no estilo anime.

Portanto, talvez não seja surpreendente saber que você pode encontrar uma abundância de temas de anime para Windows 10. No ThemePack você pode pegar temas para todas as suas estrelas e programas favoritos, incluindo Gintama, Vegeta, Evangelion e Haikyuu.

Transferências: Vários (grátis)

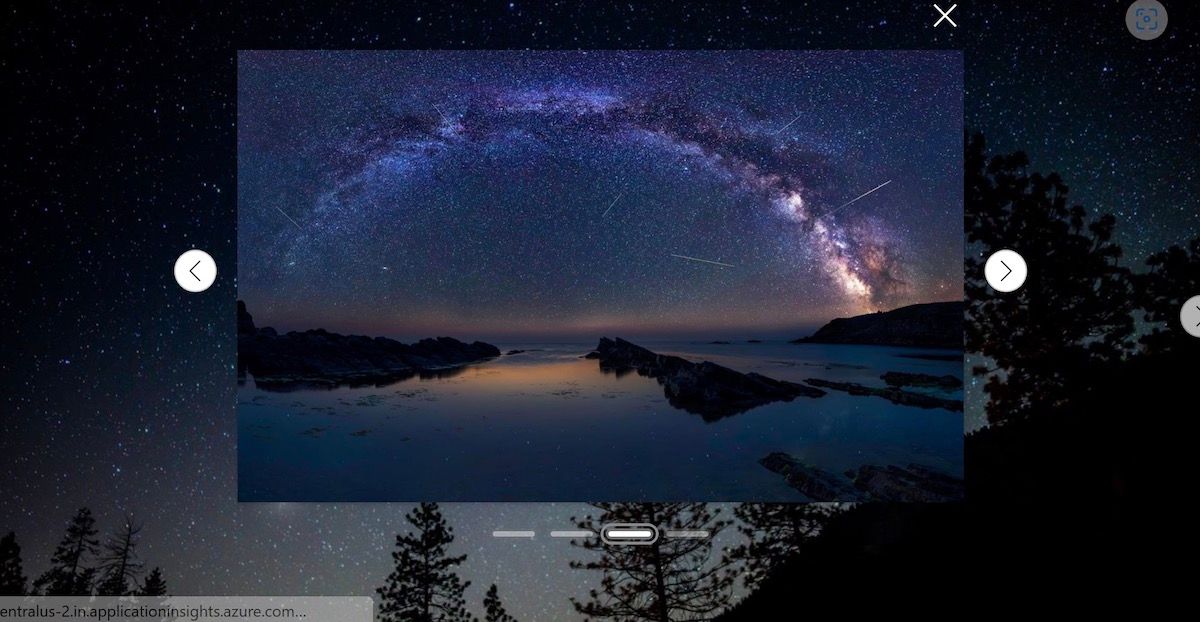

8. Melhor tema da Microsoft Store: Chuvas de meteoros

Você pode encontrar alguns dos melhores temas do Windows 10 com download gratuito na Microsoft Store. Existem dezenas para escolher (incluindo algumas opções pagas).

Um dos nossos temas gratuitos favoritos na loja é a Chuva de Meteoros. Ele apresenta 18 imagens de estrelas cadentes para você escolher, ou você pode fazer com que o Windows percorra todas as 18 em intervalos predefinidos.

Alguns dos outros assuntos nas imagens incluem florestas, paisagens urbanas, lagos e animais.

Transferências: Chuvas de meteoros (grátis)

9. Homem-Aranha: Através do Aranhaverso 4K

Como o nome sugere, Homem-Aranha: Através do Aranhaverso 4K é um tema baseado no Homem-Aranha que traz para você uma série de papéis de parede baseados em seu tema.

No total, o aplicativo vem com 15 papéis de parede diferentes, todos projetados para ajudar você a sentir o universo do Homem-Aranha. Embora o tema não traga muitas mudanças na interface, achamos que os papéis de parede e a cor de fundo resultante deixam seu PC com uma aparência elegante.

Transferências: Homem-Aranha: Através do Verso-Aranha 4K (grátis)

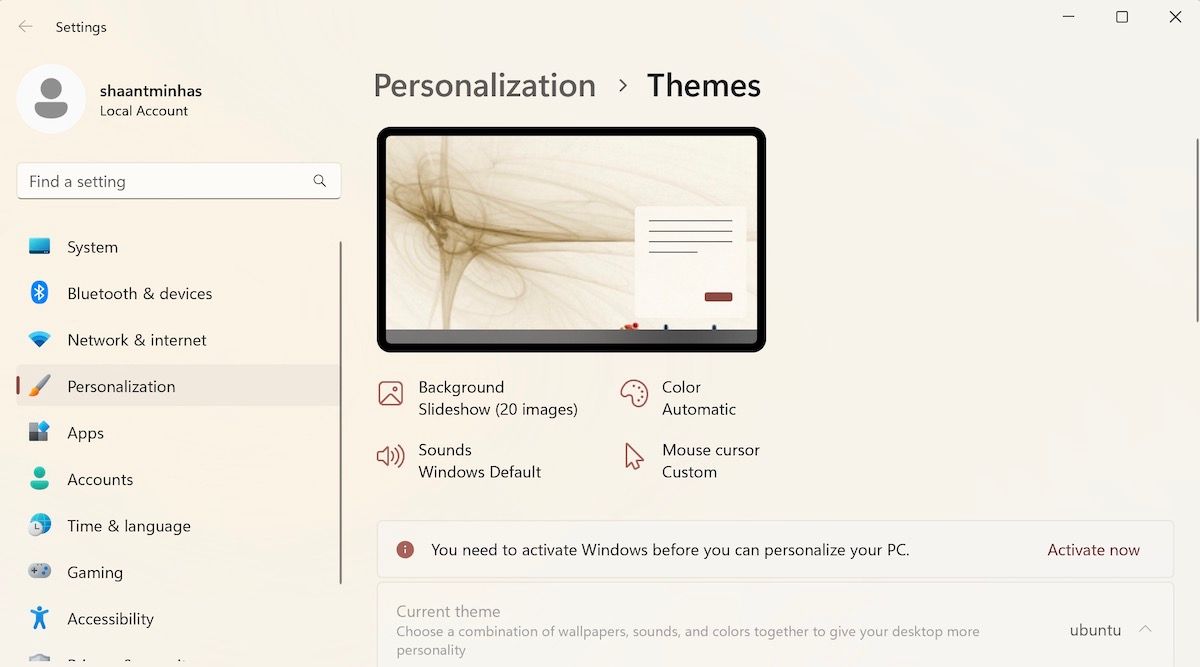

10. Tema Ubuntu

Vimos como fazer o Windows se parecer com o macOS, mas que tal fazer o Windows se parecer com o Linux? Se você deseja a funcionalidade do Windows com a aparência do Linux, dê uma olhada no tema Ubuntu. Novamente, embora o pacote de temas não faça nenhum ajuste na barra de tarefas, nos ícones, etc., ele mudará radicalmente a aparência do Windows com seus papéis de parede e nova cor de fundo.

Além do Windows 11 e 10, o tema Ubuntu também oferece suporte ao Windows 7 e Windows 8.

Transferências: Tema Ubuntu (grátis)

Use os melhores temas do Windows 10 para o seu PC

Sempre que você alterar o tema do Windows 10, certifique-se de fazer com que as cores de destaque do Windows correspondam ao plano de fundo da área de trabalho. Isso fará com que seu tema pareça mais coeso. Felizmente, esse processo pode ser automatizado.

Além disso, além de usar aplicativos automatizados, você também pode criar seu próprio tema personalizado do Windows. Você só precisa de alguns modelos e um pouco de criatividade. É isso aí – você terminará em pouco tempo.

.