.

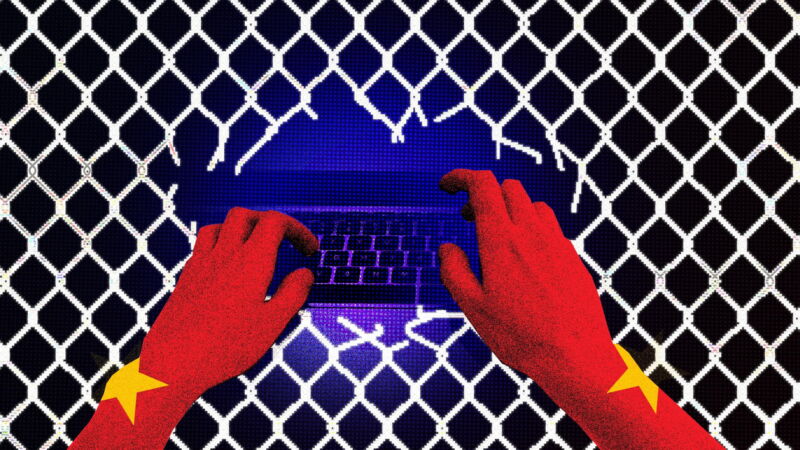

Pessoal conectado; Imagens Getty

Para operações de hackers patrocinadas pelo Estado, as vulnerabilidades não corrigidas são uma munição valiosa. As agências de inteligência e os militares aproveitam-se de bugs hackeáveis quando estes são revelados – explorando-os para levar a cabo as suas campanhas de espionagem ou guerra cibernética – ou gastam milhões para desenterrar novos ou para comprá-los em segredo no mercado cinzento dos hackers.

Mas nos últimos dois anos, a China adicionou outra abordagem para obter informações sobre essas vulnerabilidades: uma lei que simplesmente exige que qualquer empresa de tecnologia de rede que opere no país as entregue. Quando as empresas de tecnologia tomam conhecimento de uma falha hackeável nos seus produtos, são agora obrigadas a informar uma agência governamental chinesa – que, em alguns casos, partilha essa informação com hackers patrocinados pelo Estado da China, de acordo com uma nova investigação. E algumas evidências sugerem que as empresas estrangeiras com operações baseadas na China estão a cumprir a lei, dando indirectamente às autoridades chinesas dicas sobre potenciais novas formas de piratear os seus próprios clientes.

Hoje, o Atlantic Council divulgou um relatório – cujas conclusões os autores compartilharam antecipadamente com a WIRED – que investiga as consequências de uma lei chinesa aprovada em 2021, projetada para reformar a forma como as empresas e pesquisadores de segurança que operam na China lidam com a descoberta de vulnerabilidades de segurança em tecnologia. produtos. A lei exige, entre outras coisas, que as empresas de tecnologia que descubram ou tomem conhecimento de uma falha hackeável em seus produtos compartilhem informações sobre ela no prazo de dois dias com uma agência chinesa conhecida como Ministério da Indústria e Tecnologia da Informação. A agência então adiciona a falha a um banco de dados cujo nome é traduzido do mandarim como Plataforma de Compartilhamento de Informações sobre Ameaças e Vulnerabilidades à Segurança Cibernética, mas é frequentemente chamado por um nome mais simples em inglês, Banco de Dados Nacional de Vulnerabilidades.

Os autores do relatório vasculharam as descrições desse programa pelo próprio governo chinês para traçar o caminho complexo que as informações de vulnerabilidade tomam: Os dados são compartilhados com vários outros órgãos governamentais, incluindo as Equipes Técnicas/Centro de Coordenação de Resposta a Emergências da Rede Nacional de Computadores da China, ou CNCERT/ CC, uma agência dedicada à defesa das redes chinesas. Mas os investigadores descobriram que o CNCERT/CC disponibiliza os seus relatórios a “parceiros” tecnológicos que incluem exactamente o tipo de organizações chinesas dedicadas não a corrigir vulnerabilidades de segurança, mas a explorá-las. Um desses parceiros é o escritório de Pequim do Ministério da Segurança do Estado da China, a agência responsável por muitas das operações de pirataria informática mais agressivas patrocinadas pelo Estado nos últimos anos, desde campanhas de espionagem a ataques cibernéticos perturbadores. E os relatórios de vulnerabilidade também são partilhados com a Universidade Shanghai Jiaotong e a empresa de segurança Beijing Topsec, ambas com um histórico de cooperação em campanhas de pirataria informática levadas a cabo pelo Exército de Libertação Popular da China.

“Assim que os regulamentos foram anunciados, ficou evidente que isto se iria tornar um problema”, afirma Dakota Cary, investigadora do Global China Hub do Atlantic Council e uma das autoras do relatório. “Agora conseguimos mostrar que existe uma sobreposição real entre as pessoas que operam esta estrutura de relatórios obrigatória e que têm acesso às vulnerabilidades relatadas e as pessoas que realizam operações de hackers ofensivas.”

Dado que corrigir vulnerabilidades em produtos tecnológicos quase sempre leva muito mais tempo do que o prazo de divulgação de dois dias da lei chinesa, os investigadores do Atlantic Council argumentam que a lei coloca essencialmente qualquer empresa com operações baseadas na China numa posição impossível: deixar a China ou dar informações sensíveis descrições de vulnerabilidades nos produtos da empresa para um governo que pode muito bem usar essas informações para hackers ofensivos.

Os investigadores descobriram, de facto, que algumas empresas parecem estar a optar pela segunda opção. Eles apontam para um documento de julho de 2022 postado na conta de uma organização de pesquisa do Ministério da Indústria e Tecnologias da Informação no serviço de mídia social em língua chinesa WeChat. O documento publicado lista os membros do programa de compartilhamento de informações sobre vulnerabilidades que “passaram no exame”, possivelmente indicando que as empresas listadas cumpriram a lei. A lista, que se concentra em empresas de tecnologia de sistemas de controle industrial (ou ICS), inclui seis empresas não chinesas: Beckhoff, D-Link, KUKA, Omron, Phoenix Contact e Schneider Electric.

.