.

Os gabinetes dos prefeitos e tribunais na Rússia estão sob ataque de um malware nunca antes visto que se apresenta como ransomware, mas na verdade é um limpador que destrói permanentemente os dados em um sistema infectado, de acordo com a empresa de segurança Kaspersky e o serviço de notícias Izvestia.

Os pesquisadores da Kaspersky nomearam o limpador CryWiper, uma referência à extensão .cry que é anexada aos arquivos destruídos. A Kaspersky diz que sua equipe viu o malware lançar “ataques pontuais” contra alvos na Rússia. O Izvestia, por sua vez, informou que os alvos são gabinetes e tribunais de prefeitos russos. Detalhes adicionais, incluindo quantas organizações foram atingidas e se o malware apagou os dados com sucesso, não foram divulgados imediatamente.

O malware Wiper tornou-se cada vez mais comum na última década. Em 2012, um limpador conhecido como Shamoon causou estragos na Saudi Aramco da Arábia Saudita e na RasGas do Catar. Quatro anos depois, uma nova variante do Shamoon voltou e atingiu várias organizações na Arábia Saudita. Em 2017, um malware autorreplicante chamado NotPetya se espalhou pelo mundo em questão de horas e causou danos estimados em US$ 10 bilhões. No ano passado, uma enxurrada de novos limpadores apareceu. Eles incluem DoubleZero, IsaacWiper, HermeticWiper, CaddyWiper, WhisperGate, AcidRain, Industroyer2 e RuRansom.

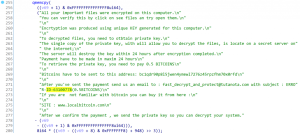

A Kaspersky disse que descobriu as tentativas de ataque do CryWiper nos últimos meses. Após infectar um alvo, o malware deixou uma nota exigindo, segundo o Izvestia, 0,5 bitcoin e incluindo um endereço de carteira onde o pagamento poderia ser feito.

Kaspersky

“Depois de examinar uma amostra de malware, descobrimos que esse Trojan, embora se disfarce de ransomware e extorque dinheiro da vítima para ‘descriptografar’ os dados, na verdade não criptografa, mas destrói propositadamente os dados no sistema afetado”, relatório da Kaspersky afirmou. “Além disso, uma análise do código do programa do Trojan mostrou que não foi um erro do desenvolvedor, mas sua intenção original.”

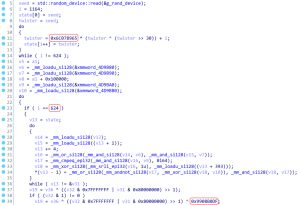

O CryWiper tem alguma semelhança com o IsaacWiper, que visava organizações na Ucrânia. Ambos os limpadores usam o mesmo algoritmo para gerar números pseudoaleatórios que corrompem os arquivos de destino, substituindo os dados dentro deles. O nome do algoritmo é Mersenne Vortex PRNG. O algoritmo raramente é usado, então a semelhança se destacou.

Kaspersky

O CryWiper compartilha uma semelhança separada com famílias de ransomware conhecidas como Trojan-Ransom.Win32.Xorist e Trojan-Ransom.MSIL.Agent. Especificamente, o endereço de e-mail na nota de resgate de todos os três é o mesmo.

A amostra CryWiper que Kaspersky analisou é um arquivo executável de 64 bits para Windows. Foi escrito em C++ e compilado usando o kit de ferramentas MinGW-w64 e o compilador GCC. Essa é uma escolha incomum, pois é mais comum que malwares escritos em C++ usem o Visual Studio da Microsoft. Uma possível razão para essa escolha é que ela oferece aos desenvolvedores a opção de portar seu código para o Linux. Dado o número de chamadas específicas que o CryWiper faz para as interfaces de programação do Windows, esse motivo parece improvável. O motivo mais provável é que o desenvolvedor que escreveu o código estava usando um dispositivo não Windows.

Ataques de limpeza bem-sucedidos geralmente tiram vantagem da segurança de rede precária. A Kaspersky aconselhou os engenheiros de rede a tomar precauções usando:

- Soluções de segurança de análise comportamental de arquivos para proteção de endpoint.

- Detecção e resposta gerenciadas e centro de operação de segurança que permitem a detecção oportuna de uma intrusão e a tomada de medidas para responder.

- Análise dinâmica de anexos de e-mail e bloqueio de arquivos e URLs maliciosos. Isso tornará os ataques por e-mail, um dos vetores mais comuns, mais difíceis.

- Realização regular de testes de penetração e projetos RedTeam. Isso ajudará a identificar vulnerabilidades na infraestrutura da organização, protegê-las e, assim, reduzir significativamente a superfície de ataque de intrusos.

- Monitoramento de dados de ameaças. Para detectar e bloquear atividades maliciosas em tempo hábil, é necessário ter informações atualizadas sobre as táticas, ferramentas e infraestrutura dos invasores.

Dada a invasão russa da Ucrânia e outros conflitos geopolíticos em todo o mundo, o ritmo do malware wiper provavelmente não diminuirá nos próximos meses.

“Em muitos casos, os incidentes de limpeza e ransomware são causados por segurança de rede insuficiente, e é ao fortalecimento da proteção que devemos prestar atenção”, afirmou o relatório da Kaspersky na sexta-feira. “Presumimos que o número de ataques cibernéticos, incluindo aqueles que usam limpadores, aumentará, em grande parte devido à situação instável do mundo.”

.