.

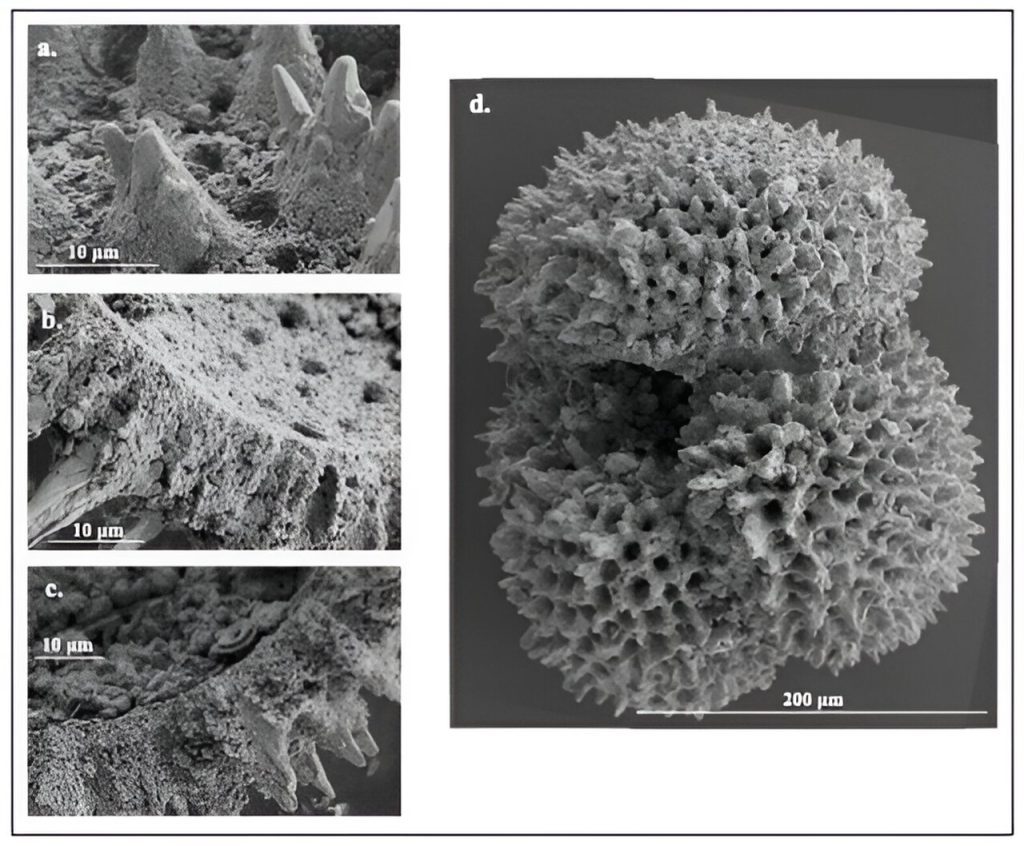

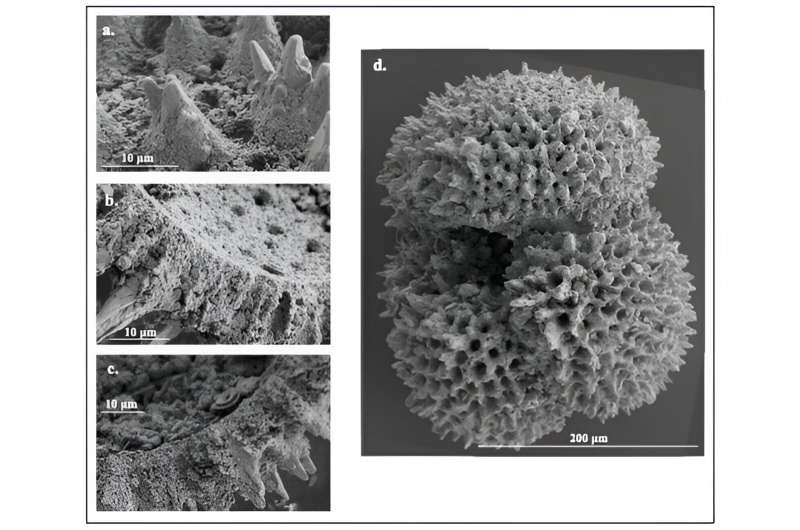

Imagens de fósseis de foraminíferos criadas por um microscópio eletrônico de varredura. Crédito: Dustin Harper

No final do Paleoceno e início do Eoceno, entre 59 e 51 milhões de anos atrás, a Terra passou por períodos dramáticos de aquecimento, tanto períodos graduais que se estenderam por milhões de anos quanto eventos repentinos de aquecimento conhecidos como hipertermais.

A impulsionar este aquecimento planetário estavam as emissões maciças de dióxido de carbono (CO2) e outros gases de efeito estufa, mas outros fatores como atividade tectônica também podem ter desempenhado um papel.

Nova pesquisa liderada por geocientistas da Universidade de Utah associa temperaturas da superfície do mar com níveis de CO atmosférico2 durante esse período, mostrando que os dois estavam intimamente ligados. As descobertas também fornecem estudos de caso para testar mecanismos de feedback do ciclo do carbono e sensibilidades críticas para prever mudanças climáticas antropogênicas à medida que continuamos despejando gases de efeito estufa na atmosfera em uma escala sem precedentes na história do planeta.

A pesquisa foi publicada na revista Anais da Academia Nacional de Ciências.

“A principal razão pela qual estamos interessados nesses eventos globais de liberação de carbono é porque eles podem fornecer análogos para mudanças futuras”, disse o autor principal Dustin Harper, pesquisador de pós-doutorado no Departamento de Geologia e Geofísica. “Nós realmente não temos um evento análogo perfeito com as mesmas condições de fundo e taxa de liberação de carbono.”

Mas o estudo publicado na segunda-feira sugere que as emissões durante dois antigos “máximos térmicos” são semelhantes o suficiente às mudanças climáticas antropogênicas atuais para ajudar os cientistas a prever suas consequências.

A equipe de pesquisa analisou fósseis microscópicos — recuperados em núcleos de perfuração retirados de um planalto submarino no Pacífico — para caracterizar a química da superfície do oceano na época em que as criaturas com conchas estavam vivas. Usando um modelo estatístico sofisticado, eles reconstruíram as temperaturas da superfície do mar e o CO atmosférico2 níveis ao longo de um período de 6 milhões de anos que abrangeu dois hipertermais, o Máximo Térmico do Paleoceno-Eoceno, ou PETM, há 56 milhões de anos, e o Máximo Térmico do Eoceno 2, ETM-2, há 54 milhões de anos.

Os resultados indicam que, à medida que os níveis atmosféricos de CO2 aumentou, assim como as temperaturas globais.

“Temos várias maneiras pelas quais nosso planeta, nossa atmosfera, está sendo influenciada pelo CO2 adições, mas em cada caso, independentemente da fonte de CO2“, estamos vendo impactos semelhantes no sistema climático”, disse o coautor Gabriel Bowen, professor de geologia e geofísica da Universidade de Utah.

“Estamos interessados em quão sensível o sistema climático foi a essas mudanças no CO2. E o que vemos neste estudo é que há alguma variação, talvez uma sensibilidade um pouco menor, um aquecimento menor associado a uma determinada quantidade de CO2 mudança quando olhamos para essas mudanças de longo prazo. Mas, no geral, vemos uma gama comum de sensibilidades climáticas”, disse Bowen.

Hoje, as atividades humanas associadas a combustíveis fósseis estão liberando carbono de 4 a 10 vezes mais rapidamente do que ocorreu durante esses antigos eventos hipertermais. No entanto, a quantidade total de carbono liberada durante os antigos eventos é semelhante à faixa projetada para emissões humanas, potencialmente dando aos pesquisadores um vislumbre do que pode estar reservado para nós e para as gerações futuras.

Primeiro, os cientistas precisam determinar o que aconteceu com o clima e os oceanos durante esses episódios de aquecimento planetário há mais de 50 milhões de anos.

“Esses eventos podem representar um tipo de estudo de caso de cenário de médio a pior caso”, disse Harper. “Podemos investigá-los para responder qual é a mudança ambiental que acontece devido a essa liberação de carbono?”

A Terra estava muito quente durante o PETM. Nenhuma camada de gelo cobria os polos, e as temperaturas do oceano estavam em meados dos 90 graus Fahrenheit.

Para determinar o CO oceânico2 níveis, os pesquisadores se voltaram para restos fossilizados de foraminíferos, um organismo unicelular com concha semelhante ao plâncton. A equipe de pesquisa baseou o estudo em núcleos previamente extraídos pelo International Ocean Discovery Program em dois locais no Pacífico.

As conchas dos forames acumulam pequenas quantidades de boro, cujos isótopos são um proxy que reflete o CO2 concentrações no oceano na época em que as conchas se formaram, de acordo com Harper.

“Medimos a química do boro das conchas e conseguimos traduzir esses valores usando observações modernas para condições passadas da água do mar. Podemos obter CO da água do mar2 e traduzir isso em CO atmosférico2“, disse Harper. “O objetivo do intervalo do estudo alvo era estabelecer algum novo CO2 e registros de temperatura para o PETM e o ETM-2, que representam dois dos melhores análogos em termos de mudanças modernas, e também fornecem uma avaliação de contexto de longo prazo do sistema climático para melhor contextualizar esses eventos.”

Os núcleos estudados por Harper foram extraídos da Elevação Shatsky, no Pacífico Norte subtropical, que é um local ideal para recuperar sedimentos do fundo do oceano que refletem condições do passado antigo.

As conchas de carbonato se dissolvem se se depositam no oceano profundo, então os cientistas devem olhar para platôs subaquáticos como Shatsky Rise, onde as profundidades da água são relativamente rasas. Enquanto seus habitantes viviam há milhões de anos, as conchas de foraminíferos registram as condições da superfície do mar.

“Então eles morrem e afundam no fundo do mar, e são depositados em cerca de dois quilômetros de profundidade de água”, disse Harper. “Conseguimos recuperar a sequência completa dos fósseis mortos. Nesses lugares no meio do oceano, você realmente não tem muito suprimento de sedimentos dos continentes, então são predominantemente esses fósseis e isso é tudo. Isso cria um arquivo realmente bom para o que queremos fazer.”

Mais informações:

Harper, Dustin T., Acoplamento de longo e curto prazo da temperatura da superfície do mar e do CO2 atmosférico durante o final do Paleoceno e o início do Eoceno, Anais da Academia Nacional de Ciências (2024). DOI: 10.1073/pnas.2318779121

Fornecido pela Universidade de Utah

Citação: Conchas fossilizadas microscópicas revelam padrões antigos de mudança climática (2024, 26 de agosto) recuperado em 26 de agosto de 2024 de https://phys.org/news/2024-08-microscopic-fossilized-shells-reveal-ancient.html

Este documento está sujeito a direitos autorais. Além de qualquer uso justo para fins de estudo ou pesquisa privada, nenhuma parte pode ser reproduzida sem permissão por escrito. O conteúdo é fornecido apenas para fins informativos.

.