.

Principais conclusões

- O backdoor do XZ Utils afetou os sistemas Linux por meio de SSH, potencialmente permitindo o controle remoto do sistema.

- Impactou principalmente distribuições de software mais recentes, como Arch Linux, Gentoo, Fedora e Testing Debian.

- Proteja sua máquina Linux atualizando o XZ Utils por meio de seu gerenciador de pacotes, enfatizando a importância do gerenciamento de projetos de código aberto.

Você é um usuário Linux? Nesse caso, você deve observar um problema de segurança que afeta muitas das distribuições Linux mais populares, abrangendo tudo, desde Arch, Debian, Fedora e muito mais.

O backdoor do XZ Utils é um problema sério que afeta potencialmente milhões de sistemas Linux, e é assim que você pode manter seu hardware seguro.

O que é o backdoor do XZ Utils?

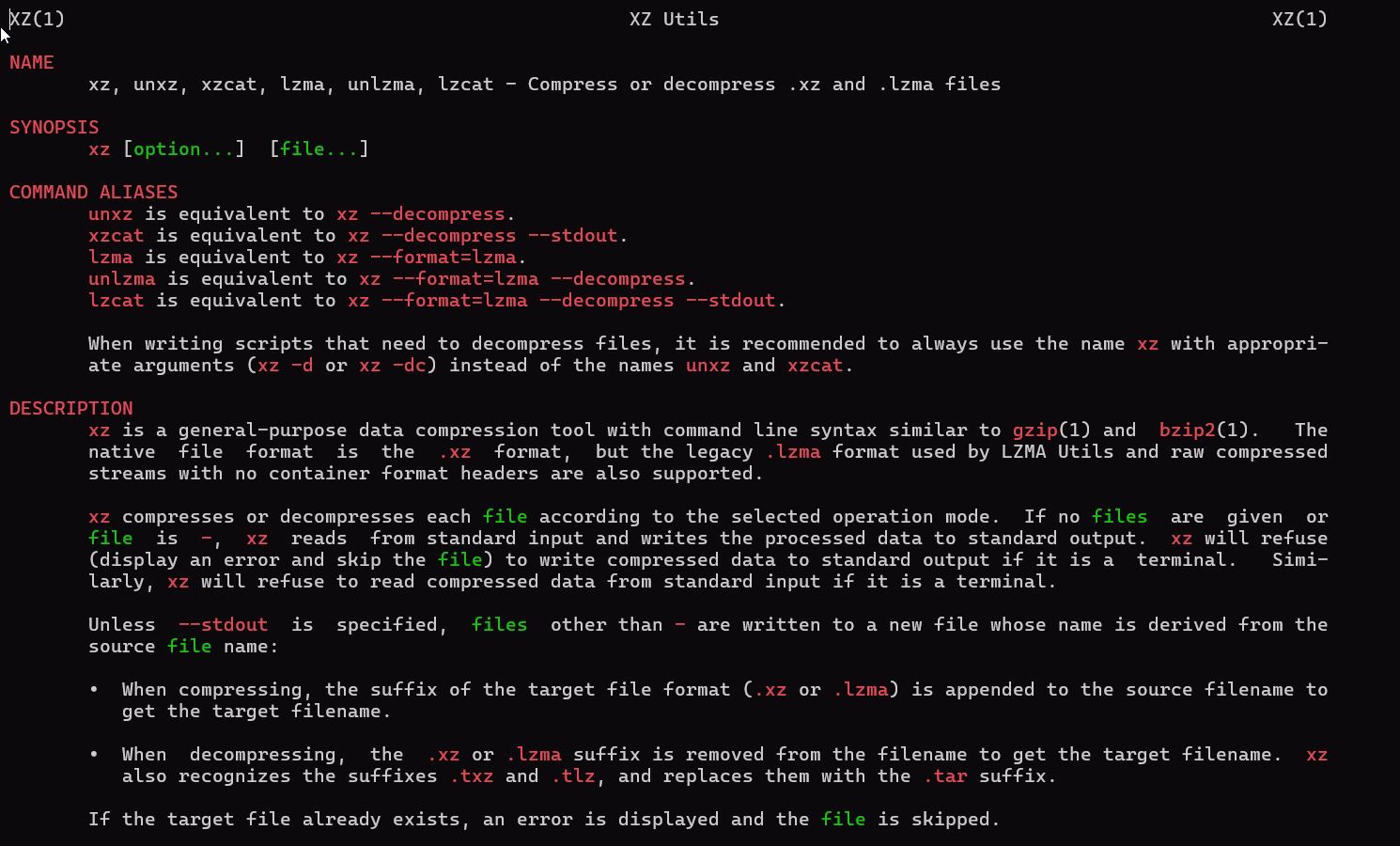

XZ Utils é um conjunto de utilitários de compactação e descompactação de arquivos de código aberto amplamente implantado em sistemas Linux, semelhante ao ZIP. Antes da revelação do backdoor, ele gozava de boa reputação por sua eficiência na comunidade Linux.

O backdoor no XZ atraiu muita atenção devido à onipresença da ferramenta e à forma como o invasor conseguiu se infiltrar no ecossistema de código aberto.

O ataque backdoor parece ser o caso de um invasor jogando um jogo longo, levando anos para realizá-lo. O invasor, que usava o nome “Jia Tan”, mas cuja identidade real parece desconhecida, abordou o desenvolvedor original do XZ, Lasse Collin, cujo cronograma de atualização de software estava atrasado. Collin, citando problemas de saúde mental, acabou cedendo a manutenção ao agressor após aparente pressão de um possível cúmplice, de acordo com Rob Mensching.

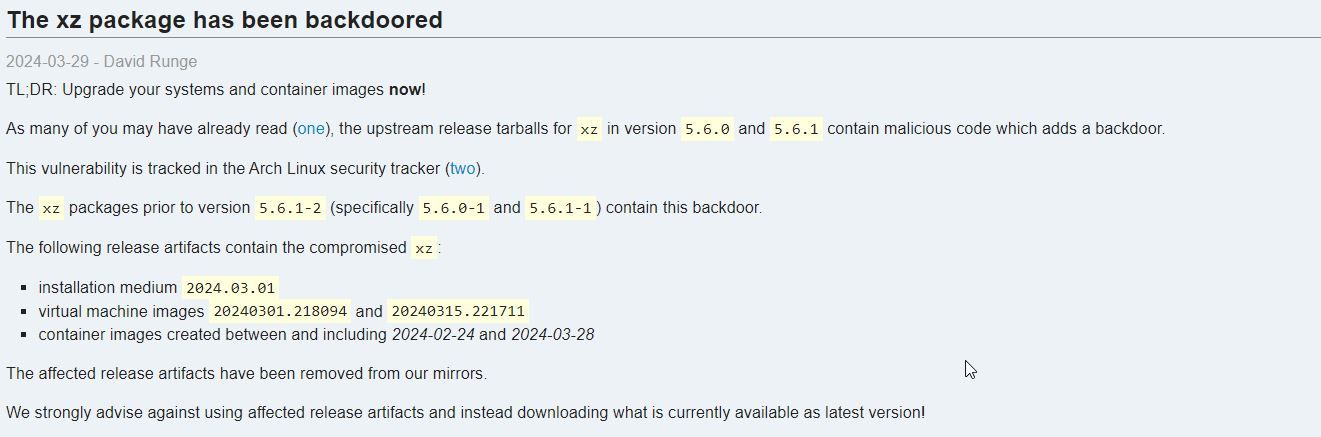

O suposto invasor então inseriu o backdoor para se conectar ao SSH, que é amplamente usado em sistemas Linux para acesso remoto. Isso poderia ter passado despercebido se o desenvolvedor da Microsoft, Andres Freund, tivesse notado que o desempenho do SSH estava pior do que deveria. O problema foi atribuído às versões 5.6.0 e 5.6.1.

O backdoor permite que um invasor assuma o controle de um sistema remoto e, com a onipresença do XZ e do SSH, isso poderia ter tornado possível um ataque em grande escala. Depois que o backdoor XZ foi descoberto, o GitHub encerrou a conta do desenvolvedor principal e a página inicial do projeto também desapareceu.

O aparente sucesso do invasor em encobrir seus rastros e a sofisticação de assumir o papel de um desenvolvedor de código aberto levou à especulação entre os pesquisadores de segurança de que o backdoor pode ter sido perpetrado por um estado-nação como a Rússia ou a China, embora pareça haver não há evidências concretas ainda, de acordo com a Wired.

Quais distribuições Linux são afetadas pelo backdoor do XZ Utils?

O backdoor XZ tinha como alvo principal as distribuições Red Hat e Debian/Ubuntu, já que estas são as mais amplamente implantadas em empresas. No entanto, distros que incluem software mais recente, como Arch Linux, Gentoo, Fedora e as variantes Testing e Unstable do Debian, foram as mais afetadas, pois eram mais propensas a incluir as versões afetadas do XZ.

Como as implantações empresariais do Linux tendem a favorecer distros estáveis, elas parecem não ser afetadas no momento. O Debian disse que a versão estável, que está disponível para download em seu site por padrão, não foi afetada. O Red Hat Enterprise Linux e o Ubuntu também parecem não ter sido afetados.

Como proteger sua máquina Linux do backdoor do XZ Utils

A melhor maneira de se proteger no curto prazo, independentemente da distribuição que você usa, é mantê-la atualizada por meio do utilitário de atualização do gerenciador de pacotes. Quando o backdoor XZ foi descoberto, as distribuições Linux agiram rapidamente, lançando atualizações do sistema para fazer o downgrade da versão XZ Utils instalada no sistema, se necessário. Distribuições de ponta como o Arch também incentivavam seus usuários a atualizar o mais rápido possível.

O ataque levanta questões inquietantes sobre o gerenciamento de projetos de código aberto. Como muitos outros projetos de código aberto, o XZ Utils é um software amplamente utilizado e mantido por um único desenvolvedor gratuito. Um problema semelhante levou ao bug Heartbleed que afetou o OpenSSH em 2014.

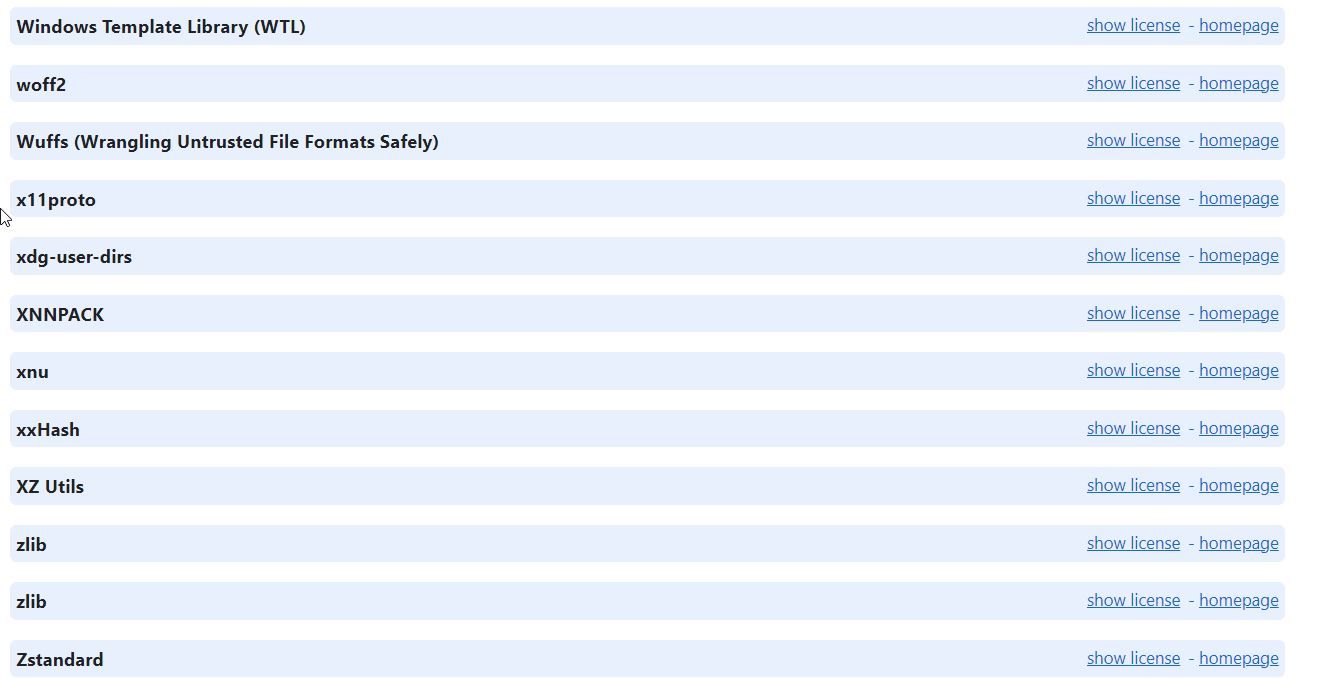

Projetos como esse são componentes de quase todas as distribuições Linux, e projetos de código aberto também são comuns em software comercial. Se você verificar as seções “Sobre” de muitos programas de software comuns, como Spotify ou Google Chrome, descobrirá que eles também usam muitos componentes de código aberto nos bastidores. Utilitários XZ estão incluídos no Chrome.

Os desenvolvedores usam essas ferramentas porque facilitam muito seu trabalho, já que não precisam escrever todas as partes de um programa do zero.

No futuro, os utilizadores e as empresas terão de reavaliar as suas relações com o software de código aberto em que confiam. Isso pode variar desde uma maior verificação dos desenvolvedores de código aberto, bem como encontrar maneiras de compensar os desenvolvedores, como sugere Rob Mensching, para que não sofram tanto com o esgotamento.

Parece quase certo que haverá mais escrutínio do desenvolvimento de código aberto após este ataque.

.