.

O ataque à cadeia de suprimentos contra a 3CX no mês passado foi causado por um comprometimento anterior da cadeia de suprimentos de uma empresa de software diferente – Trading Technologies – de acordo com a Mandiant, cuja equipe de consultoria foi contratada pela 3CX para ajudar o negócio de VoIP a investigar a invasão.

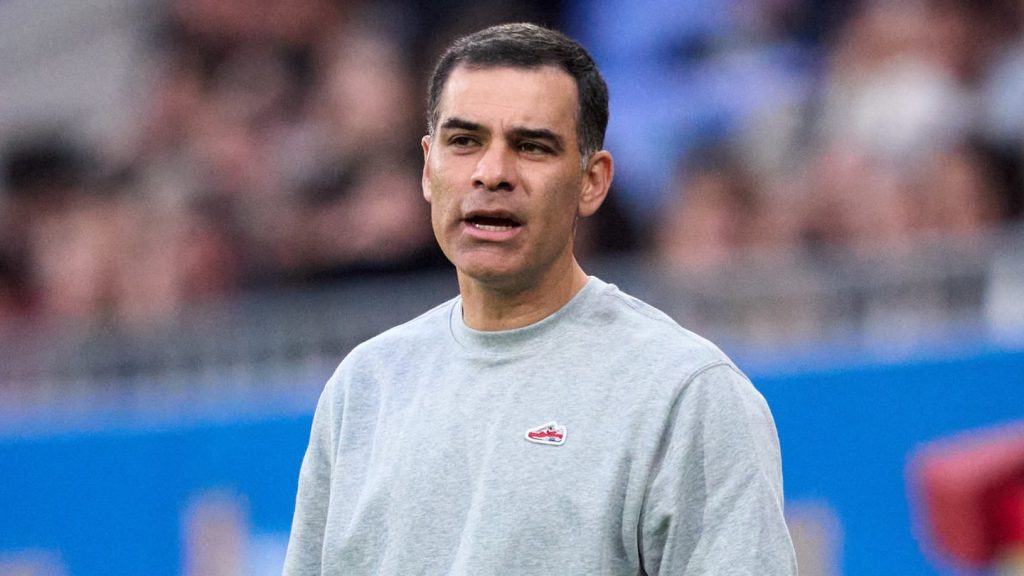

“Esta é a primeira vez que encontramos evidências concretas de um ataque à cadeia de suprimentos de software levando a outro ataque à cadeia de suprimentos de software”, disse Charles Carmakal, CTO da Mandiant Consulting, a repórteres na quarta-feira.

Isso, é claro, também significa que 3CX provavelmente não foi a única empresa comprometida no ataque anterior à cadeia de suprimentos.

“O que nos preocupa é que provavelmente há vítimas anteriores que ainda não descobriram que são vítimas e provavelmente descobrirão que foram comprometidas quando divulgarmos essas informações”, disse Carmakal.

A Mandiant atribui os dois ataques à cadeia de suprimentos a criminosos norte-coreanos que rastreia como UNC4736, que os caçadores de ameaças dizem provavelmente não ser um novo grupo, e avaliam com “confiança moderada” que esse grupo de criminosos está relacionado a outra tripulação norte-coreana motivada financeiramente. atrás do Malware de criptomoeda AppleJeus.

O comprometimento original da Trading Technologies aconteceu há pelo menos um ano, de acordo com Carmakal, que citou um pacote de software malicioso X_Trader disponível para download no site do negócio financeiro no início de 2022. Os criminosos norte-coreanos adulteraram o instalador do X_Trader, injetando-o com um backdoor malicioso chamado VEILEDSIGNAL que foi assinado digitalmente no final de 2021.

“Então, razoavelmente, a invasão ocorreu antes de novembro de 2021, mas não sabemos exatamente quando isso ocorreu para a Trading Technologies”, disse Carmakal. “Em termos da distribuição real do software de compromisso para 3CX, entendemos que isso ocorreu em 2023”.

Em 2023, um funcionário da 3CX baixou o software X_Trader com malware. Isso permitiu que o invasor comprometesse o computador do funcionário, implantasse um monte de malware, se movesse lateralmente pelo ambiente 3CX e, finalmente, infectasse o software 3CX DesktopApp com código carregado de malware que estava disponível para download no site da 3CX.

A Mandiant publicou hoje uma análise técnica do ataque à cadeia de suprimentos e o malware usado pelos malfeitores. O instalador malicioso do X_Trader, segundo nos disseram, continha o backdoor VEILEDSIGNAL e dois arquivos executáveis trojanizados.

Os executáveis contêm e usam SIGFLIP e DAVESHELL para descriptografar e carregar o payload na memória, e o payload extrai o backdoor modular VEILEDSIGNAL, que se comunica com o servidor de comando e controle, executa o código e pode se encerrar.

Além disso, o invasor usou uma versão compilada do arquivo disponível publicamente Projeto de proxy reverso rápido para se mover lateralmente dentro do 3Cx, comprometendo os ambientes de construção do Windows e do macOS, observou Mandiant.

“No ambiente de compilação do Windows, o invasor implantou o iniciador TAXHAUL e o downloader COLDCAT que persistiu executando o sequestro de DLL para o serviço IKEEXT e funcionou com privilégios LocalSystem”, de acordo com a análise. “O servidor de compilação macOS foi comprometido com backdoor POOLRAT usando LaunchDaemons como um mecanismo de persistência.”

O invasor injetou código malicioso no software legítimo da 3CX para executar um downloader, SUDDENICON, que recebe servidores C2 adicionais de arquivos de ícones criptografados hospedados no GitHub. “O servidor C2 descriptografado é usado para baixar um terceiro estágio identificado como ICONICSTEALER, um minerador de dados que rouba informações do navegador”, disse Mandiant.

Esse tipo de intrusão aparentemente patrocinada pelo Estado, especialmente de gangues criminosas norte-coreanas, tende a ser “relacionada à espionagem ou motivada financeiramente por natureza”, disse Carmakal. “Muitas vezes, o tempo de permanência é de vários meses ou pode ser de vários anos. Esse é um ponto importante a ser observado, que muito provavelmente descobriremos mais vítimas com o tempo.” ®

.