.

Principais conclusões

- Tenha suas finanças sob controle criando um orçamento no Excel. Estruture seu orçamento com diferentes cabeçalhos para entradas e saídas.

- Torne seu orçamento fácil de ler e entender adicionando bordas, usando formatação condicional para identificar gastos excessivos e criando um gráfico.

- Defina metas de poupança com base em uma porcentagem de sua renda mensal e calcule seu déficit ou superávit comparando suas economias reais com suas metas de poupança.

Como a maioria das pessoas, você provavelmente se preocupa com frequência com suas finanças. É aí que criar um orçamento e cumpri-lo prova seu valor. Mostraremos como criar um orçamento pessoal no Excel e aprender a administrar melhor seu dinheiro.

1. Estruturando seu orçamento em Excel

Antes de começarmos, certifique-se de reunir todas as suas informações financeiras em um só lugar. Isso inclui suas contas, extratos bancários, contracheques, formulários fiscais e tudo mais. Isso será mais fácil se você já tiver o hábito de rastrear suas transações.

Quando estiver pronto, abra uma nova planilha do Excel. Observe que estamos criando um orçamento anual do zero neste guia, mas você pode encontrar modelos gratuitos se quiser agilizar esse processo.

eu. Crie cabeçalhos para receitas e despesas em seu orçamento do Excel

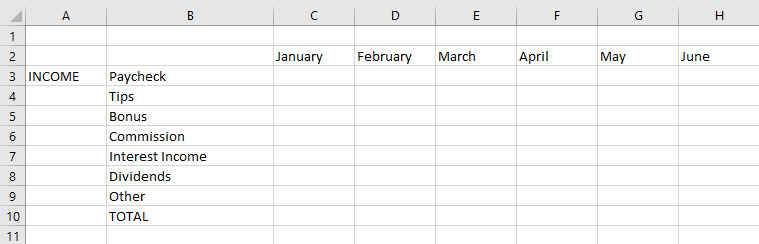

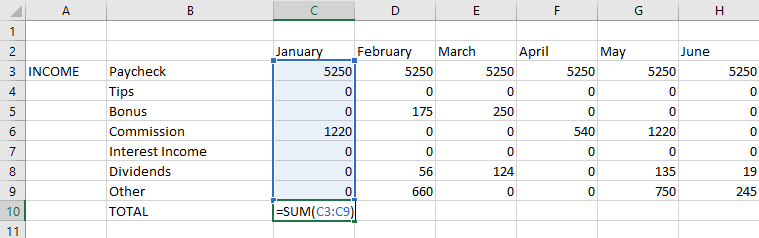

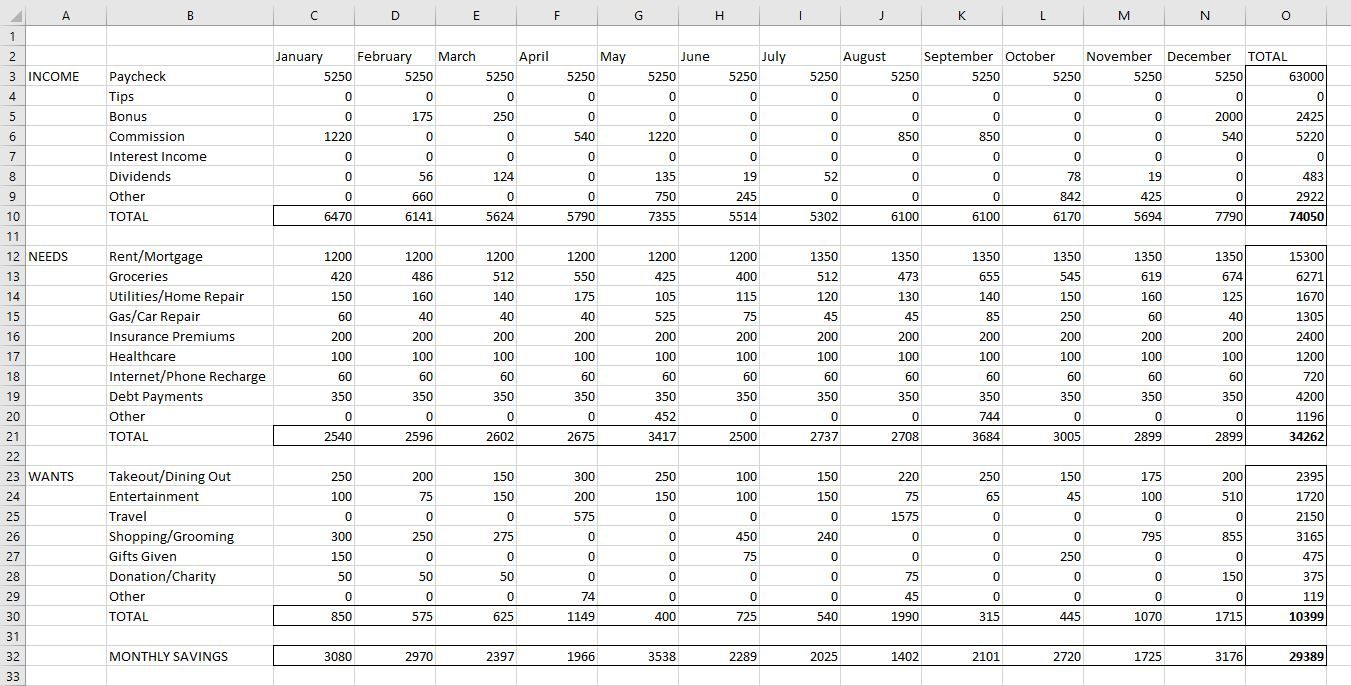

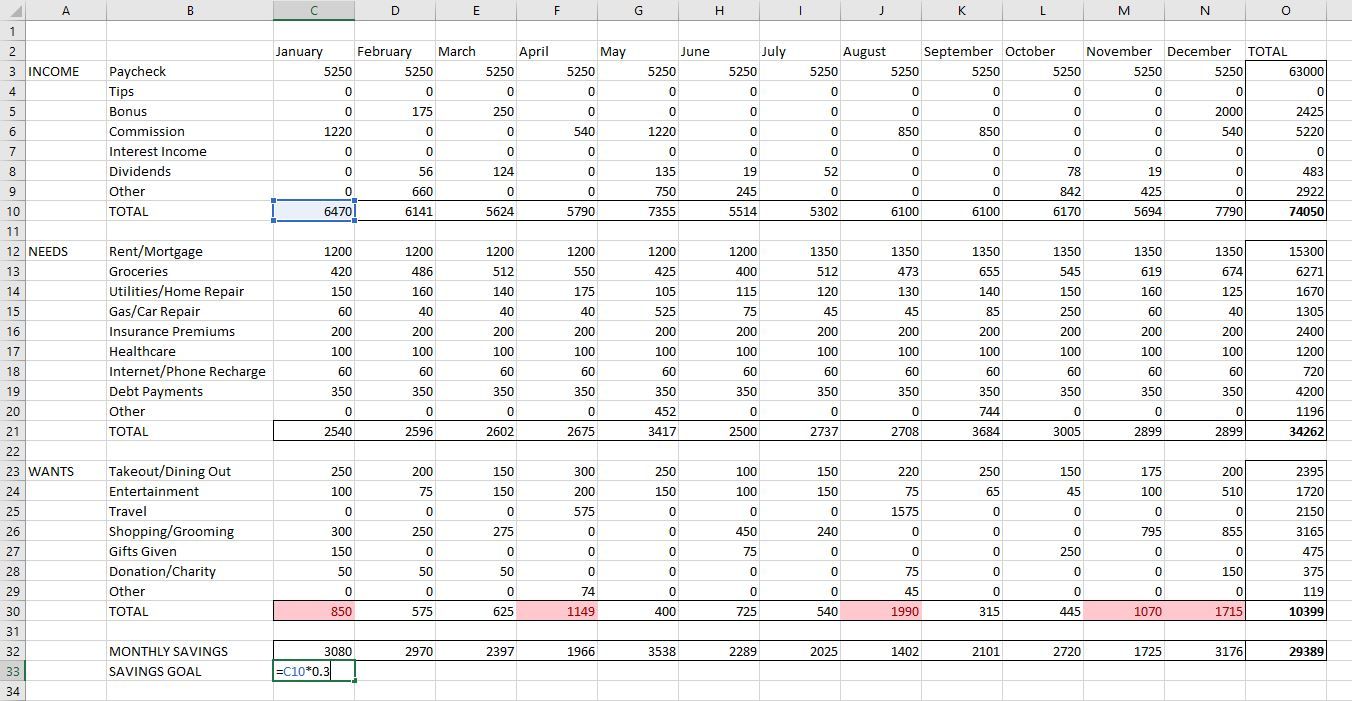

O primeiro passo para estruturar seu orçamento é criar cabeçalhos. Digite os nomes dos meses (janeiro a dezembro) em uma linha da célula C2 a N2 e digite “TOTAL” na célula O2 para somar os valores anuais. A seguir, criaremos uma seção de receitas que lista todos os seus ganhos.

Digite “RENDA” na célula A3. Em seguida, começando na célula B3, liste suas fontes de renda, como contracheque, bônus, juros e presentes em uma coluna, uma abaixo da outra. No final da lista, digite “Outros” para receitas obtidas de fontes diversas e digite “TOTAL” na célula abaixo. Consulte a imagem abaixo.

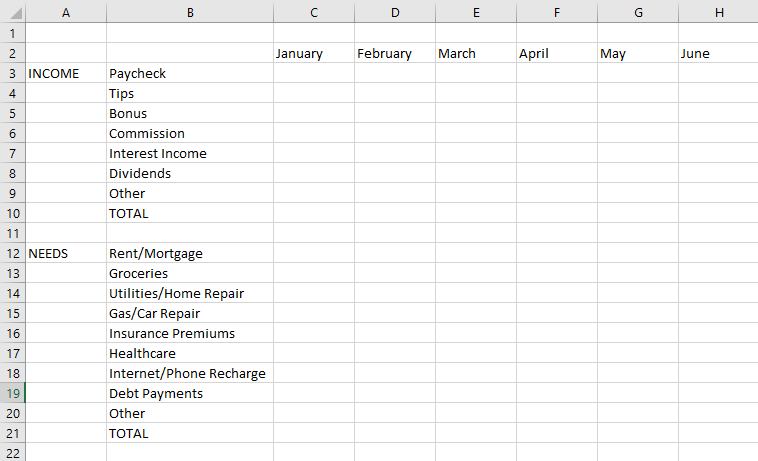

A seção de renda é feita. A seguir, crie a seção de despesas seguindo uma estrutura semelhante. Aqui, aconselho fortemente dividir suas despesas em duas seções distintas: necessidades e desejos. Isso permite que você faça um orçamento para cada um separadamente e permaneça disciplinado.

Além disso, se você ultrapassar o orçamento, poderá ver se é porque está gastando demais com suas necessidades ou porque o custo de vida aumentou devido à inflação.

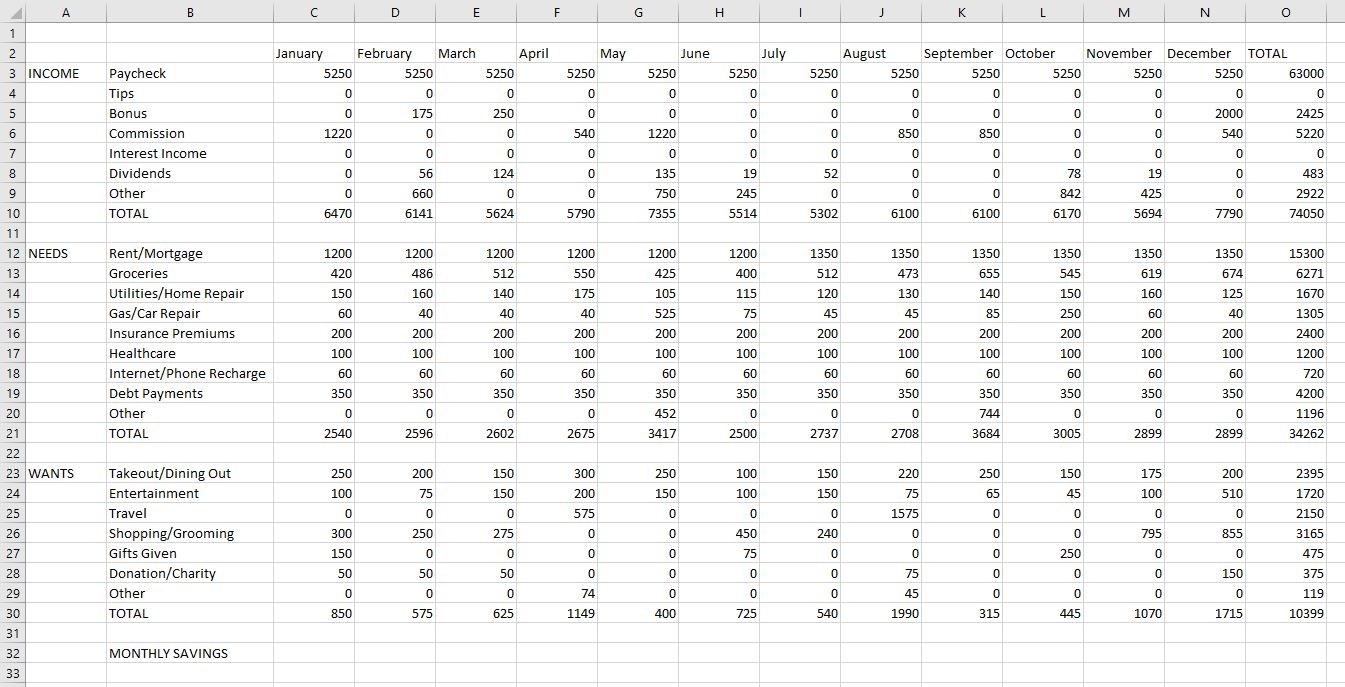

Digite “NEEDS” em uma célula na coluna A abaixo da seção de receitas e liste as categorias de despesas, como aluguel/hipoteca, mantimentos, serviços públicos e muito mais. A seção de necessidades inclui apenas despesas necessárias para a sobrevivência, para honrar uma obrigação e para que você faça seu trabalho com eficácia (e não, um novo iPhone não é uma necessidade). Consulte a imagem abaixo.

Da mesma forma, crie a seção “QUERIDOS”. É aqui que você lista coisas como viagens, compras e entretenimento. Lembre-se de digitar “Outro” e “TOTAL” aqui também. Por fim, na coluna B, digite “ECONOMIA MENSAL” abaixo das três seções que você acabou de fazer. É aqui que suas economias surgirão quando começarmos a fazer as contas.

ii. Insira suas receitas e despesas em seu orçamento do Excel

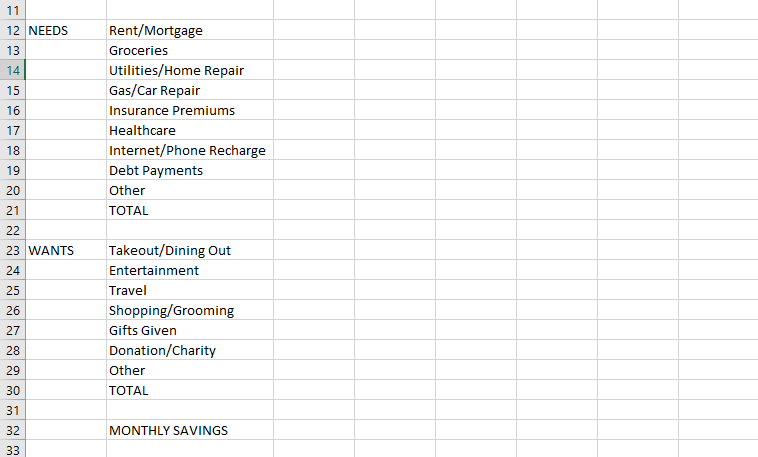

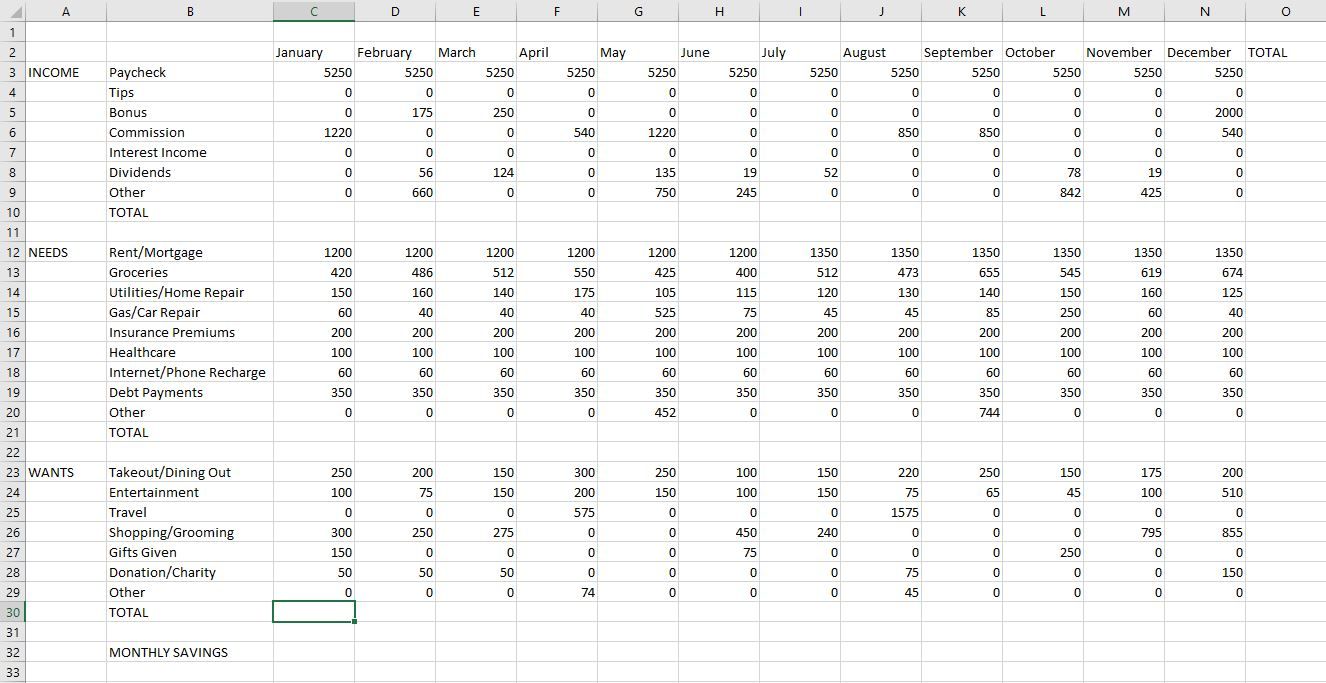

Você criou os cabeçalhos, agora é hora de começar a preencher as células com os valores apropriados. Consulte seus documentos financeiros e insira suas receitas e despesas mensais de acordo.

Você sempre pode criar ou remover categorias posteriormente, conforme achar necessário. Feito isso, seu orçamento começará a tomar forma e deverá ficar assim:

iii. Encontre saldo restante e insights em seu orçamento do Excel

Você está quase terminando de estruturar seu orçamento. A última etapa é encontrar sua receita, despesas e economias mensais e anuais totais. Para fazer isso, usaremos duas fórmulas simples. A primeira é a função SUM, que ajuda a somar os valores em um grupo de células.

=SUM(range)

Por exemplo, para saber minha renda total em janeiro, digitarei “=SUM(C3:C9)” na célula C10. Da mesma forma, encontrarei minhas receitas e despesas totais de todos os meses usando esta fórmula.

Observe que você pode ter menos ou mais categorias do que o exemplo que mostrei aqui, portanto, o intervalo de células escolhido na fórmula será diferente.

Use a mesma fórmula para encontrar também suas receitas e despesas anuais totais. Por exemplo, para saber quanto gastei em compras em um ano, digitarei “=SUM(C13:N13)” na célula O13. Depois de fazer tudo isso, seu orçamento deverá ficar assim:

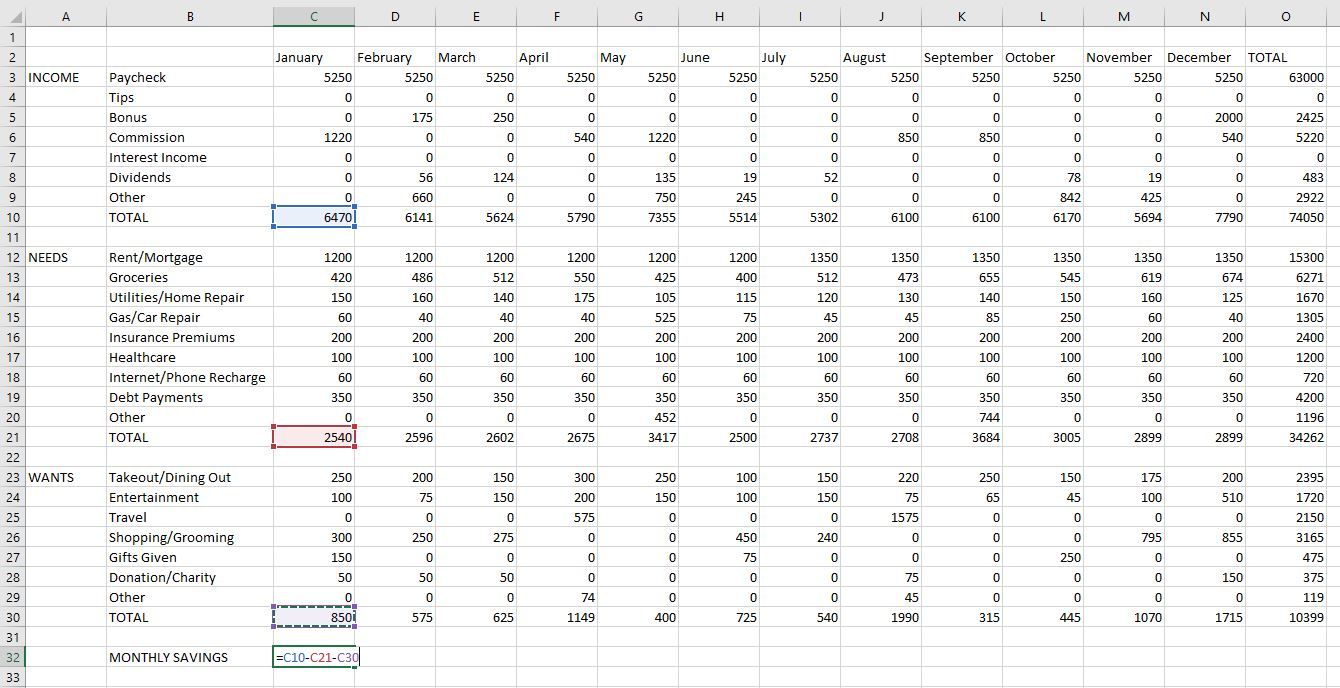

Por último, calcularemos a economia mensal e anual. É aqui que usaremos a segunda fórmula. Para mim, minha renda total, o valor total gasto com necessidades e o valor total gasto com necessidades em janeiro estão localizados nas células C10, C21 e C31, respectivamente. Portanto, para saber minhas economias para janeiro, simplesmente digitarei “=C10-C21-C31” na célula C32.

Faça o mesmo para toda a linha até o final dos dados inseridos.

Depois de criar os cabeçalhos, inserir seus dados financeiros na ordem correta e encontrar suas economias, a próxima etapa é tornar seu orçamento fácil de entender rapidamente.

Isso o ajudará a economizar tempo e obter imediatamente uma indicação visual se você está abaixo ou acima do orçamento. Para fazer isso, faremos três coisas: criar bordas, usar formatação condicional para detectar gastos excessivos e criar um gráfico no Excel.

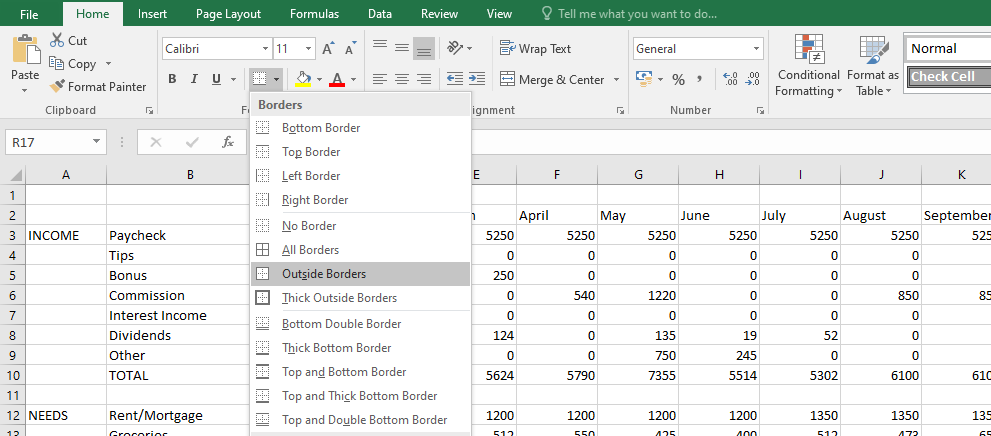

Primeiro, criaremos bordas ao redor da linha e coluna dos valores totais nas seções de receitas e despesas. Isso pode ser feito usando o botão Bordas localizado na Fonte seção da guia Início. Basta clicar no Bordas de contorno opção.

Feito isso, seu orçamento deverá ficar assim:

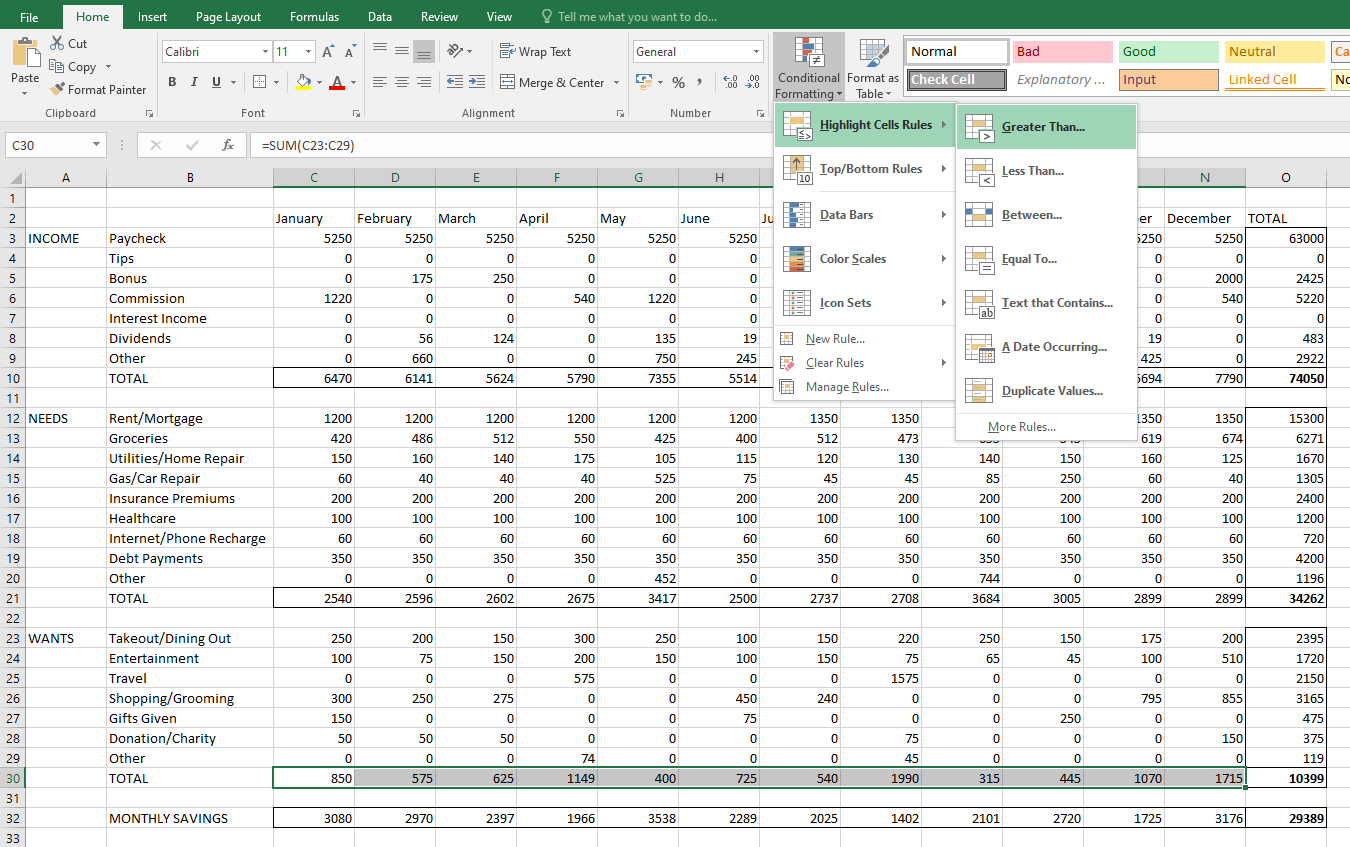

eu. Use a formatação condicional para detectar gastos excessivos em seu orçamento do Excel

A seguir, usamos o que é chamado de formatação condicional no Excel. Resumindo, ajuda a identificar valores aos quais você deve prestar atenção. Por exemplo, ele pode destacar uma célula específica quando você ultrapassa o orçamento.

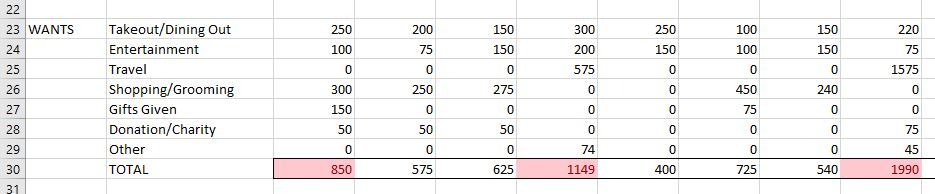

Digamos que você decidiu não gastar mais de US$ 800 por mês com suas necessidades. Para ser notificado quando isso acontecer e poder tomar ações corretivas, primeiro selecione as células na linha TOTAL na seção de desejos de janeiro a dezembro. Em seguida, selecione Formatação condicional na guia Página inicial e selecione Realçar regras de células > Maior que… no menu suspenso.

Na caixa que aparece a seguir, digite “800” e clique OK. Imediatamente, você notará que são destacados aqueles meses em que você gastou mais de US$ 800 no total em suas necessidades. Consulte a imagem abaixo.

Da mesma forma, você pode usar a formatação condicional em outras seções para coletar mais insights de acordo com suas necessidades.

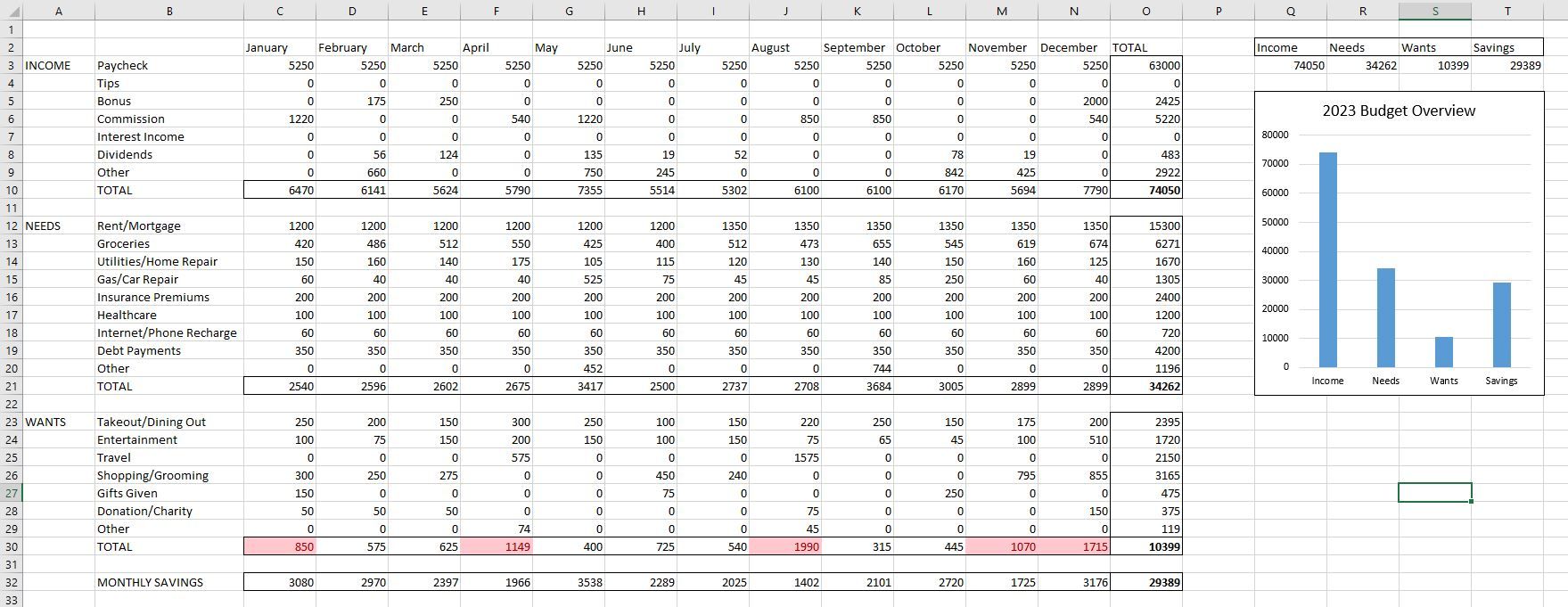

ii. Crie gráficos para visualizar os dados em seu orçamento do Excel

Estaremos criando um gráfico de barras simples para este exemplo. Para fazer isso, primeiro criaremos um conjunto de dados que seja facilmente legível pelo Excel. Aqui, da célula Q2 a T2, escreva “Renda”, “Necessidades”, “Desejos” e “Poupança” como títulos. Sob cada título, digite o total dessa seção. Deve ser algo assim:

|

Renda |

Precisa |

Quer |

Poupança |

|

74050 |

34262 |

10399 |

29389 |

Agora, para criar o gráfico, selecione todo o conjunto de dados (da célula Q2 a T3) e vá para o Inserir guia na parte superior e na Gráficos seção, clique no Gráfico de barras. Dê um título ao gráfico e redimensione-o conforme achar necessário. Feito isso, seu orçamento deverá ficar assim:

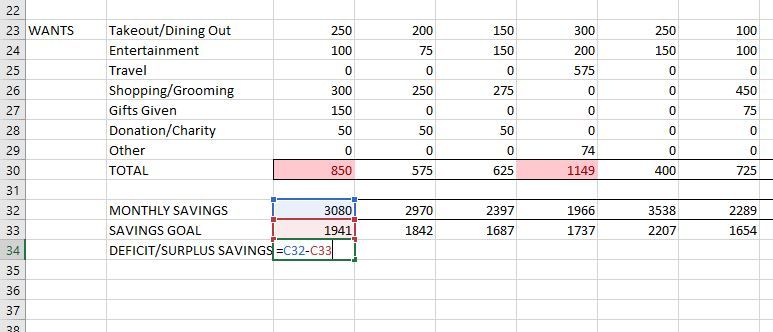

3. Estabeleça metas de poupança e calcule um déficit ou superávit em seu orçamento Excel

A última etapa é definir metas de poupança e calcular seu déficit ou superávit em relação às suas economias reais. Em vez de chegar a um número arbitrário, é mais sensato tentar economizar uma certa porcentagem de sua renda mensal. Os especialistas geralmente recomendam economizar pelo menos 20%, mas digamos que você queira atingir 30%.

Para definir uma meta de economia, adicione uma nova linha abaixo Poupança Mensal e rotule-o como “Meta de Poupança”. Aqui, na célula C33, digitarei “=C10*0,3” para saber 30% da minha renda em janeiro. Farei o mesmo para o resto das células (incluindo meses). Lembre-se de que a localização da célula apropriada para você pode variar, conforme discutido anteriormente.

Finalmente, encontramos um déficit ou superávit. Para isso, crie uma nova linha em Meta de Poupança, intitulada “Déficit/Excedente de Poupança”. Aqui, basta subtrair sua meta de economia da economia real de cada mês. Será assim:

Use a mesma fórmula para descobrir seu déficit ou superávit de poupança para o restante dos meses.

Você criou com sucesso um orçamento pessoal no Excel. Tudo o que resta agora é você acompanhar suas transações, atualizar seu orçamento e ajustar seus gastos de acordo.

Usando os insights do seu orçamento, você pode descobrir se deve cortar seus gastos ou se tem margem de manobra para uma nova compra.

.