.

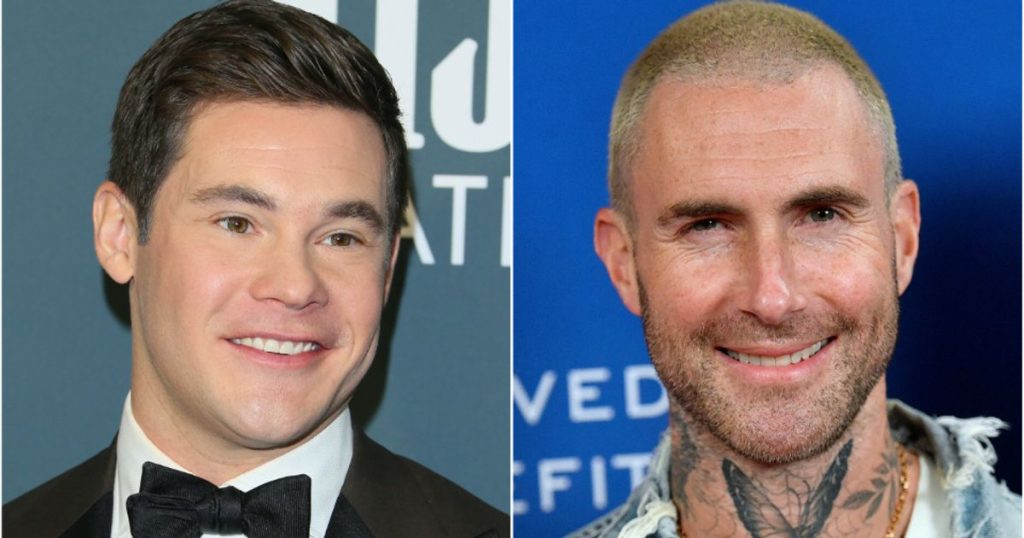

Acontece que Adam Devine tinha “centenas” de boas razões para abordar as alegações de trapaça feitas a Adam Levine no ano passado.

Devine, amado por seus papéis em “Workaholics” e na franquia “Pitch Perfect”, compartilhou uma postagem no Instagram em setembro garantindo a seus seguidores que ele não era Levine, o vocalista do Maroon 5. Na época, Levine estava envolvido em uma mídia tempestade de fogo depois que um influenciador de mídia social disse que teve um caso com ele, e duas outras mulheres alegaram que ele lhes enviou mensagens de flerte.

Dado o histórico cômico de Devine, os fãs podem ter presumido que sua postagem era uma piada. No entanto, o ator revelou esta semana que ele realmente foi confundido com Levine por inúmeras pessoas depois que uma publicação não identificada usou seu nome em uma manchete sobre o escândalo.

“Não gosto muito de me inserir no drama de outra pessoa”, explicou Devine durante o episódio de quarta-feira de Alex Cooper. Podcast “Call Her Daddy”. ”[But] Eu estava recebendo tantas pessoas que estavam apenas me mandando mensagens tipo, ‘Como você se atreve?’”

Ouça um trecho da aparição de Devine em “Call Me Daddy” via E! Notícias abaixo.

Confuso, Devine disse que procurou alguns dos usuários do Instagram que enviaram as mensagens.

“Eu fico tipo: ‘Essa pessoa não me segue. Eles não viram meus filmes’”, lembrou. “Eles realmente eram fãs do Maroon 5 e agora me odeiam por acidente. Eu estava recebendo legitimamente centenas de DMs.

Levine, que é casado com a modelo da Victoria’s Secret Behati Prinsloo desde 2014, respondeu às alegações admitindo “mau julgamento”, mas negou ter se envolvido em um caso extraconjugal. Ele e Prinsloo bem vindo seu terceiro filho no mês passado.

“Não tive um caso, no entanto, passei dos limites durante um período lamentável da minha vida”, disse o músico em setembro. “Em certos casos, tornou-se inapropriado. Eu abordei isso e tomei medidas proativas para remediar isso com minha família.”

Ouça a entrevista completa de Adam Devine para “Call Her Daddy” abaixo.

.