.

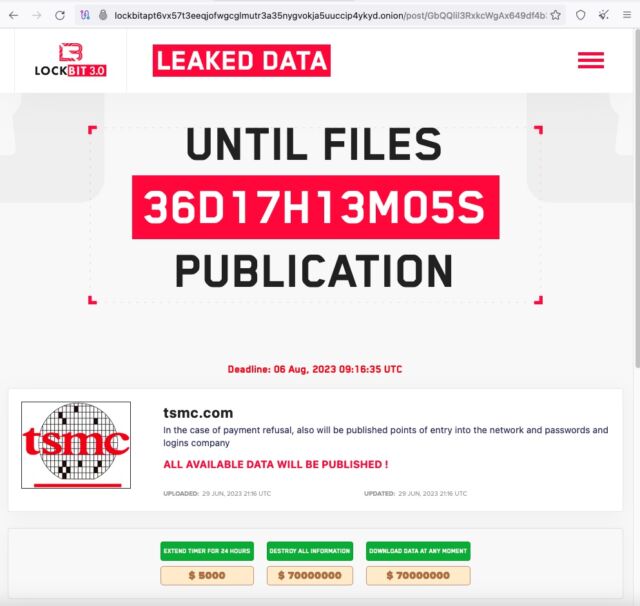

A fabricante de chips TSMC disse na sexta-feira que um de seus fornecedores de hardware sofreu um “incidente de segurança” que permitiu aos invasores obter configurações e configurações para alguns dos servidores que a empresa usa em sua rede corporativa. A divulgação ocorreu um dia depois que o sindicato do crime de ransomware LockBit listou o TSMC em seu site de extorsão e ameaçou publicar os dados, a menos que recebesse um pagamento de US$ 70 milhões.

O fornecedor de hardware, Kinmax Technology, confirmou que um de seus ambientes de teste foi atacado por um grupo externo, que conseguiu recuperar arquivos de configuração e outras informações de parâmetros. A empresa disse que soube da violação na quinta-feira e imediatamente desligou os sistemas comprometidos e notificou o cliente afetado.

“Como as informações acima não têm nada a ver com a aplicação real do cliente, é apenas a configuração básica no momento do envio”, escreveram os funcionários da Kinmax. “No momento, nenhum dano foi causado ao cliente e o cliente não foi hackeado por ele.”

Em um e-mail, um representante da TSMC escreveu: “Após análise, este incidente não afetou as operações comerciais da TSMC, nem comprometeu nenhuma informação do cliente da TSMC. Após o incidente, a TSMC encerrou imediatamente sua troca de dados com este fornecedor de acordo com os protocolos de segurança e procedimentos operacionais padrão da empresa.” A declaração não disse se a TSMC foi contatada pelos invasores ou se planeja pagar o resgate.

As declarações vieram logo após o LockBit, um dos grupos de ransomware mais ativos e perniciosos, listar o TSMC em seu site escuro e exigir US$ 70 milhões em troca da exclusão dos dados ou da transferência para seu legítimo proprietário.

“No caso de recusa de pagamento, também serão divulgados os pontos de entrada na rede e as senhas e logins da empresa”, disse a postagem no site LockBit, usando o inglês quebrado que é característico do grupo de língua russa. “Todos os dados disponíveis serão publicados!”

A postagem incluía quatro documentos que supostamente faziam parte dos dados que o LockBit obteve. Os documentos, que incluíam um e-mail, brochura e o que pareciam ser definições de configuração, faziam apenas referências oblíquas ao TSMC e, à primeira vista, pareciam não incluir informações confidenciais.

Como muitos dos grupos de ransomware existentes, o LockBit opera sob um modelo de negócios de ransomware como serviço, no qual os desenvolvedores do malware LockBit o alugam para afiliados. As afiliadas tentam violar as redes das organizações e, quando bem-sucedidas, usam o ransomware LockBit para criptografar dados. Se a vítima pagar um resgate, os afiliados compartilham uma parte com os desenvolvedores.

O LockBit foi observado pela primeira vez em 2019 e passou por várias transições. Foi referido como ABCD, uma referência à extensão anexada aos arquivos criptografados. Mais tarde, a extensão mudou para LockBit. Em junho passado, os desenvolvedores lançaram o LockBit 2.0 como parte de uma campanha publicitária destinada a recrutar novos afiliados. O grupo extorquiu com sucesso US$ 91 milhões desde 2020, disse recentemente a Agência de Cibersegurança e Segurança da Informação. Em julho de 2021, houve 9.955 envios para o ID Ransomware, uma ferramenta online que ajuda as vítimas do ransomware a identificar qual ransomware criptografou seus arquivos. A empresa de segurança Emsisoft tem mais informações sobre o LockBit aqui.

A TSMC disse que todo componente de hardware instalado em sua rede deve primeiro passar por “extensas verificações e ajustes” que incluem configurações de segurança. A violação continua sob uma investigação que envolve uma agência de aplicação da lei, disse a fabricante de chips.

A Kinmax ofereceu “sinceras desculpas aos clientes afetados”. O uso do plural sugere que a TSMC não foi o único cliente Kinmax a ter dados roubados na violação. Kinmax não entrou em detalhes. Na sexta-feira, o site Kinmax listou parceiros, incluindo as empresas HPE, Aruba, Cisco, Microsoft, Citrix, Red Hat e VMware. O site removeu essas referências pouco antes de este post ir ao ar no Ars.

A violação do Kinmax ocorre duas semanas depois que o Departamento de Justiça dos EUA anunciou a prisão de Ruslan Magomedovich Astamirov (АСТАМИРОВ, Руслан Магомедовичь), um cidadão russo de 20 anos, por sua suposta participação em vários ataques de ransomware LockBit nos EUA e em outros lugares. Um dia antes, o site LockBit alegou ter hackeado a empresa farmacêutica indiana Granules India e publicado um grande tesouro de documentos que o grupo disse ter obtido.

.