.

O início do novo ano faz você olhar para sua vida e tentar fazer algumas mudanças. Infelizmente, tais resoluções de Ano Novo são notoriamente difíceis de cumprir. Embora existam muitas dicas para ajudá-lo a cumprir suas resoluções de ano novo, você pode se beneficiar de aplicativos que o ajudam a escolher as resoluções certas para manter.

Alguns aplicativos irão ajudá-lo a descobrir seus objetivos e resoluções, orientando-o a encontrar o que importa e onde você está vacilando. Outros garantirão que você esteja focado em seguir as etapas que deseja seguir e alcançar seus objetivos.

A maioria das ideias de resolução de ano novo são previsíveis. Essa é uma das razões pelas quais continuamos fazendo-os anualmente (e falhando). Mas talvez algumas ideias que você ainda não tenha explorado possam se espalhar para outras áreas de nossas vidas. Por exemplo, cuspir tarefas de forma justa pode melhorar seu relacionamento com seu cônjuge ou ensinar responsabilidade pessoal a seus filhos.

A National Pubic Radio, sem fins lucrativos, apresentou mais de 40 resoluções de ano novo alcançáveis, apoiadas por seus guias Life Kit. Filtre-os por categoria ou selecione o Surpreenda-me botão para escolher uma habilidade aleatória para melhorar. Cada resolução cumpre o teste da calculadora e do calendário – você pode medi-la e definir um prazo.

A NPR é conhecida por sua cobertura imparcial de notícias e cultura, então você pode confiar nos guias para apontar a direção certa.

2. Visualize o Hábito (Web): Veja o Composto de Pequenos Esforços

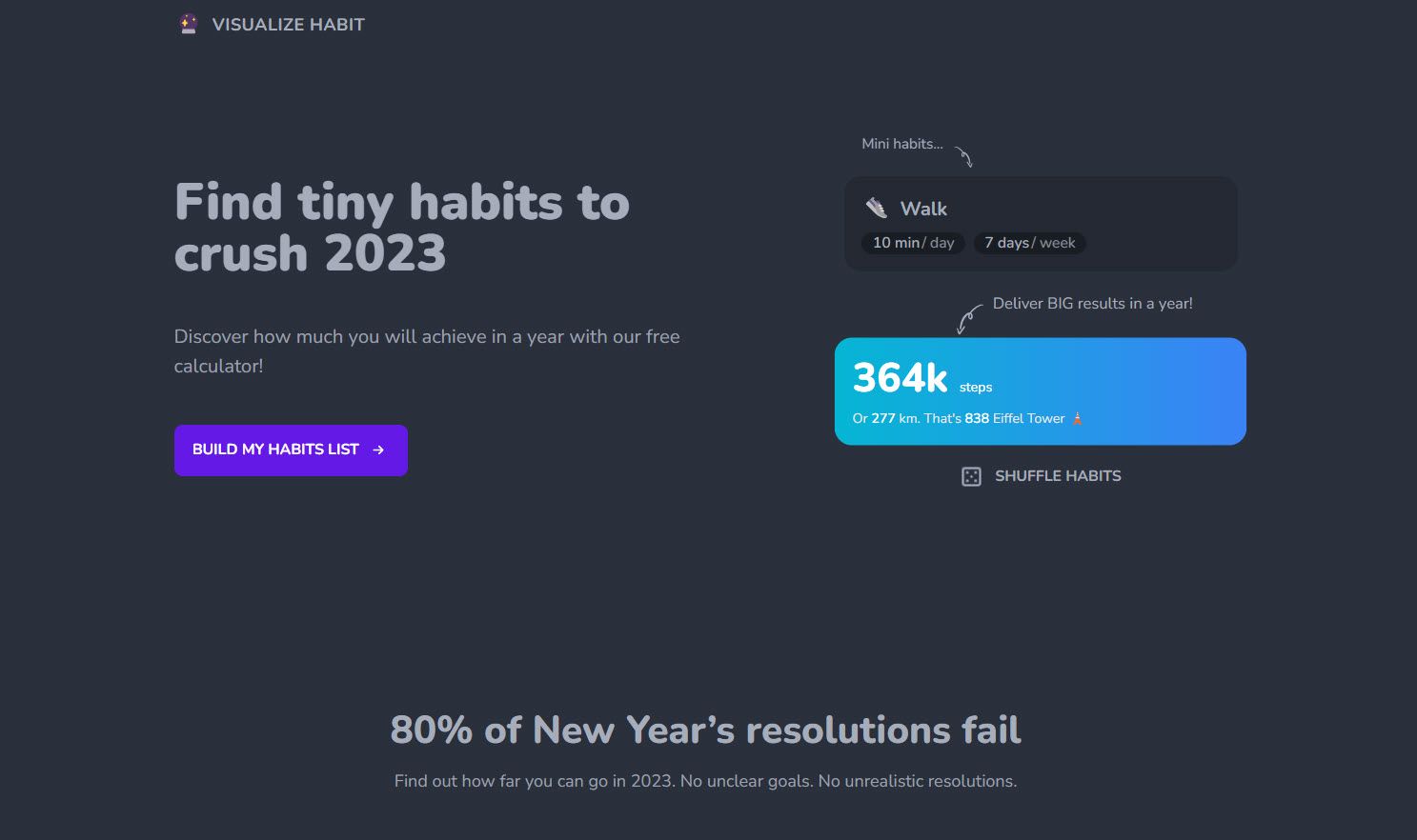

A maioria das resoluções de ano novo falha porque as metas se tornam esmagadoras. Fixamo-nos no fim em vez de percorrer a jornada porque subestimamos o poder dos pequenos passos diários. Visualize Habit é um site bacana que ajuda você a imaginar como os mini-hábitos podem se acumular com o tempo.

A calculadora de hábitos impedirá que você estabeleça metas irrealistas. Na primeira etapa, escolha um hábito da grade. Em seguida, use a calculadora para inserir quantos minutos você dedicará a esse hábito ao longo da semana. Para maus hábitos como fumar ou beber, você deve fornecer à calculadora as quantidades que consome. Na tela final, a calculadora dirá até onde seus esforços irão levá-lo em um ano, cinco anos ou em 10 anos.

Os pequenos passos se somam ao longo do ano e os resultados podem ser surpreendentes. Por exemplo, você pode escrever um livro em um ano se escrever 30 minutos diariamente. Obviamente, os resultados são baseados em médias e podem não ser precisos. Mas pode fazer com que uma meta futura pareça realista.

3. Carta para você mesmo (Web): Promessas para o seu futuro eu

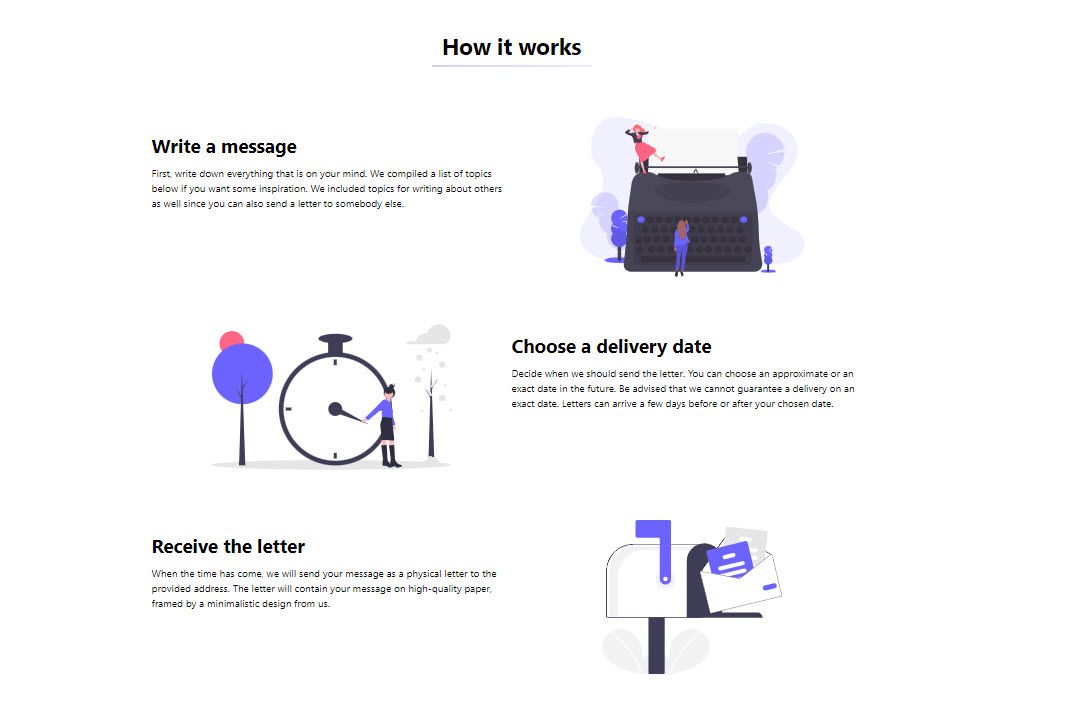

Imagine escrever para uma versão futura de si mesmo. O que você diria a ele ou ela sobre suas aspirações? Enquanto você pode enviar uma carta para o futuro com o FutureMe, o Letter to Yourself faz isso de forma diferente. Quando você decidir a data, o site enviará uma carta física, não um e-mail. Além disso, a empresa com sede no Reino Unido publica cartas em todo o mundo para que você possa escrever uma mensagem para si mesmo (ou para outra pessoa) de qualquer lugar.

Todo o processo é automatizado e todas as mensagens são criptografadas. O site diz que cobra US$ 4,99 por cada carta que você deseja enviar. Este preço não é afetado pelo tamanho da carta ou pelo país de entrega. As cartas podem ter aproximadamente 2.000 palavras ou cerca de cinco páginas.

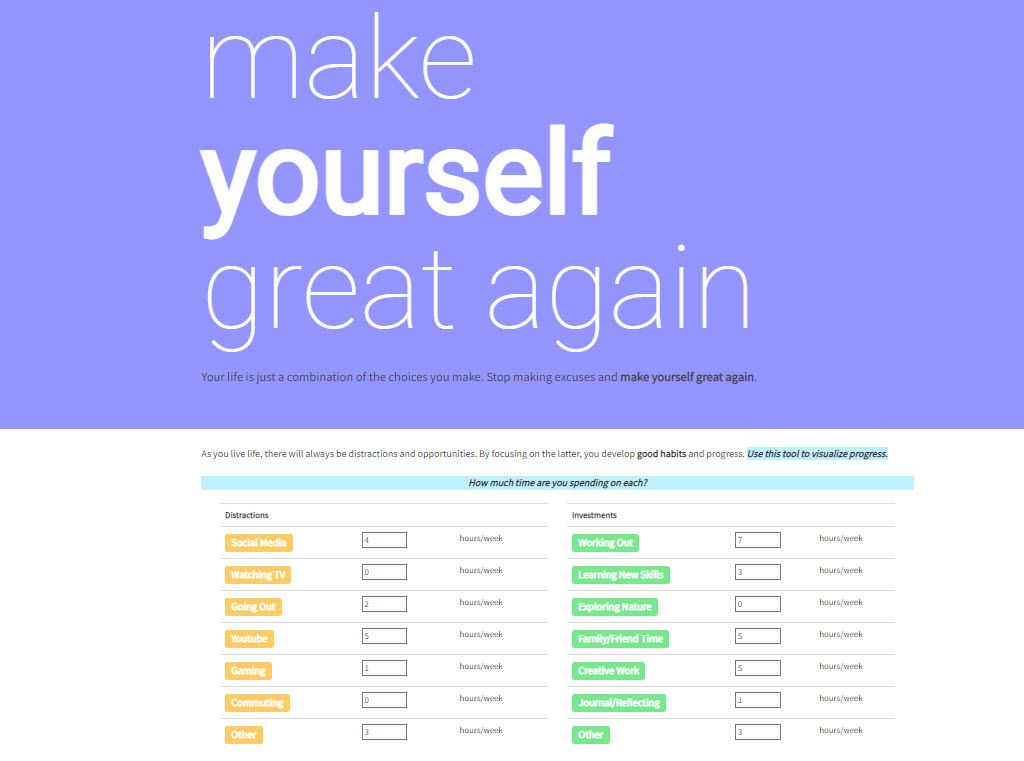

Quando você está avaliando a si mesmo, tende a ser um pouco tolerante. Se você analisar tudo em números reais, poderá ter uma visão mais justa e objetiva de si mesmo. Como você faz isso? Experimente com Make Yourself Great Again.

Este aplicativo pergunta onde você está gastando tempo. As atividades são divididas em distrações e investimentos. As distrações incluem coisas como mídia social, assistir TV, sair, se deslocar e assim por diante. Os investimentos incluem malhar, tempo com a família/amigos, aprender novas habilidades, etc. Em seguida, você pode adicionar outras distrações e investimentos à equação.

Para cada aspecto, adicione quantas horas por semana você gasta fazendo isso. Novamente, uma estimativa aproximada é boa e as distrações têm o tempo médio de um ser humano para cada atividade.

Quando terminar, você terá uma imagem instantânea de quanto tempo gasta em distrações em comparação com investimentos. O multiplicador pode ser um pouco chocante às vezes, mas ajudará você a descobrir onde mudar.

5. Onrise (iOS): crie nanohábitos

Existem alguns rastreadores de hábitos gratuitos que são bem projetados em lojas de jogos para dispositivos móveis. Onrise é um deles, e é um app simples que não te sobrecarrega desde o primeiro toque. Mantendo essa simplicidade em sua essência, o aplicativo de rastreamento de hábitos quer que você comece devagar. Primeiro, pegue um hábito e divida-o em sua menor unidade alcançável. Então, opcionalmente, defina um lembrete e comece a marcá-los. Por fim, o Onrise também possui pequenos ícones de recompensa que são exibidos automaticamente quando você atinge sequências. Use-os como prompts para configurar um sistema de recompensa para você.

O Onrise também inclui um prático cronômetro Pomodoro e um espaço para registro no diário. Isso ajuda você a combinar seus hábitos nano com o foco dos sprints Pomodoro e, finalmente, um diário para anotar quaisquer pensamentos ou planos. O Onrise pode não ser adequado para quem gosta de opções mais personalizadas. Mas se você quiser algo para marcar no widget da tela inicial e voltar aos seus objetivos, este aplicativo gratuito é para você.

Download: Onrise para iOS (Grátis)

Aplicativos de hábito para cumprir resoluções

Com esses aplicativos, você encontrará diferentes métodos para definir e cumprir suas resoluções. Eles são os melhores para começar um novo ano, mas isso não significa que você não possa usá-los pelo resto do ano. Use qualquer um deles para um impulso sempre que quiser mudar para melhor.

.