.

Desde o seu lançamento em 2015, o Apple Pencil tornou a caneta sexy novamente. Além de ser uma excelente ferramenta para artistas e designers digitais, também ajudou usuários comuns a fazer anotações como nunca antes.

No entanto, há um problema universal que muitos usuários do Apple Pencil enfrentam – eles continuam perdendo. Então, como você pode evitar isso? E o que você pode fazer quando o perde? Vamos descobrir abaixo.

4 maneiras de encontrar seu Apple Pencil perdido

Com seu design habilitado para Bluetooth, o Apple Pencil oferece recursos desobstruídos para escrever e desenhar da maneira que você quiser. No entanto, sua natureza sem fio torna mais fácil para os usuários perdê-lo.

Muitos proprietários do Apple Pencil 1 e 2 se perguntam se você pode rastrear o Apple Pencil com o aplicativo Find My da Apple. Infelizmente, embora você possa usar o aplicativo Find My da Apple para encontrar a maioria dos dispositivos Apple, esse recurso não funciona com o Apple Pencil.

Portanto, até que a Apple adicione esse recurso, aqui estão alguns métodos alternativos que você pode usar para encontrar um Apple Pencil perdido.

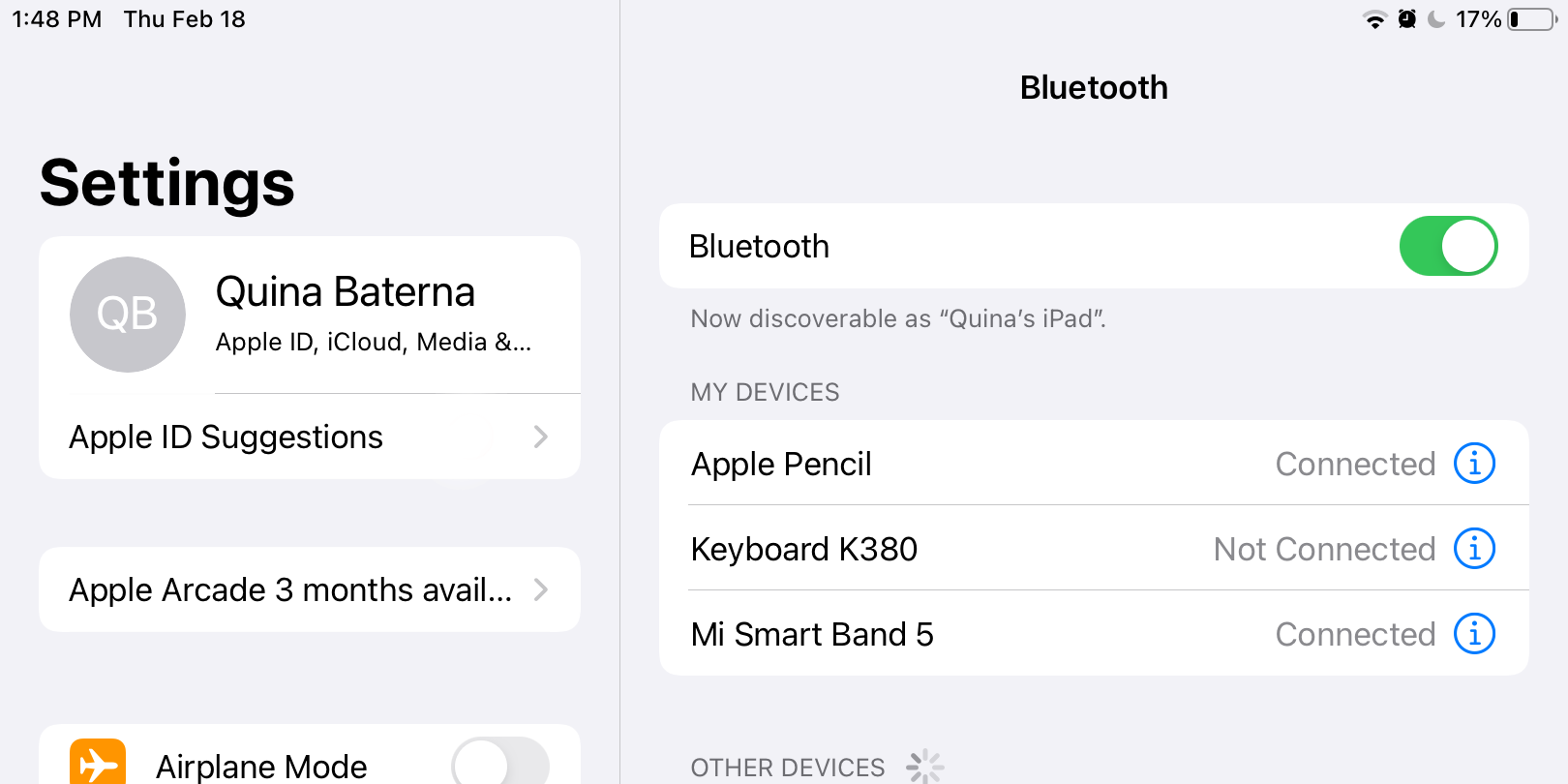

1. Use a conectividade Bluetooth do seu iPad

Para verificar se o Apple Pencil está próximo, acesse Configurações > Bluetooth > Meus dispositivos no seu iPad. Se o Apple Pencil aparecer como Conectadovocê sabe que deve estar dentro de 30 pés, pois esse é o alcance do Bluetooth.

Lembre-se de que o alcance do Bluetooth reduz significativamente dependendo dos materiais entre seus dispositivos. Por exemplo, paredes grossas, pisos ou até mesmo móveis podem afetar a capacidade de conexão do Apple Pencil.

Com isso, sabemos que se o seu Apple Pencil estiver conectado, provavelmente estará muito mais próximo do que 30 pés.

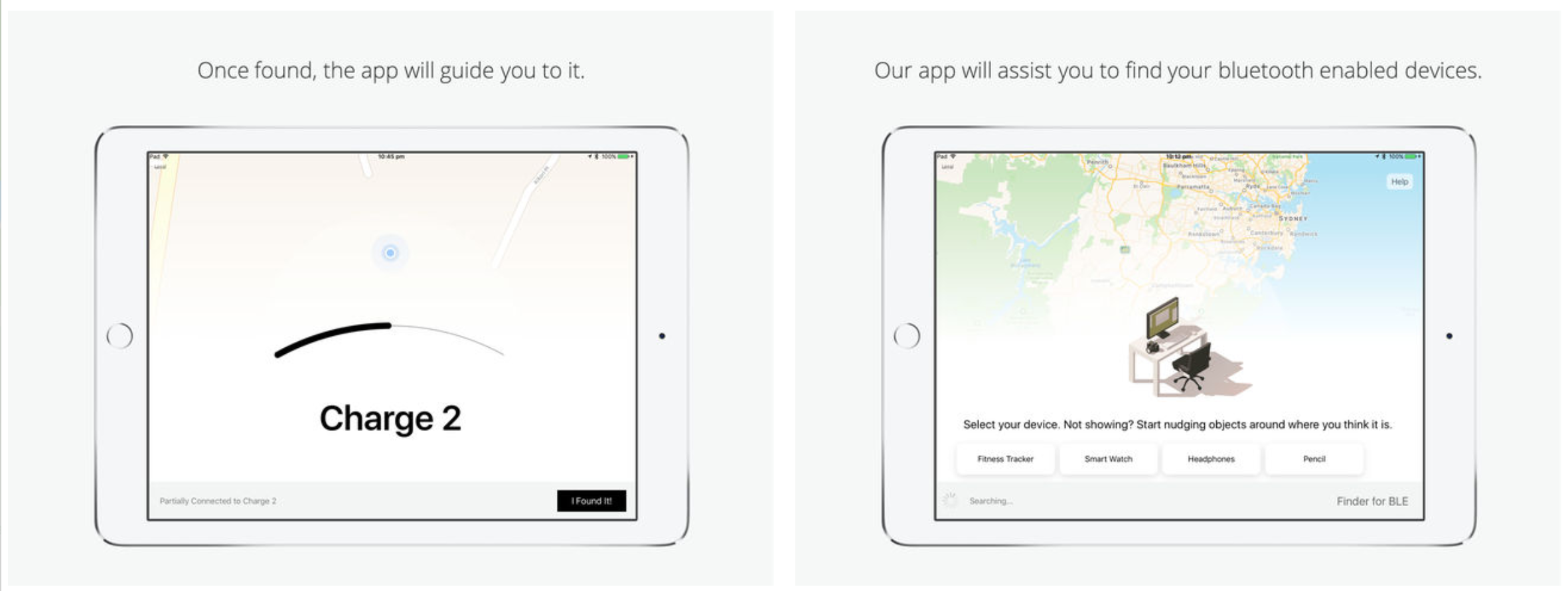

2. Baixe o aplicativo Bluetooth Finder

O aplicativo Bluetooth Finder pode ajudá-lo a encontrar seu Apple Pencil conectando-se à sua assinatura sem fio. Observe que o uso do aplicativo Bluetooth Finder só funcionará quando o Apple Pencil estiver carregado e ativado.

Para encontrar seu Apple Pencil usando este método, abra o aplicativo Bluetooth Finder e selecione Apple Pencil na lista de dispositivos emparelhados anteriormente.

O aplicativo Bluetooth Finder mostrará um radar com a intensidade do sinal e a distância estimada do dispositivo. Quando o aplicativo mostra uma distância inferior a 0,5 metros (dois pés), o Apple Pencil deve estar bem próximo.

Download: Localizador Bluetooth (US$ 4,99)

3. Refaça seus passos

Refaça seus passos lembrando exatamente onde você teve seu Apple Pencil pela última vez. Revise seus arquivos recentes em seu iPad, como documentos assinados, desenhos ou notas, para obter pistas como carimbos de data/hora ou detalhes de localização.

Para quem leva o Apple Pencil para o escritório, verifique as áreas ao redor da estação de trabalho, como embaixo da mesa, atrás do monitor ou dentro dos pedestais. Você também pode querer verificar com o departamento de achados e perdidos do seu escritório, caso alguém tenha tentado devolvê-lo.

4. Empurre as coisas ao redor

Se o seu Apple Pencil estiver ausente por um tempo, ele pode ter adormecido. Quando um Apple Pencil está inativo, você não pode se conectar a ele por Bluetooth, mesmo que esteja carregado. Uma dica rápida para facilitar a localização do Apple Pencil é tentar cutucar o dispositivo para ativá-lo.

Ao sacudir sua bolsa, virar as almofadas do sofá ou vasculhar as gavetas da mesa, você pode cutucar seu Apple Pencil enterrado e acordá-lo. Se você suspeitar que perdeu o Apple Pencil no carro, dirigir também pode ativá-lo.

Como evitar perder seu Apple Pencil

Embora perder um Apple Pencil às vezes possa ser uma questão de má sorte, aqui estão algumas etapas que você pode seguir para ajudar a evitar que isso aconteça novamente.

Sempre mantenha seu Apple Pencil carregado

Embora seja possível localizar o Apple Pencil usando Bluetooth, os métodos discutidos acima funcionam apenas se o Apple Pencil estiver carregado. Para usuários do Apple Pencil de primeira geração, você pode carregá-lo removendo a tampa e conectando-o à porta Lightning do iPad.

Se você possui um Apple Pencil de segunda geração, pode carregá-lo simplesmente colocando-o no ponto de carregamento magnético na lateral do iPad, desde que tenha um iPad compatível.

Como os Apple Pencils são projetados para funcionar continuamente em modo de espera, suas baterias precisam ser carregadas regularmente para funcionar corretamente. Se for perdido e deixado sem carga por várias semanas, pode fazer com que a bateria falhe e não consiga mais ligar.

Se o seu Apple Pencil ainda estiver na garantia AppleCare, você poderá obter uma substituição. A Apple não substitui nem repara baterias do Apple Pencil.

Personalize o seu Apple Pencil

Se você trabalha em um estúdio ou escritório de design, saiba que vários Apple Pencils podem estar por aí a qualquer momento. Personalizar seu Apple Pencil é uma ótima maneira de evitar que ele caia em mãos erradas.

Uma maneira de personalizar seu Apple Pencil é gravá-lo gratuitamente na compra na Apple Store online. Se você perder seu Apple Pencil gravado enquanto trabalha em um café ou espaço de coworking, é menos provável que ladrões em potencial o roubem, pois ele terá um valor de revenda menor.

Se preferir manter o Apple Pencil sem gravação, você também pode modificá-lo usando adesivos, embalagens ou estojos protetores.

Anexar um rastreador GPS

Com os rastreadores GPS se tornando cada vez mais comuns, você pode anexar um rastreador GPS ao seu Apple Pencil para evitar perda ou roubo. Alguns rastreadores GPS mais recentes, como AirTags, Tile e Chipolo, vêm na forma de adesivos ou chaveiros que são leves para evitar estragar a experiência de escrever e desenhar.

Os rastreadores GPS funcionarão mesmo que o Apple Pencil fique sem bateria ou adormeça.

O rastreador GPS da própria Apple, o AirTag, permitirá que você use o aplicativo Find My para encontrar seu Apple Pencil. Se você perde seu Apple Pencil com frequência, considere investir em um par de AirTags.

Deixe seu Apple Pencil 2 conectado ao seu iPad

Ao contrário do Apple Pencil de primeira geração, o Apple Pencil 2 possui propriedades magnéticas que o permitem ficar conectado a um iPad compatível. Além disso, o Apple Pencil 2 também pode carregar enquanto estiver conectado.

Sabendo disso, não há motivo para deixar o Apple Pencil 2 em outro lugar quando não o estiver usando. Ao mantê-lo sempre conectado ao seu iPad, você pode facilmente evitar perder seu Apple Pencil 2.

No entanto, você pode considerar comprar um estojo com porta-lápis se tiver o Apple Pencil mais antigo. Dessa forma, você sempre pode colocar seu Apple Pencil lá quando se movimentar e não o deixará cair enquanto estiver fora de casa.

Dê um lar ao seu Apple Pencil

Uma maneira testada e comprovada de evitar o extravio de itens soltos de qualquer tipo é dar-lhes um lar. Ao organizar seus espaços de trabalho, ter um local dedicado para armazenar itens essenciais, como o Apple Pencil, evita que eles se percam.

De estojos de lápis especiais e blocos de carregamento a porta-lápis, há muitas maneiras de armazenar seu Apple Pencil para que você sempre saiba onde encontrá-lo quando precisar.

Mantenha seu Apple Pencil seguro

Perder seu Apple Pencil pode ser uma experiência estressante. No entanto, é completamente evitável se você tomar as medidas certas.

Personalize seu Apple Pencil com a opção de gravação gratuita da Apple, cole adesivos ou use estojos protetores para evitar confusões em casa ou no escritório. Salve-se da ansiedade de perder seu Apple Pencil mantendo-o sempre carregado ou comprando um rastreador GPS adequado que funcione mesmo com o dispositivo inativo.

Felizmente, seu iPad está bem equipado para ajudá-lo a encontrar seu Apple Pencil se você o perder, usando a função Bluetooth integrada ou contando com aplicativos de terceiros.

.