.

Antes de haver Jedi e Sith, os usuários da força construíram uma forja sobre uma piscina de lava que usava magma como um recurso semelhante ao castelo de Darth Vader em Mustafar.

Em um Guerra das Estrelas Lendas, um antigo Templo Jedi alimentado por magma vulcânico pode fornecer uma nova visão sobre de Darth Vader fortaleza.

Muitos anos atrás, havia um grupo de quatro seres sensíveis chamados Je’daii. Este grupo acabaria se dividindo e se dividindo em Sith e Jedi. Porém, antes que isso acontecesse, este era um povo que construía templos e estudava a Força com grande significado. Eles até criaram seu próprio código que era muito semelhante ao que os Jedi e os Sith construíram anos depois, destacando que esse grupo realmente acreditava em um equilíbrio.

Darth Vader construiu seu castelo para manifestar fisicamente a força

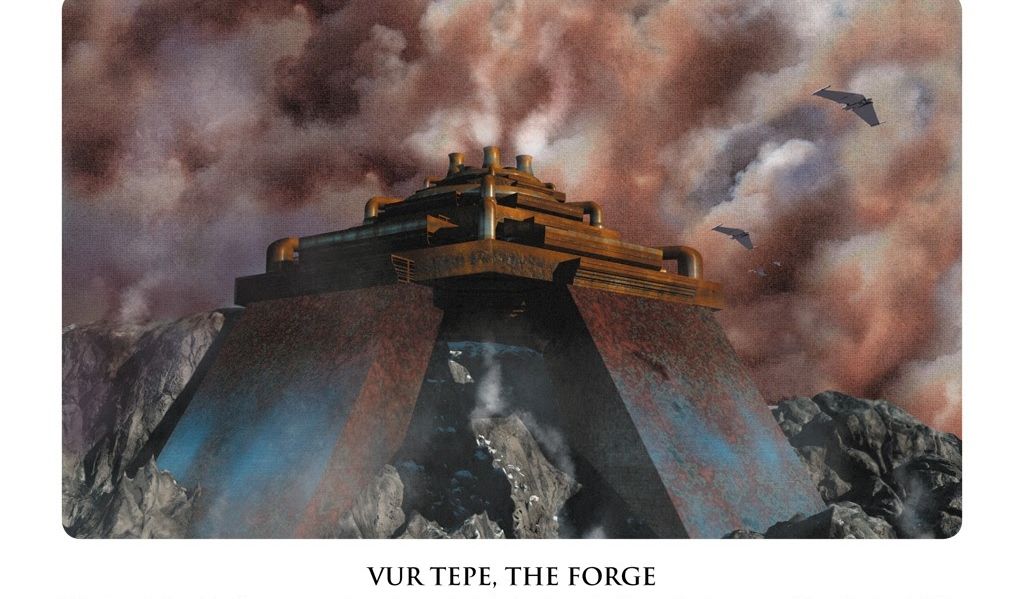

Muitas das origens Je’daii foram detalhadas em Guerra nas Estrelas: Tempestade de Força #0 por John Ostrander e Jan Duursema. Neste livro, vários templos Je’daii especializados são mencionados. Um templo, chamado Vur Tepe, foi construído sobre um vulcão ativo para ser uma forja. Ele usou a lava do vulcão como fonte de energia para construir praticamente qualquer coisa que os Je’daii pudessem sonhar e tornar realidade. Esta forja era para estudar como a natureza mística da Força pode ser tornada prática. Seu trabalho não era apenas criar armas, mas também utilizar a Força para manifestar as coisas fisicamente. Os Je’daii tinham um ditado que dizia que qualquer coisa que o templo da ciência pudesse imaginar, a forja poderia criar. Quando levado em consideração, isso explica muito sobre o Castelo de Darth Vader em Mustafar. Ele também foi construído sobre magma, utilizando-o como fonte de energia de maneira semelhante à forja.

No entanto, as conexões vão além do local onde foram construídas. Em seu tempo como Anakin Skywalker, Darth Vader tinha um imenso interesse pelo físico. Ele gostava de construir andróides, voar naves estelares e até se tornar parte ciborgue. Obviamente, seu status como ciborgue seria levado um passo adiante como Darth Vader. Essa conexão com o físico pode ter alimentado Darth Vader a explorar a Força e como ela foi usada nos tempos antigos para influenciar a construção de sua base de operações.

Então o fato Darth Vader construiu seu castelo semelhante à antiga forja Je’daii significa que ele tem uma maneira de comungar com a história da Força em um nível subconsciente.

Guerra nas Estrelas: Tempestade de Força #0 está agora disponível na Dark Horse Comics.

.