.

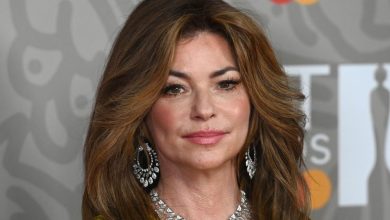

Jennifer Aniston disse na terça-feira que seu colega de elenco em “Mistério no Mediterrâneo 2”, Adam Sandler, não lhe deu muitos conselhos durante seus mais de 30 anos de amizade. Mas quando ele entra na conversa, geralmente é uma crítica à vida amorosa dela. (Assista ao vídeo abaixo.)

A aluna de “Friends” visitou o “The Tonight Show” e contou como conheceu Sandler em uma delicatessen em San Fernando Valley quando eles tinham 20 e poucos anos. Isso levou o apresentador Jimmy Fallon a perguntar a ela sobre os conselhos que eles trocaram ao longo das décadas.

“Se eu recebo alguma coisa dele, é ‘O que você está fazendo!?’ geralmente baseado em alguém com quem estou namorando”, disse Aniston.

“’O que há de errado com você?’” ela continuou em sua impressão do comediante.

de Aniston história romântica inclui casamentos com os atores Brad Pitt e Justin Theroux e relacionamentos com Tate Donovan, Vince Vaughn e John Mayer.

A estrela de “Morning Show” disse que adora cuidar de Sandler.

“Ele está tão preocupado em cuidar de todo mundo, o que ele realmente faz, e não cuida de si mesmo”, disse Aniston.

Aniston disse que fez smoothies para ele e forneceu ervas chinesas no set para direcioná-lo para um caminho mais saudável. Sua esposa, Jackie, no entanto, disse que o esforço “durava cerca de um minuto”, disse Aniston.

.