.

Lexus

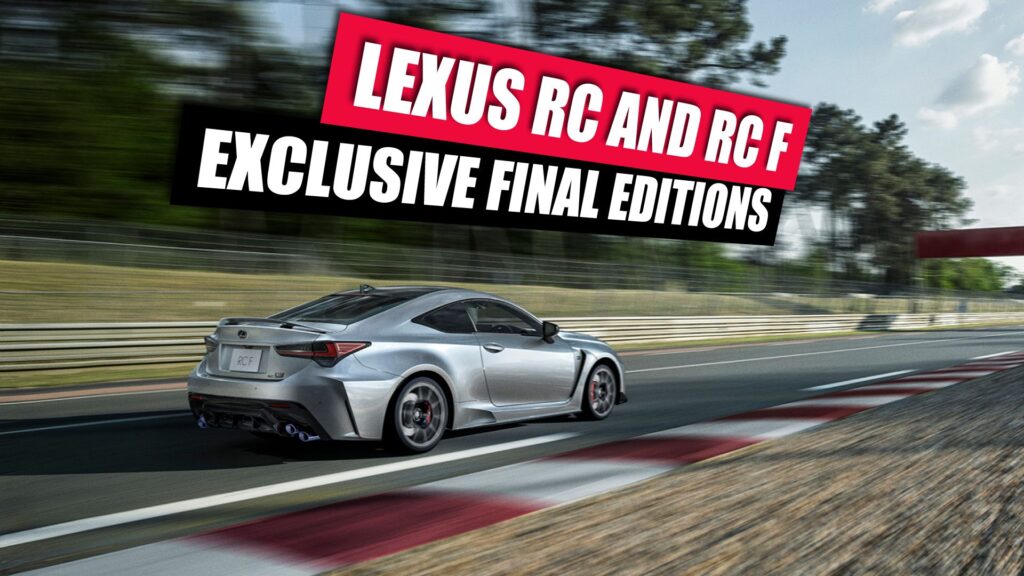

está se despedindo do RC e do RC F este ano, depois de mais de 90 mil unidades vendidas. Mas nem tudo são más notícias. O RC estará funcionando a todo vapor em 2025, e o RC Final Edition é uma obra-prima V8 de 472 cavalos que custará quase US$ 100.000. No entanto, não estamos chateados com as especificações e ainda escolheríamos o RC em vez do BMW 430i.

O Lexus RC teve uma boa corrida

A Lexus vendeu o RC e o RC F em mais de 62 países durante a sua produção, com mais de 90.000 deles vendidos ao longo dos anos. O 2025 RC será o último ano da placa de identificação, mas será lançado com força.

O Lexus RC não vê muitas mudanças este ano, e o RC F está recebendo apenas uma edição final especial. Como o RC F tem o Lexus V8 mais potente de sempretemos fé que a Edição Final corresponderá às nossas expectativas.

|

Modelo |

Preço sugerido |

Motor |

Potência e Torque |

|

RC 300 |

US$ 46.445 |

2.0 litros biturbo de quatro cilindros |

241 cv; 258 lb-pés |

|

RC 300 F ESPORTE |

US$ 51.065 |

2.0 litros biturbo de quatro cilindros |

241 cv; 258 lb-pés |

|

RC 300 AWD |

US$ 49.135 |

V6 de 3,5 litros |

260 cv; 236 lb-pés |

|

RC 300 AWD F ESPORTE |

US$ 53.355 |

V6 de 3,5 litros |

260 cv; 236 lb-pés |

|

RC 350 |

US$ 49.375 |

V6 de 3,5 litros |

311 cv; 280 lb-pés |

|

RC 350 F ESPORTE |

US$ 53.995 |

V6 de 3,5 litros |

311 cv; 280 lb-pés |

|

RC 350 AWD |

US$ 51.540 |

V6 de 3,5 litros |

311 cv; 280 lb-pés |

|

RC 350 AWD F ESPORTE |

US$ 55.720 |

V6 de 3,5 litros |

311 cv; 280 lb-pés |

|

RC F Edição Final |

US$ 94.000 |

V8 de 5,0 litros |

472 cv |

0:14

Relacionado

Assista ao próximo Lexus LFR enlouquecer durante os testes

A Toyota está preparando o que poderia ser o carro esportivo legalizado para estradas mais avançado de todos os tempos, e acabamos de dar uma olhada nele na pista.

Não perca a edição final do RC F

A RC F Final Edition terá como base o Pacote Carbono do ano passado. Mantém o V8 de 5,0 litros com 472 cavalos de potência e alguns pequenos refinamentos para melhorar o som e as rotações. A Lexus diz que vai de zero a 60 MPH em apenas 4,2 segundos. Embora a melhor característica do RC F tenha sido historicamente seu valor, o preço subiu uns bons US$ 26.000 no último ano.

O RC F Final Edition chegará em quatro cores: Incognito, Radiant Red, Sonic Iridium e Ultra White. Seu design conta com faróis de LED de feixe triplo, teto de fibra de carbono, painéis laterais, spoiler dianteiro e difusor traseiro. O carro também possui rodas de liga leve BBS leves de 19 polegadas, pinças de freio vermelhas e espelhos retrovisores elétricos rebatíveis pretos. Uma asa traseira ativa também melhora o desempenho.

Lexus decidiu fazer o interior em couro preto e vermelho com acabamento Ultrasuede. Um sistema de áudio premium Mark Levinson e uma tela sensível ao toque de 10,3 polegadas são padrão, enquanto um emblema “Final Edition” em fibra de carbono no console destaca o status de produção limitada do carro.

O display digital mostra métricas de desempenho como força G e controle de lançamento, complementados por um velocímetro analógico clássico. A transmissão Sport Direct-Shift de oito velocidades, com ajuste de rotação e paddle shifters, garante mudanças de marcha precisas. O RC F Final Edition pode atingir uma velocidade máxima impressionante de 260 km/h.

Relacionado

F Sport Handling torna o Lexus TX 2025 ainda mais legal

O acabamento Lexus TX 350 F SPORT Handling 2025 dá ao SUV de três fileiras um pequeno impulso esportivo, com algumas atualizações de luxo por dentro e por fora.

Tudo o que sabemos sobre a linha 2025 RC

O RC 300 possui um motor de quatro cilindros em linha turboalimentado de 2,0 litros com 241 cavalos de potência e 258 lb.-ft. de torque, emparelhado com tração traseira e uma transmissão automática de oito velocidades. Para o RC 300 com tração integral, o motor foi atualizado para um V6 de 3,5 litros com 260 cavalos de potência. Isso é combinado com uma transmissão automática de seis velocidades, entregando 236 lb.-pés. de torque para entrega suave de potência em todas as velocidades.

O RC 350 e o RC 350 AWD vêm com um V6 de 3,5 litros e 311 cavalos de potência, oferecendo 280 lb.-ft. de torque e uma nota de escape inspirada no supercarro LFA. Os modelos de tração traseira recebem uma arma de fogo automática de oito velocidades e um diferencial de deslizamento limitado Torsen opcional para curvas mais fechadas, enquanto os modelos AWD usam uma arma de fogo automática de seis velocidades. O RC 350 vai de 0 a 60 em 5,8 segundos (RWD) ou 6,0 segundos (AWD).

Espera-se que os modelos 2025 RC e RC F cheguem às concessionárias no primeiro trimestre deste ano.

Google Notícias

Gostou do conteúdo? Considere adicionar HotCars ao seu feed do Google Notícias.

.