.

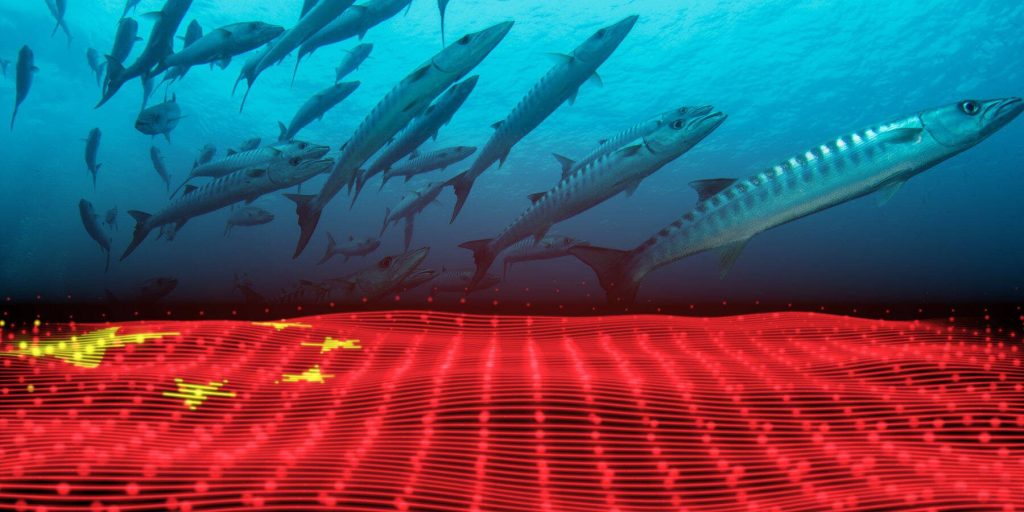

Quase um terço das organizações comprometidas por ciberespiões chineses através de um bug crítico em alguns Barracuda Email Security Gateways eram unidades governamentais, de acordo com a Mandiant.

E, alertou a equipe do Google, ainda não acabou: “A Mandiant avalia que, no momento em que este artigo foi escrito, um número limitado de vítimas anteriormente impactadas continuava em risco devido a esta campanha”.

Com isso, Mandiant significa que os espiões de Pequim não apenas invadiram um número relativamente pequeno de organizações, por meio da vulnerabilidade CVE-2023-2868 nos produtos Barracuda, mas também podem ter acesso a essas redes mesmo depois que suas vítimas tomaram medidas para proteger os dispositivos, usando backdoors plantados anteriormente. A Mandiant continua recomendando que as pessoas descartem e substituam seus equipamentos Barracuda em risco.

A equipe de segurança atribuiu anteriormente os ataques aos gateways fabricados pelo Barracuda à UNC4841, uma equipe de espionagem baseada na China. Num relatório publicado ontem, os investigadores detalharam três backdoors implantados pelos espiões em redes comprometidas; esses backdoors não apenas permitiram que os invasores vasculhassem os ambientes das vítimas, mas também são úteis para manter o acesso persistente.

A pesquisa da Mandiant ocorre no momento em que a Agência de Segurança Cibernética e de Infraestrutura (CISA) do governo dos EUA lança novos indicadores de compromisso (IOCs) associados à exploração de CVE-2023-2868; esses detalhes são úteis se você quiser verificar se foi atingido pela China.

UNC4841 implantou malware novo e inovador projetado para manter presença em um pequeno subconjunto de alvos de alta prioridade

A lista CISA mais recente segue uma lista anterior análise pelo Tio Sam dos backdoors Barracuda do UNC4841, e COIs anteriores ligado à exploração do bug.

CVE-2023-2868 é uma vulnerabilidade de injeção de comando remoto que afeta as versões 5.1.3.001 a 9.2.0.006 dos dispositivos Barracuda ESG. UNC4841 explorou esta vulnerabilidade como uma falha de dia zero já em outubro de 2022, e a falha não foi descoberto e corrigido até maio de 2023. Mas nessa altura os espiões já tinham instalado backdoors — alguns deles nunca antes vistos — nas redes das vítimas, o que permitiu aos intrusos manter o controlo e a persistência mesmo depois de a falha ter sido corrigida e os patches terem sido implantados.

Isso levou o fornecedor, no início de junho, a recomendar aos clientes rasgar e substituir todos os seus dispositivos ESG, mesmo que tenham sido corrigidos, com a Barracuda pagando a conta do novo kit sem bugs.

Na sexta-feira o FBI confirmado o que Mandiant já havia dito: bisbilhoteiros ligados à China provavelmente estavam por trás dos ataques.

Em um mergulho profundo publicado esta semana, a Mandiant disse que mesmo depois que o Barracuda corrigiu a vulnerabilidade, os espiões mostraram “sofisticação e adaptabilidade em resposta aos esforços de remediação” e provavelmente criaram suas ferramentas de software pós-intrusão com antecedência, para usar contra alvos de alto valor. redes de organizações.

“Especificamente, o UNC4841 implantou malware novo e inovador projetado para manter presença em um pequeno subconjunto de alvos de alta prioridade que foram comprometidos antes do lançamento do patch ou logo após a orientação de remediação do Barracuda”, disse Mandiant. pesquisas mais recentes concluiu.

Presa de UNC4841

No geral, apenas cerca de cinco por cento dos aparelhos ESG em todo o mundo foram comprometidos, de acordo com a Mandiant. As organizações nos EUA e no Canadá foram as mais atingidas, embora isto possa dever-se à base de clientes do fornecedor, e quase um terço (27 por cento) destes eram agências governamentais, em comparação com 73 por cento das vítimas globais que eram organizações do sector privado em todo o mundo. todas as indústrias.

“Notavelmente, entre as organizações afetadas identificadas na América do Norte, havia vários escritórios estaduais, provinciais, distritais, tribais, municipais e municipais que foram alvo desta campanha”, Austin Larsen, John Palmisano, John Wolfram, Mathew Potaczek e Michael Raggi da Mandiant. escreveu. “Embora a segmentação geral do governo local compreenda pouco menos de sete por cento de todas as organizações afetadas identificadas, esta estatística aumenta para quase dezessete por cento quando comparada apenas com a segmentação baseada nos EUA.”

Desde que a Barracuda lançou um patch para CVE-2023-2868, no entanto, os governos locais agora representam apenas 8% das organizações impactadas observadas, fomos informados.

“Este declínio pode representar uma prioridade operacional em evolução para UNC4841 ao longo da duração da atividade de ameaça sustentada”, observou Mandiant.

Os provedores regionais de TI nos EUA e na Europa foram alvos iniciais importantes do UNC4841, durante o qual os espiões exploraram o bug para implantar três backdoors, Saltwater, Seaspy e Seaside, nos dispositivos.

Mas depois de lançar o malware com tema marítimo nos ESGs dos provedores de TI, o UNC4841 não fez mais nada. “Uma possível conclusão dessas três famílias de malware sendo observadas isoladamente é que os adversários ainda não priorizaram os dispositivos infectados para maior comprometimento e implantação de ferramentas de estágio posterior atribuídas ao UNC4841”, disse Mandiant.

A Mandiant discutiu essas três famílias de malware em pesquisar publicado em junho.

Mas espere, há mais backdoors

Em seu último artigo, a equipe de inteligência sobre ameaças detalhou uma segunda “onda de ataques anteriormente não divulgada” que começou no início de junho – na época em que a Barracuda disse aos clientes para substituir “imediatamente” os produtos ESG infectados.

“Nesta segunda onda, a Mandiant descobriu o ator tentando manter o acesso a ambientes comprometidos por meio da implantação de novas famílias de malware SkipjackCarga profunda e Foxtrot / Dedaleira“, afirmou o relatório.

“Este segundo aumento representou a maior intensidade de atividade UNC4841 identificada pela Mandiant durante toda a campanha, demonstrando a determinação do UNC4841 em preservar o acesso a ambientes específicos de vítimas”, acrescentou.

Dos três backdoors implantados nesta segunda onda, o Skipjack foi o mais utilizado e a Mandiant o observou em cerca de 5,8% de todos os dispositivos ESG comprometidos. Os bisbilhoteiros visaram principalmente organizações governamentais e de tecnologia com o malware Skipjack.

Ele trojaniza módulos legítimos do Barracuda ESG, injeta código malicioso e “estabelece seus recursos de backdoor registrando um ouvinte para cabeçalhos e assuntos de e-mail recebidos específicos e, em seguida, decodificando e executando o conteúdo deles”, disse Madniant.

O segundo backdoor, que a Mandiant chamou de Depthcharge e CISA rastreia como Submarine, foi projetado para infectar dispositivos novos e limpos quando as organizações vítimas restauravam configurações de backup de seus dispositivos anteriormente comprometidos.

Ambos foram projetados especificamente para ESGs Barracuda.

O terceiro malware, Foxtrot e Foxglove, não foi projetado expressamente para ESGs Barracuda. A Mandiant diz que apenas observou esse backdoor sendo usado em dispositivos governamentais ou relacionados ao governo em alvos de alta prioridade.

A Mandiant recomenda que as organizações continuem a procurar atividades nas suas redes que possam indicar a presença de UNC4841, uma vez que a investigação em curso mostrou que os ciberespiões são “altamente responsivos aos esforços defensivos”, modificando as suas táticas para “continuarem a sua operação de espionagem”. ®

.