.

Getty Images

Pesquisadores descobriram um malware para Mac anteriormente desconhecido infectando uma exchange de criptomoedas. Ele contém um conjunto completo de recursos, incluindo a capacidade de roubar dados privados e baixar e executar novos arquivos maliciosos.

Apelidado de JokerSpy, o malware é escrito na linguagem de programação Python e faz uso de uma ferramenta de código aberto conhecida como SwiftBelt, projetada para profissionais de segurança legítimos testarem suas redes em busca de vulnerabilidades. O JokerSpy veio à tona no início deste mês neste post da empresa de segurança Bitdefender. Pesquisadores da empresa disseram ter identificado componentes do Windows e Linux, sugerindo que existem versões para essas plataformas também.

Cinco dias depois, pesquisadores da empresa de segurança Elastic relataram que a ferramenta de proteção de endpoint de diagnóstico que eles vendem detectou xcc, um arquivo binário que faz parte do JokerSpy. A Elastic não identificou a vítima, apenas disse que era uma “proeminente exchange japonesa de criptomoedas”.

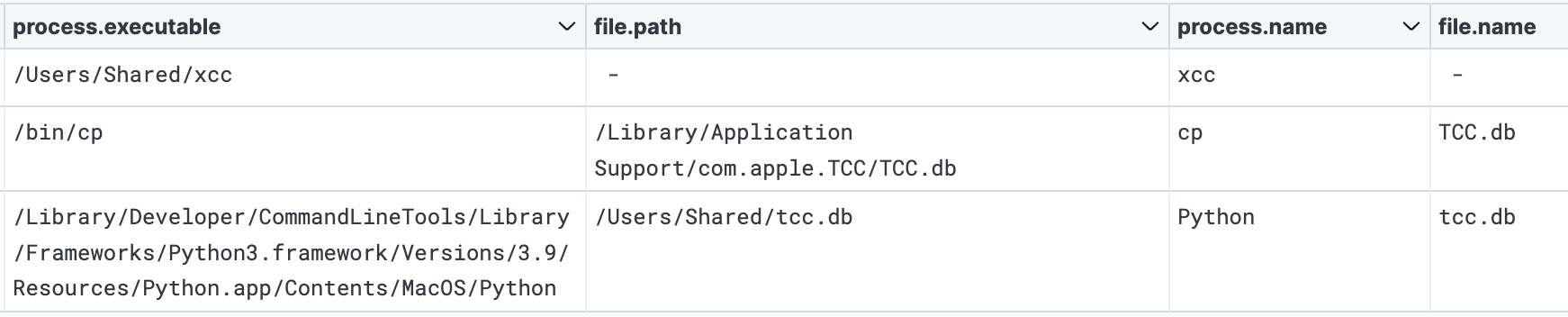

Depois que o xcc foi executado, o agente de ameaça desconhecido tentou contornar as chamadas proteções TCC no macOS, que exigem permissão explícita de um usuário antes que um aplicativo possa acessar o disco rígido, contatos e outros recursos confidenciais de um Mac ou gravar sua tela.

Ao substituir o banco de dados TCC existente pelo seu próprio, os agentes de ameaças provavelmente estavam tentando suprimir alertas que, de outra forma, apareceriam quando o JokerSpy fosse executado. Em ataques anteriores, os agentes de ameaças conseguiram contornar as proteções TCC explorando vulnerabilidades nelas. Os pesquisadores também demonstraram ataques que foram capazes de fazer a mesma coisa.

Ator de ameaça criando/modificando e movendo um banco de dados TCC e, em seguida, executando xcc.

Elástico

O executável xcc verifica as permissões TCC e também identifica o aplicativo com o qual o usuário está interagindo no momento. Em seguida, ele baixa e instala o sh.py, o principal mecanismo do malware JokerSpy. Ele contém os recursos usuais de backdoor, incluindo:

| Comando | Descrição |

|---|---|

| sk | Pare a execução do backdoor |

| eu | Liste os arquivos do caminho fornecido como parâmetro |

| c | Execute e retorne a saída de um comando shell |

| cd | Altere o diretório e retorne o novo caminho |

| xs | Execute um código Python fornecido como parâmetro no contexto atual |

| xsi | Decodifique um código Python codificado em Base64 fornecido como parâmetro, compile-o e execute-o |

| r | Remover um arquivo ou diretório do sistema |

| e | Executar um arquivo do sistema com ou sem parâmetro |

| você | Carregar um arquivo para o sistema infectado |

| d | Baixar um arquivo do sistema infectado |

| g | Obtenha a configuração do malware atual armazenada no arquivo de configuração |

| c | Substitua o arquivo de configuração do malware por novos valores |

“Uma vez que um sistema é comprometido e infectado por malware como o JokerSpy, o invasor efetivamente tem um grande grau de controle sobre o sistema”, escreveram pesquisadores da empresa de segurança do macOS Intego na sexta-feira. “Com um backdoor, os invasores podem instalar componentes adicionais em segundo plano e potencialmente executar outras explorações, monitorar o comportamento dos usuários, roubar credenciais de login ou carteiras de criptomoedas e muito mais.”

Os pesquisadores ainda não têm certeza de como o JokerSpy é instalado. Os pesquisadores da Elastic disseram que “acreditam firmemente que o acesso inicial a esse malware foi um plug-in malicioso ou backdoor ou uma dependência de terceiros que forneceu acesso ao agente da ameaça”. Essa teoria se alinha com as observações de pesquisadores da Bitdefender que correlacionaram um domínio codificado encontrado em uma versão do backdoor sh.py a um série de tweets sobre um leitor de código QR macOS infectado que possui uma dependência maliciosa. A Elastic também disse que o agente da ameaça que eles observaram já tinha “acesso existente” à exchange japonesa de criptomoedas.

As postagens vinculadas acima listam uma variedade de indicadores que as pessoas podem usar para determinar se foram alvo do JokerSpy. Além de hashes criptográficos de várias amostras de xcc e sh.py, os indicadores incluem contato com domínios em git-hub[.]eu e app.influmarket[.]org. Embora o JokerSpy não tenha sido detectado pela grande maioria dos mecanismos antivírus quando o malware apareceu pela primeira vez, um corpo muito mais amplo de mecanismos é capaz de identificá-lo agora. Embora não haja confirmação de que existam versões Windows ou Linux do JokerSpy, as pessoas devem estar cientes de que é uma possibilidade distinta.

.