.

O Menu Iniciar tem sido uma parte central do Windows desde o Windows 95. Devido à sua inclusão em quase todas as versões do Windows, faz muita falta quando decide parar de funcionar.

Felizmente, existem mais do que algumas maneiras de fazer o botão do Menu Iniciar funcionar novamente se ele parar.

1. Reiniciar

Você ficaria surpreso com quantos problemas uma reinicialização simples e rápida pode corrigir em seu PC com Windows. Na verdade, a reinicialização geralmente é sugerida como um primeiro recurso até mesmo para muitos problemas de hardware, como botões do teclado que não respondem. Uma das razões para isso é que uma reinicialização limpa sua RAM, que pode enfrentar vazamentos de memória durante o uso a longo prazo. Isso pode causar soluços em seu fluxo de trabalho, como problemas com o botão Iniciar no seu caso aqui.

Então, reinicie o seu PC e veja se o botão Iniciar do Windows ainda não está funcionando na próxima inicialização. Se o problema for devido à memória ou problemas semelhantes de baixo nível, uma reinicialização deve ser suficiente para que tudo volte a funcionar.

2. Atualize o Windows

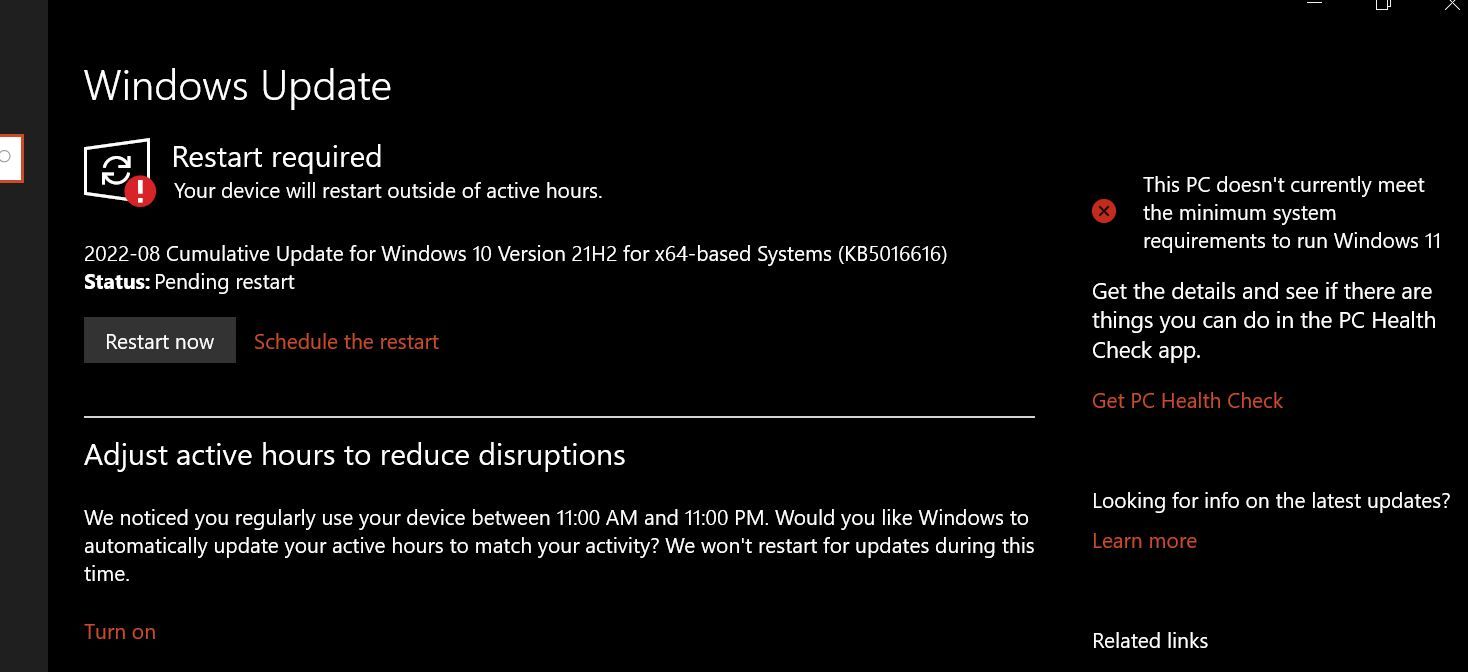

Uma das maneiras mais fáceis de resolver problemas que afetam o Windows 10 é atualizá-lo. A Microsoft constantemente lança patches, novos recursos e melhorias para o Windows com grandes atualizações todos os anos e atualizações de segurança menores entre elas.

Sempre que você encontrar algo que não está funcionando como deveria, sua primeira intuição deve ser verificar e executar uma atualização do Windows.

Então, aperte o tecla do Windowsescreva “Atualizações” e escolha Verifique se há atualizações das opções. Deixe o sistema verificar e baixar atualizações, se houver algum disponível.

Por fim, finalize a atualização reiniciando o computador. Esperamos que isso resolva o problema.

3. Saia da sua conta de usuário

Depois de executar uma atualização do Windows, sair e entrar novamente em sua conta de usuário é a próxima maneira mais rápida possível de corrigir o menu Iniciar.

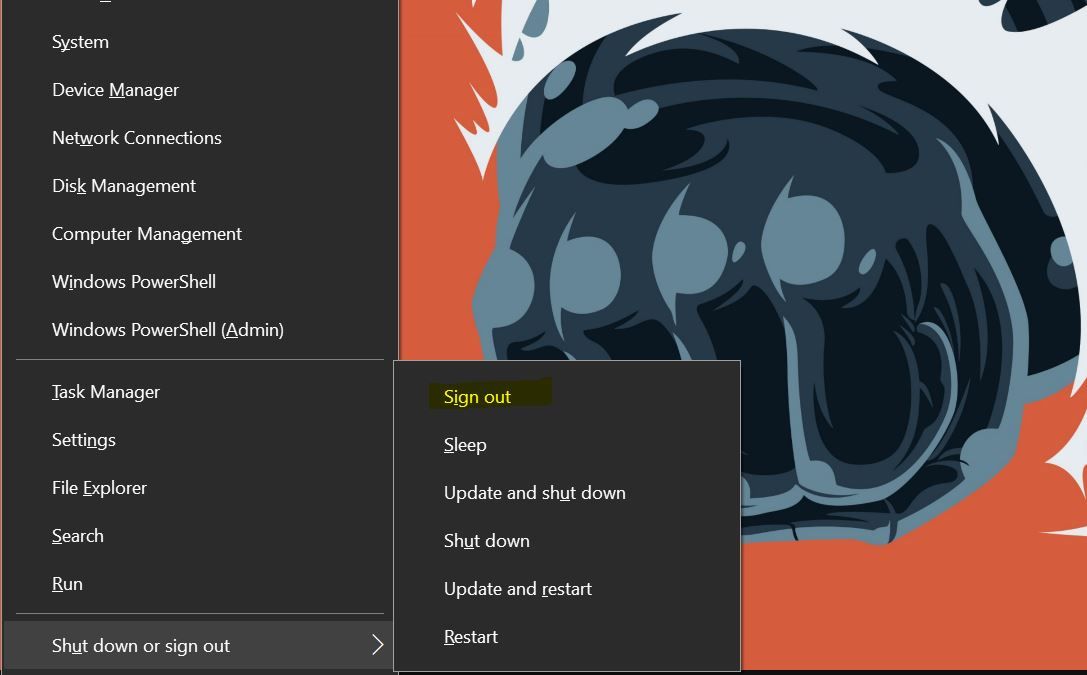

Para sair do seu PC:

- Bater Vitória + X para abrir o menu do usuário avançado do Windows.

- No menu, clique em sair.

- Aguarde alguns segundos após sair e faça login novamente.

Embora seja uma espécie de hack e não uma solução “sólida”, esse truque simples pode evitar que você tome medidas mais drásticas, como editar as entradas do registro ou reiniciar o Windows Explorer.

4. Reinicie o Windows Explorer

O Windows Explorer é o gerenciador de arquivos padrão do Windows. A Microsoft introduziu o Windows Explorer pela primeira vez no Windows 95. O Explorer permite que você veja, interaja e modifique arquivos presentes em seu sistema.

Às vezes, o botão do menu Iniciar para de funcionar devido a problemas com o Windows Explorer. Em alguns casos, até mesmo o Windows inteiro pode parar de responder. Basta reiniciar o Explorer para resolver problemas que afetam o menu Iniciar e a barra de tarefas.

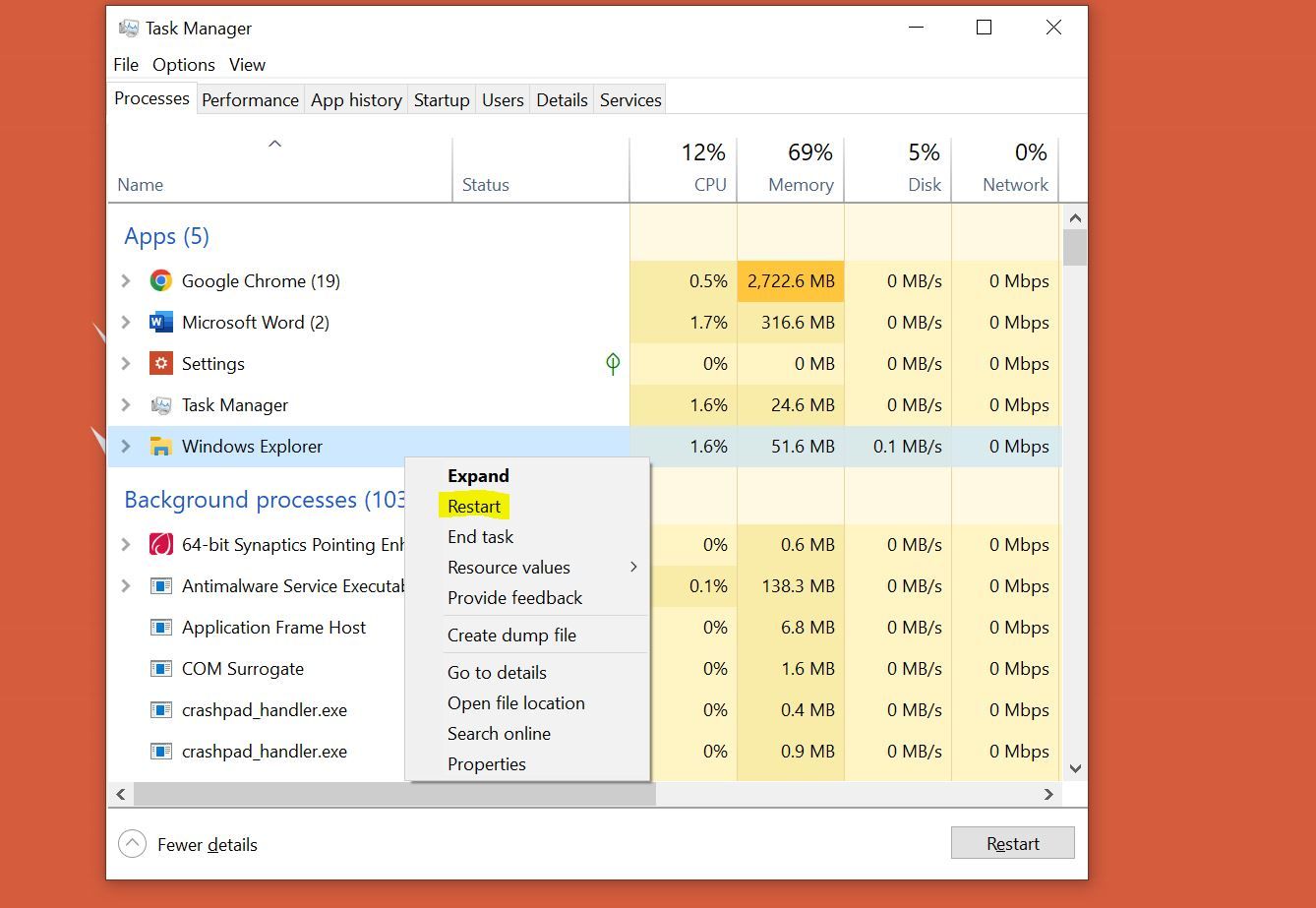

Para reiniciar o Explorador:

- Bater Ctrl + Shift + Esc para abrir o Gerenciador de Tarefas.

- Debaixo de Processos guia, clique com o botão direito explorador de janelas e clique Reiniciar.

- Aguarde o Explorer inicializar.

Quando você reiniciar o Windows Explorer, o aplicativo Explorer será encerrado, fazendo com que a GUI que fica na parte superior do sistema de arquivos desapareça momentaneamente. Então, não se preocupe se você ver tudo ficar em branco por um segundo.

5. Execute uma verificação do verificador de arquivos do sistema

Arquivos de sistema corrompidos que causam problemas imprevistos são um problema tão antigo quanto o próprio Windows. Como você pode esperar, esses arquivos também podem afetar o menu Iniciar e fazer com que ele pare de funcionar.

Felizmente, o Windows 10 possui ferramentas de reparo de arquivos integradas que podem corrigir a maioria dos problemas relacionados a arquivos de sistema corrompidos. O Verificador de arquivos do sistema (SFC) é uma dessas ferramentas.

Inicie o prompt de comando com privilégios administrativos. Para fazer isso:

- Bater Vitória + Sdigite “Comando”, clique com o botão direito do mouse em Prompt de comandoe escolha Executar como administrador.

- Na janela do prompt de comando, digite “SFC /scannow” e pressione enter.

- Aguarde até que o utilitário execute uma verificação.

Se o Windows não encontrar nenhuma violação de integridade, não houve problema com os arquivos. No entanto, se o Windows encontrar problemas, mas não conseguir resolvê-los, talvez seja necessário executar verificações adicionais. Aqui está um guia detalhado sobre as ferramentas internas de reparo do sistema de arquivos do Windows que o ajudarão a fazer exatamente isso.

6. Registre novamente os aplicativos integrados do Windows usando o PowerShell

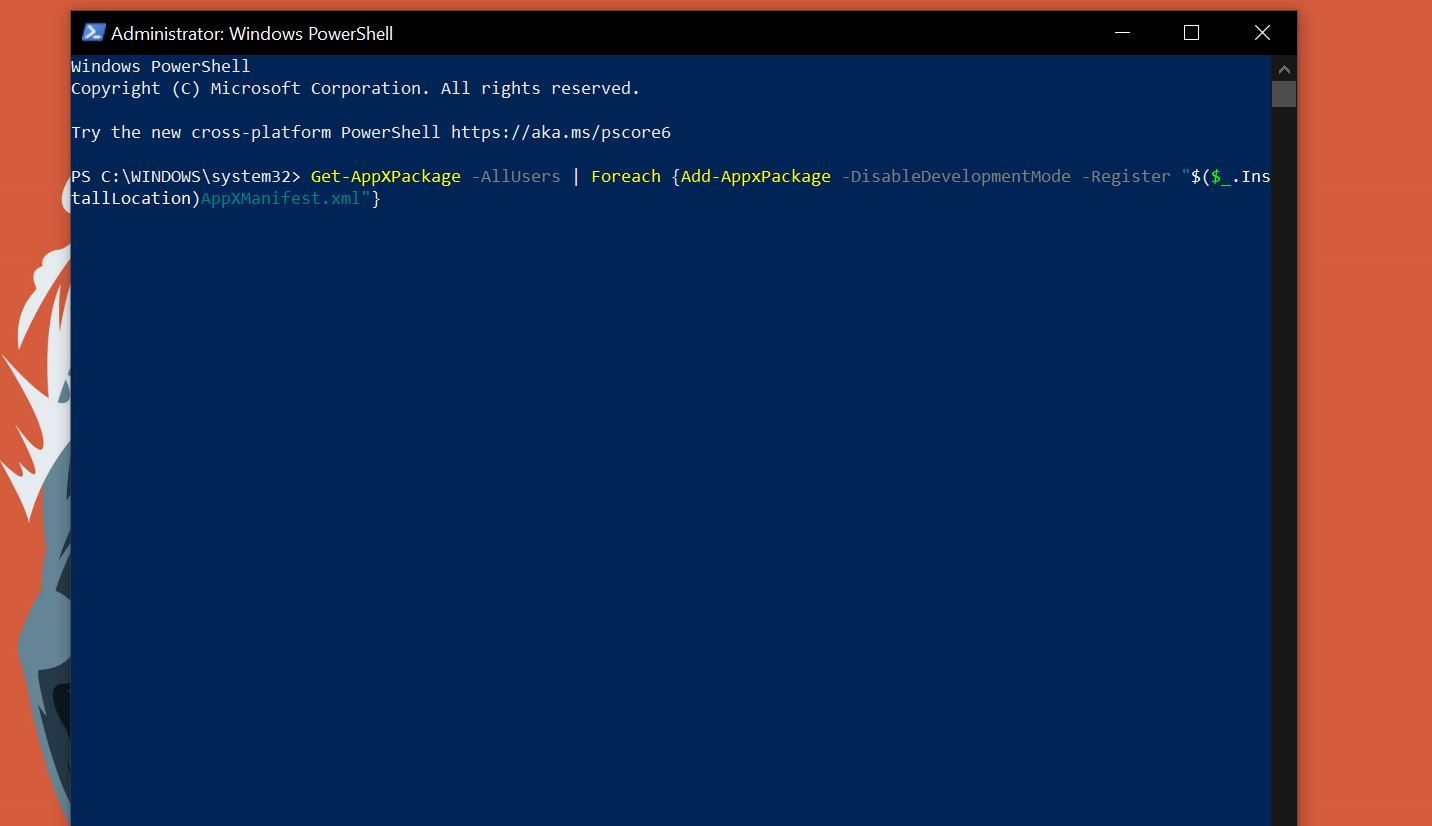

Uma solução temporária quando o botão do Menu Iniciar não está funcionando é registrar novamente o aplicativo usando o Windows PowerShell. Mas, antes de puxar o gatilho, lembre-se de que pode ser necessário repetir o processo se o problema persistir no futuro.

- Imprensa Vitórias + S para abrir a barra de pesquisa e digite “Powershell”.

- Clique com o botão direito em Windows PowerShell e bater Executar como administrador.

- No PowerShell, cole este comando e pressione enter: Get-AppXPackage -AllUsers | Foreach {Add-AppxPackage -DisableDevelopmentMode -Register “$($_.InstallLocation)AppXManifest.xml”}

7. Desative os arquivos temporários da Cortana com o prompt de comando

Uma das maiores mudanças que a Microsoft fez no Windows 10 foi integrar a Cortana ao sistema operacional. A Cortana foi a versão da Microsoft de um assistente de voz inteligente. Mas ficou aquém de seu objetivo e muitas pessoas optam por desativar a Cortana.

Infelizmente, a Cortana geralmente pode fazer com que o Windows Explorer se comporte mal. Portanto, excluir e reconstruir arquivos temporários da Cortana pode ajudar muito a corrigir problemas do Explorer, incluindo o botão do menu Iniciar que não está funcionando.

- Imprensa Vitória + S e digite “Prompt de comando”.

- Nas opções, clique com o botão direito do mouse em Prompt de comando e selecione Executar como administrador.

Depois que o prompt de comando for iniciado, execute os seguintes comandos em ordem:

- CD/d “%LOCALAPPDATA%PackagesMicrosoft.Windows.Cortana_cw5n1h2txyewy”

- Taskkill /F /IM SearchUI.exe

- Configurações RD/S/Q

Se esses comandos não funcionarem, você tem mais algumas opções à sua disposição, então siga em frente.

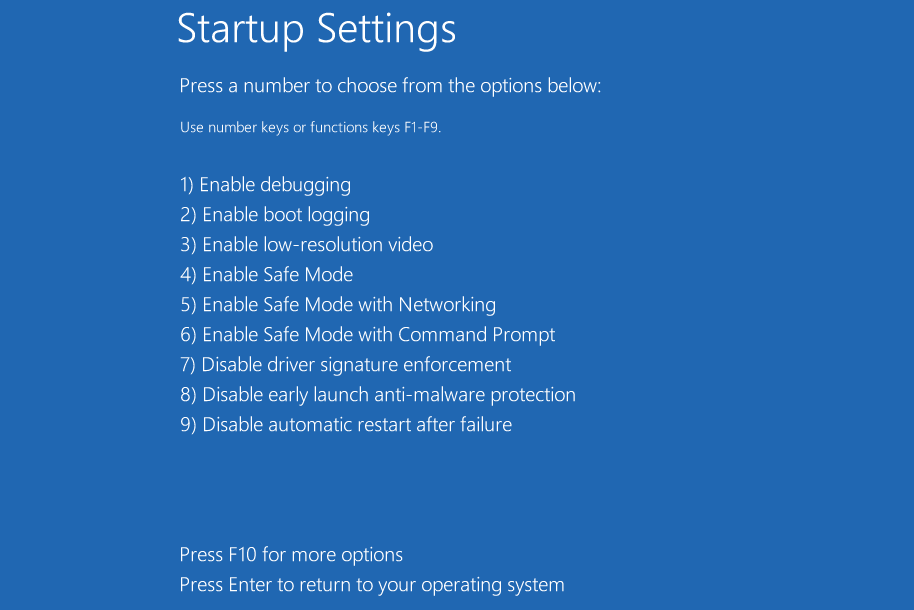

8. Inicialize no modo de segurança

Se você realmente precisa que o botão do menu Iniciar funcione e não se importa em perder o acesso a aplicativos de terceiros, inicializar no modo de segurança pode ser uma excelente maneira de recuperar o menu Iniciar.

Para os não iniciados, o modo de segurança é uma ferramenta do Windows que desativa drivers e programas desnecessários para inicializar o computador em um estado original com programas básicos. Em um ambiente tão básico, os usuários podem solucionar problemas concentrando-se nas causas principais sem se preocupar com os aplicativos do usuário que atrapalham as coisas.

Portanto, inicialize no modo de segurança e veja se ele corrige o menu Iniciar.

9. Execute uma restauração do sistema ou redefinição de fábrica

Se nenhuma dessas soluções funcionar, isso significa que uma das principais funções do Windows está causando o mau funcionamento do menu Iniciar. Nesse caso, pode ser necessário restaurar ou redefinir a configuração original do Windows para fazê-lo funcionar novamente.

Espero que os métodos acima tenham ajudado você a recuperar o menu Iniciar. Lembrar; se você planeja fazer uma reinicialização completa do seu PC para corrigir o problema, faça um backup do seu computador para poder colocar tudo de volta quando terminar.

.