.

Hildur Guðnadóttir, compositor da próxima sequência musical Joker: Folie à Deux, oferece uma atualização da produção da tão esperada sequência musical.

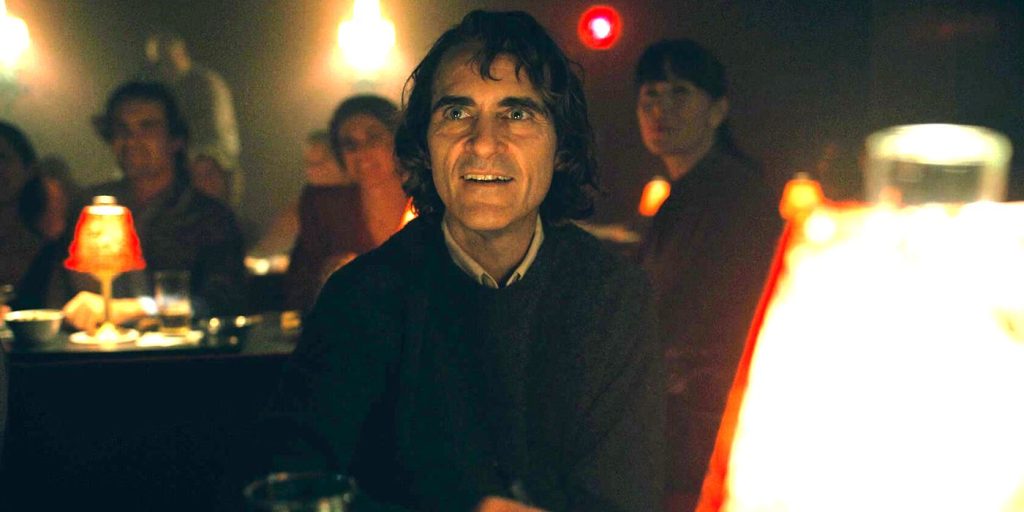

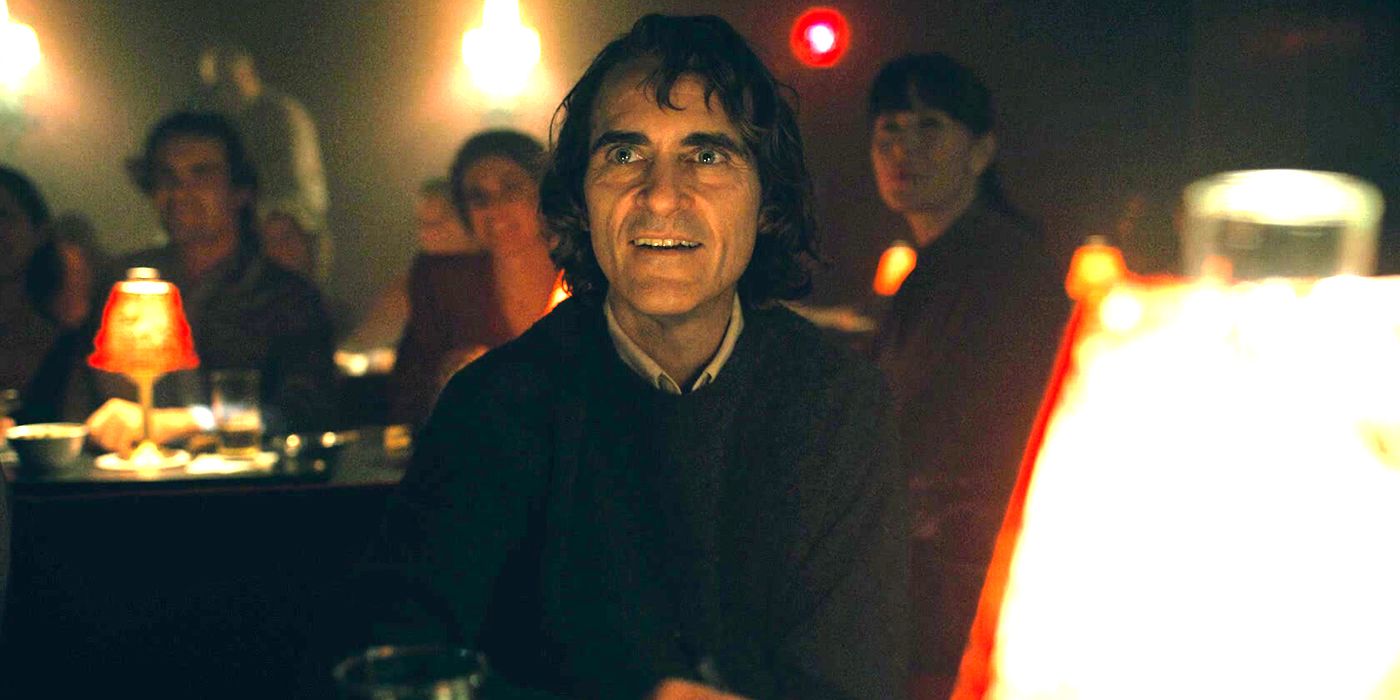

Hildur Guðnadóttir, compositor de Coringa: Folie à Deux, revela que ela está apenas começando a trabalhar na música para a próxima sequência musical em sua atualização de produção. Dirigido porTodd Phillips, Palhaço foi lançado em 2019 e apresentava o vilão clássico do Batman (interpretado por Joaquin Phoenix) em um filme de suspense psicológico sério. Um novo tipo de história de origem para a DC, Palhaço seguiu o lutador comediante Arthur Fleck quando ele caiu em uma doença mental grave e, finalmente, se tornou um criminoso assassino. O filme arrecadou $ 1,074 bilhão em todo o mundo, tornando-se o filme de maior bilheteria da história. No entanto Palhaço pretendia ser um filme independente, mas o sucesso do filme levou ao anúncio de uma sequência em maio de 2021. Foi revelado em junho de 2022 que o filme sequencial seria intitulado Coringa: Folie à Deux.

Em entrevista com Variedade, Palhaço‘s Hildur Guðnadóttir ofereceu um Coringa: Folie à Deux atualização de produção. A compositora vencedora do Oscar do filme de 2019 revelou que acaba de começar a trabalhar na música que será incluída na sequência musical. Embora tenha sido confirmado que Coringa: Folie à Deux seria um musical, Guðnadóttir não revelou se está trabalhando na trilha sonora incidental ou se está envolvida na composição dos números musicais do filme.

Tudo o que sabemos sobre Joker: Folie a Deux

Com lançamento previsto para 4 de outubro de 2024, Coringa: Folie à Deux estrelará Phoenix em seu papel titular mais uma vez, e também verá Zazie Beetz reprisando seu papel como Sophie Dumond, a vizinha de Arthur que ele erroneamente pensou ser seu interesse amoroso durante o primeiro filme. Em junho de 2022, foi anunciado que Lady Gaga se juntaria à sequência no papel de Harley Quinn. Outros membros do elenco incluem Harry Potter ator Brendan Gleeson, Catherine Keener, Jacob Lofland e Harry Lawtey em papéis não revelados.

No entanto Palhaço foi o primeiro thriller sombrio de seu tipo para o universo DC, Coringa: Folie à Deux promete ser uma experiência totalmente diferente. Confirmado como um musical, os fãs especularam como essa mudança de gênero pode ocorrer depois de um primeiro filme tão sombrio, e muitos teorizaram que os números musicais supostamente luxuosos simplesmente acontecerão dentro da cabeça de Arthur. Com Palhaço deixando os espectadores imaginando quanto do filme era real e quanto dele estava simplesmente na mente de Arthur, Coringa: Folie à Deux pode continuar esse tema, mas em um grau ainda mais elevado.

Enquanto Coringa: Folie à Deux Ainda faltando mais de um ano, a primeira imagem do filme foi divulgada recentemente, mostrando Arthur raspando o rosto dentro do Arkham Asylum. A Harley Quinn de Lady Gaga ainda não foi revelada, mas seu papel é altamente aguardado pelo público, e uma primeira olhada sem dúvida revelará mais sobre o musical sombrio e psicológico. Com a sequência do filme sendo inesperadamente diferente, os fãs estão ansiosos para ver o que Coringa: Folie à Deux vale para o icônico vilão do Batman.

Fonte: Variedade

Principais datas de lançamento

.