.

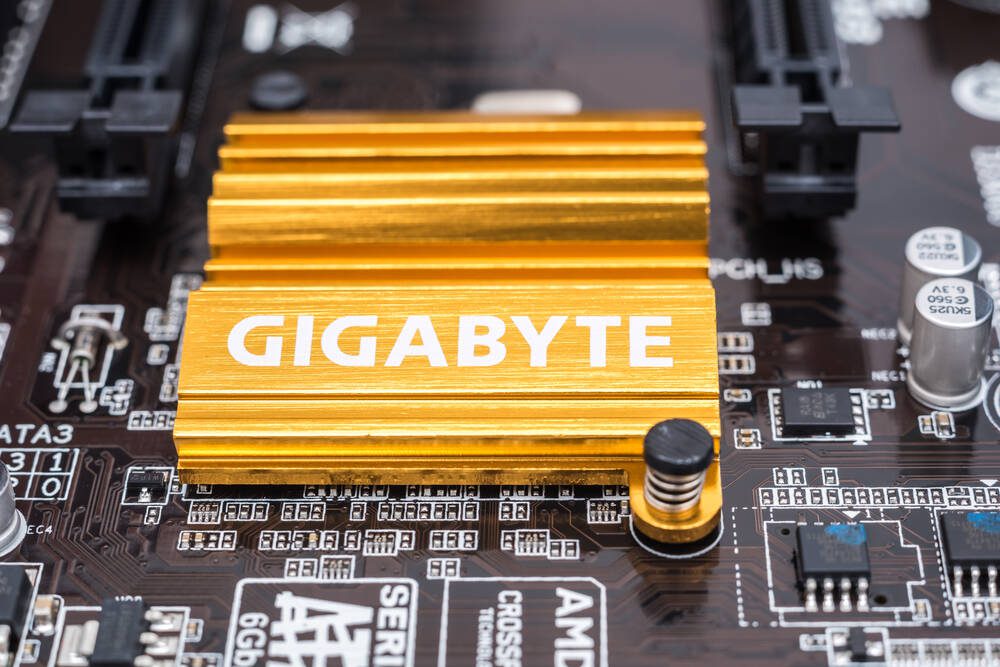

Perguntas frequentes Você pode ter visto algumas manchetes sobre um backdoor da cadeia de suprimentos em milhões de placas-mãe Gigabyte. Aqui está o resumo.

Qual é o problema?

A Gigabyte oferece uma ampla gama de modelos de placas-mãe que vêm com um Central de aplicativos utilitário, que deve manter o firmware, os drivers e o software relacionado do sistema atualizados. Ele verifica se há atualizações e se oferece para buscá-las e instalá-las, evitando que as pessoas tenham que fazer isso manualmente ou se aprofundar nas configurações do BIOS. O problema é que a maneira como a Gigabyte implementou isso potencialmente deixa as pessoas em risco de infecção.

Como assim?

O firmware UEFI Gigabyte fornecido com suas placas-mãe executa uma série de ações enquanto o sistema é inicializado. Em PCs com Windows, isso inclui gravar silenciosamente um programa do Windows incorporado ao firmware para o disco como GigabyteUpdateService.exe no sistema operacional system32 pasta e executá-lo. Esse .exe se configura como um serviço do Windows e, em seguida, busca na Internet outro executável e o executa. Ele busca o segundo programa de um destes locais:

hxxp://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4hxxps://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4hxxps://software-nas/Swhttp/LiveUpdate4

O local usado depende de como está configurado. Ao todo, isso parece fazer parte do mecanismo do App Center para descobrir e oferecer atualizações do sistema para instalação. Presumivelmente, o código obtido é executado com altos privilégios.

Como isso leva à infecção do meu PC com Windows?

Bem, se alguém conseguir interceptar esses downloads e substituir o código obtido por programas maliciosos, conseguirá executar o código na caixa do Windows da vítima e poderá dominá-lo. Esse invasor pode usar travessuras de DNS para que as solicitações para mb.download.gigabyte.com são redirecionados para um servidor malicioso que distribui malware em vez de um executável Gigabyte legítimo.

Um dos URLs usa HTTP, que é fácil de ser interceptado por um invasor bem posicionado, e os outros dois usam HTTPS, embora sem a validação adequada do certificado do servidor remoto; portanto, novamente, um ataque man-in-the-middle (MITM) seria possível. Alguém tem que se esforçar para conseguir isso. Não é impossível, mas pode haver maneiras mais fáceis de infectar alguém.

E um invasor provavelmente terá que garantir que o programa obtido passe pelos requisitos de assinatura de código do Windows. Caso contrário, o firmware não faz nenhuma verificação para ver se está baixando um binário legítimo. Em suma, não é o processo mais seguro e pode levar à execução de código malicioso e à implantação de spyware na máquina de um estranho desavisado.

Oh. Quem encontrou essa fraqueza?

Pesquisadores do Eclypsium, que emitiram uma nota técnica assessoria sobre isso aqui no início desta semana. Para ser claro, eles não encontraram nenhum malware real ou malfeitores abusando disso, apenas a queda inesperada de um .exe no sistema de arquivos do firmware UEFI e suas tentativas de conexão com o mundo exterior.

Eles não encontraram nenhuma evidência de que a vulnerabilidade está sendo explorada ativamente, apenas que a maneira como o firmware da Gigabyte funciona é insegura e torna a vida um pouco mais fácil para possíveis intrusos.

Eles concluíram: “Qualquer agente de ameaça pode usar isso para infectar persistentemente sistemas vulneráveis via MITM ou infraestrutura comprometida”.

O que posso fazer para me proteger?

Por enquanto, você pode garantir que o recurso de download e instalação do App Center esteja desativado, o que impede que o firmware execute seu serviço de atualização e, portanto, impede a busca de código na Internet. A Eclypsium acredita que esse recurso deveria estar desativado por padrão, mas eles disseram que o encontraram ativado no hardware que tinham em mãos.

Além disso, se você conseguir bloquear conexões de saída para os URLs acima, isso pode ser uma boa ideia por enquanto. Mas lembre-se de que isso pode atrapalhar o processo de atualização do App Center.

Como sei se fui afetado?

Eclypsium tem uma lista de 271 placas-mãe afetadas aqui [PDF].

O que a Gigabyte tem a dizer?

Strong The One pediu um comentário à Gigabyte; nós vamos deixar você saber se ouvirmos alguma coisa de volta. A Eclypsium diz que está trabalhando com o fabricante para resolver a vulnerabilidade.

Devo aceitar quem achou que seria uma boa ideia permitir que o firmware UEFI instale automaticamente e silenciosamente os serviços do Windows na pasta system32 da minha lista de cartões de Natal?

Sim.

Devo entrar em pânico?

Nº ®

.