.

A Federação pode parecer a organização mais poderosa do universo de Star Trek, mas um antigo império literalmente remodelou o universo.

Atenção: contém spoilers para Jornada nas Estrelas #4!Jornada nas Estrelas confirmou o império mais poderoso de sua história – e não é o Federação. Embora a Federação tenha sido um órgão influente na franquia, um texto em Jornada nas Estrelas #4 revelou que o Império T’Kon pode ser ainda mais. Este império, que se encontra no coração da Jornada nas Estrelas God War, era tão poderoso que poderia reorganizar sistemas estelares e setores inteiros do espaço.

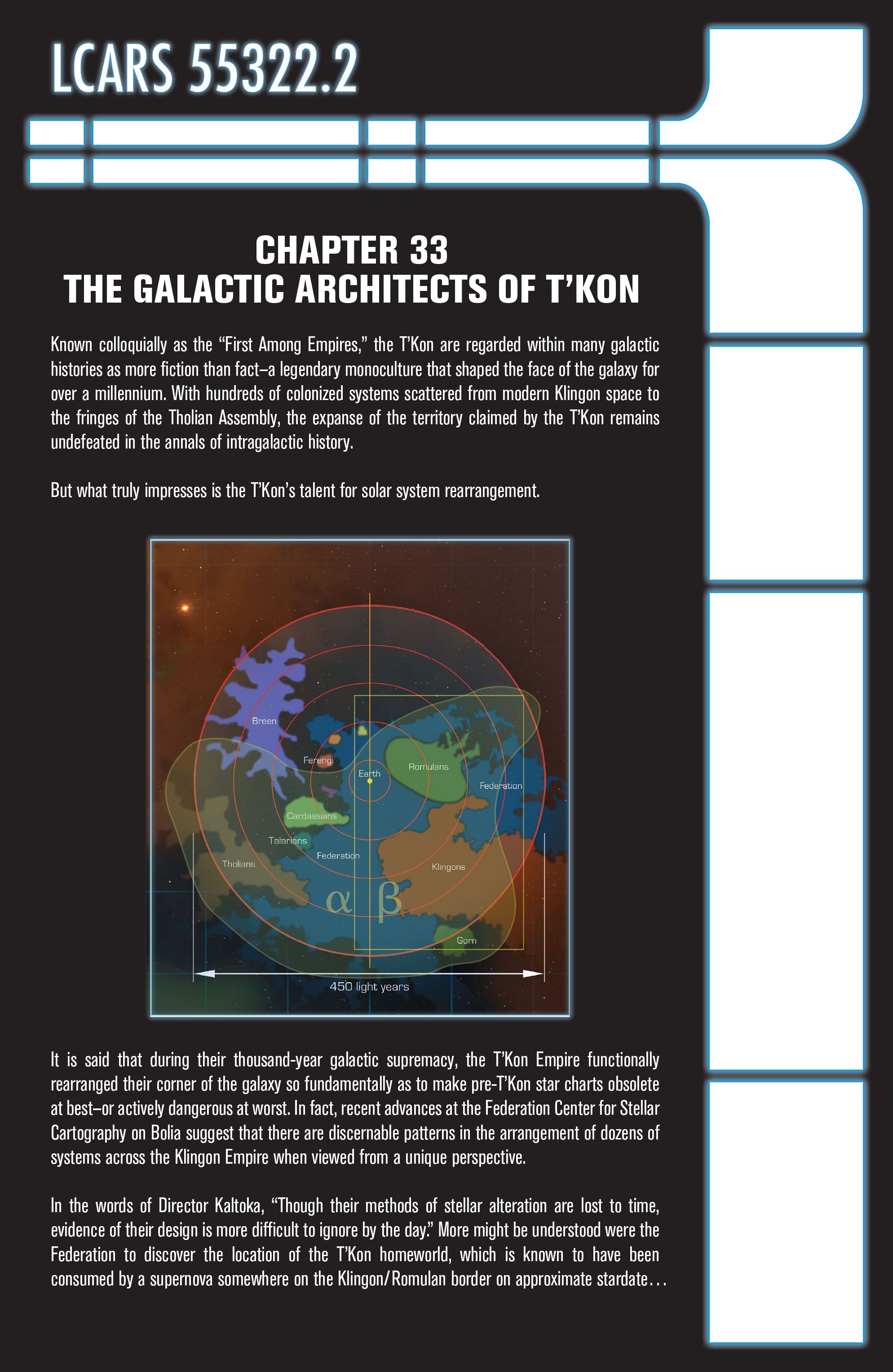

A edição, escrita por Jackson Lanzing e Collin Kelly, ilustrada por Ramon Rosanas e Oleg Chudakov, colorida por Lee Loughridge e escrita por Clayton Cowles, abre com um texto, feito para se assemelhar a um briefing da Frota Estelar, sobre o Império T’Kon. Ele revela que o Império T’Kon era grande e seu tamanho é “invicto nos anais da história intergaláctica.”

Muito do que se sabe sobre o T’Kon é conjectura e boato, mas a peça revela que a ciência da Federação está lentamente começando a perceber o quão poderoso era o Império T’Kon: eles tinham a capacidade de reorganizar setores inteiros do espaço, movendo estrelas como peças em um tabuleiro de xadrez. O texto cita um cientista da Federação dizendo que há “padrões discerníveis” na forma como certos sistemas estelares no antigo espaço T’Kon são arranjados.

O Império T’Kon foi introduzido durante Jornada nas Estrelas: A Próxima Geração primeira temporada, no episódio “The Last Outpost”. A tripulação do Empreendimento encontrou o último sobrevivente do Império, que os forçou a lutar contra a tripulação de uma nave Ferengei. O episódio não revelou muito sobre o Império T’Kon, e não fez nenhuma aparição adicional – até agora. Em uma edição anterior, Q aconselhou o Capitão Sisko a encontrar a “Cidade Divina de T’Kon”, pois ela continha uma pista para a guerra dos deuses que atualmente ocorre no mundo. Jornada nas Estrelas universo; alguém, ou algo, está massacrando os seres divinos da franquia, e o Capitão Sisko e sua tripulação devem descobrir quem está por trás disso.

O Império T’Kon poderia ter derrotado a Federação?

E agora sua busca os levou ao lendário Império T’Kon, e fica claro que os T’Kons eram altamente avançados, muito além de qualquer coisa que a Federação possa sonhar em alcançar. O Império T’Kon aparentemente possuía a capacidade de mover sistemas estelares inteiros e organizá-los em padrões. Embora a Federação tenha sua própria tecnologia fantástica, ela nunca demonstrou a capacidade de reorganizar setores inteiros do espaço antes. De fato, nenhum outro poder, nem mesmo os Borgs, demonstraram essa habilidade. Além disso, o Império T’Kon era maior que a Federação; estendia-se pela galáxia, por territórios que um dia seriam ocupados pelos Klingons e Tholians, entre outros.

Enquanto o texto pinta uma imagem do Império T’Kon como quase divino, o diálogo em outras partes da edição parece indicar o contrário. O Doutor Crusher, que estava presente para o primeiro contato com o T’Kon, lembrou que seu representante parecia humano e ficou surpreso ao vê-los, sugerindo que parte da reputação do Império pode não ser justificada.

No entanto, com seu tamanho e habilidades de engenharia, o Império T’Kon ainda era o império mais influente em Jornada nas Estrelasainda mais do que Federação.

Jornada nas Estrelas #4 já está à venda na IDW Publishing!

.