.

Getty Images

Os firewalls feitos pela Zyxel estão sendo transformados em uma botnet destrutiva, que está assumindo o controle deles explorando uma vulnerabilidade corrigida recentemente com uma classificação de gravidade de 9,8 em 10 possíveis.

“Nesta fase, se você tiver um dispositivo vulnerável exposto, assuma o compromisso”, disseram funcionários da Shadowserver, uma organização que monitora ameaças da Internet em tempo real, avisou quatro dias atrás. Os funcionários disseram que as explorações vêm de um botnet semelhante ao Mirai, que aproveita a largura de banda coletiva de milhares de dispositivos de Internet comprometidos para derrubar sites com ataques distribuídos de negação de serviço.

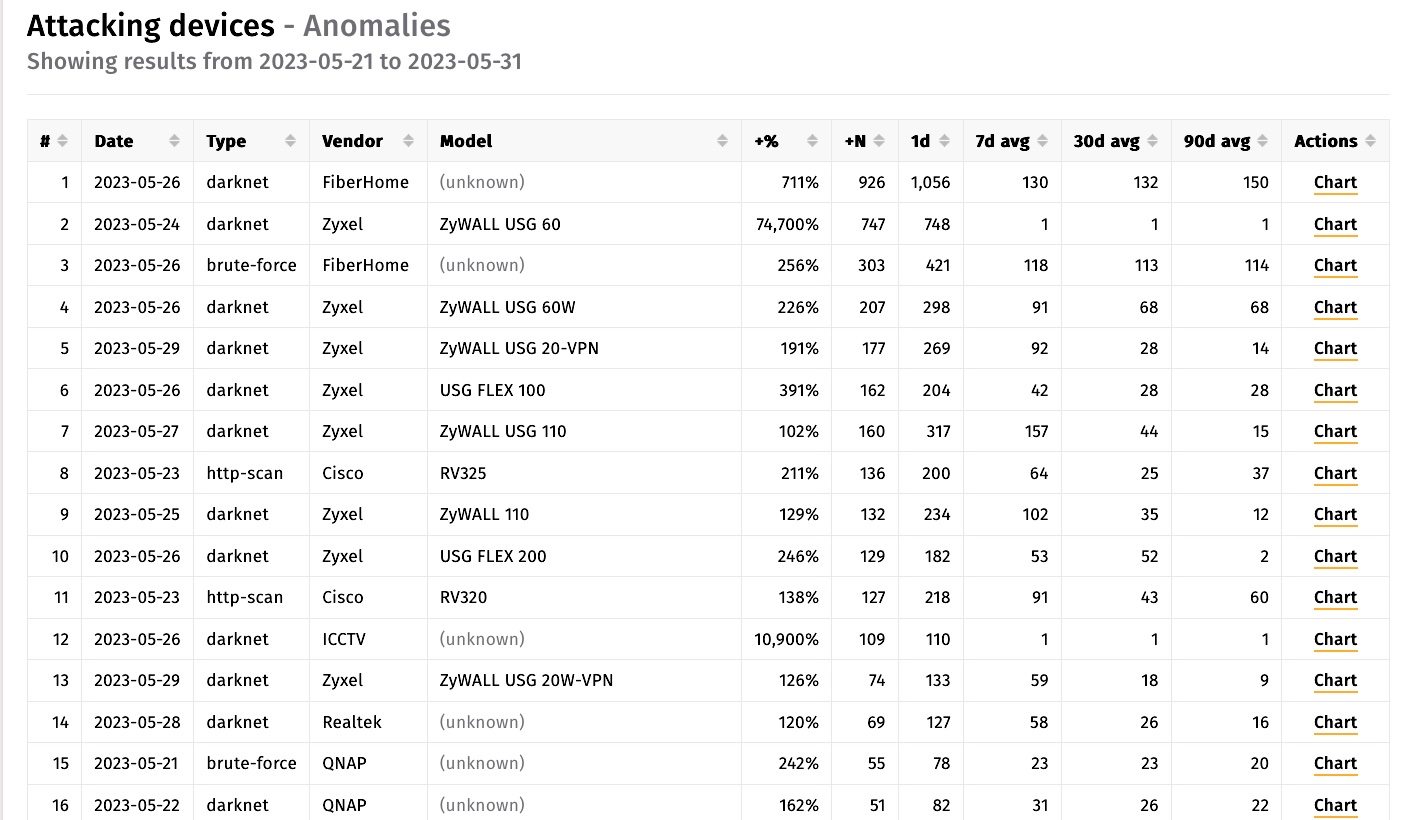

De acordo com os dados do Shadowserver coletados nos últimos 10 dias, 25 dos 62 principais dispositivos conectados à Internet realizando “ataques downstream” – ou seja, tentando hackear outros dispositivos conectados à Internet – foram fabricados pela Zyxel conforme medido por endereços IP.

Uma vulnerabilidade de gravidade 9,8 nas configurações padrão

O bug de software usado para comprometer os dispositivos Zyxel é rastreado como CVE-2023-28771, uma vulnerabilidade de injeção de comando não autenticada com uma taxa de gravidade de 9,8. A falha, corrigida pela Zyxel em 25 de abril, pode ser explorada para executar código malicioso com um pacote IKEv2 especialmente criado para a porta UDP 500 no dispositivo.

A vulnerabilidade crítica existe nas configurações padrão do firewall e dos dispositivos VPN do fabricante. Eles incluem versões de firmware da série Zyxel ZyWALL/USG 4.60 a 4.73, versões de firmware da série VPN 4.60 a 5.35, versões de firmware da série USG FLEX 4.60 a 5.35 e versões de firmware da série ATP 4.60 a 5.35.

| série afetada | Versão afetada | Disponibilidade de patches |

|---|---|---|

| ATP | ZLD V4.60 a V5.35 | ZLD V5.36 |

| USG FLEX | ZLD V4.60 a V5.35 | ZLD V5.36 |

| VPN | ZLD V4.60 a V5.35 | ZLD V5.36 |

| ZyWALL/USG | ZLD V4.60 a V4.73 | ZLD V4.73 Patch 1 |

Na quarta-feira, a Agência de Segurança Cibernética e Infraestrutura colocou o CVE-2023-28771 em sua lista de vulnerabilidades exploradas conhecidas. A agência deu às agências federais até 21 de junho para consertar quaisquer dispositivos vulneráveis em suas redes.

O pesquisador de segurança Kevin Beaumont também alertou sobre a exploração generalizada da vulnerabilidade desde a semana passada.

“Esta vulnerabilidade #Zyxel está sendo explorada em massa agora pelo botnet Mirai”, escreveu ele no Mastodon. “Uma porra de toneladas de caixas VPN SMB são de propriedade.”

Medições do mecanismo de busca Shodan mostram quase 43.000 instâncias de dispositivos Zyxel expostos à Internet.

“Esse número inclui apenas dispositivos que expõem suas interfaces web na WAN, o que não é uma configuração padrão”, disse Rapid7, usando a abreviação de rede de longa distância, a parte da rede de uma empresa que pode ser acessada pela Internet. “Como a vulnerabilidade está no serviço VPN, que é ativado por padrão na WAN, esperamos que o número real de dispositivos expostos e vulneráveis seja muito maior.”

Uma VPN – abreviação de rede privada virtual – não precisa ser configurada em um dispositivo para ser vulnerável, disse Rapid7. Os dispositivos Zyxel há muito são os favoritos para hackers porque residem na borda de uma rede, onde as defesas são normalmente mais baixas. Uma vez infectados, os invasores usam os dispositivos como uma plataforma de lançamento para comprometer outros dispositivos na Internet ou como um ponto de apoio que pode ser usado para se espalhar para outras partes da rede a que pertencem.

Embora a maior parte do foco esteja no CVE-2023-28771, o Rapid7 alertou sobre duas outras vulnerabilidades – CVE-2023-33009 e CVE-2023-33010 – que o Zyxel corrigiu na semana passada. Ambas as vulnerabilidades também carregam uma classificação de gravidade de 9,8.

Com infecções de CVE-2023-28771 ainda ocorrendo cinco semanas após a correção do Zyxel, fica claro que muitos proprietários de dispositivos não estão instalando atualizações de segurança em tempo hábil. Se a falta de higiene do patch for transferida para as vulnerabilidades corrigidas mais recentemente, provavelmente haverá mais comprometimentos do Zyxel ocorrendo em breve.

.