.

Comente No início de maio, o Google Domains adicionou suporte para oito novos domínios de nível superior, dois dos quais – .zip e .mov – levantaram a atenção da comunidade de segurança.

A razão, é claro, é que .zip e .mov são extensões de arquivo. Portanto, existe a preocupação de que um malfeitor possa empregar esses TLDs para confundir as pessoas visitando um site malicioso em vez de abrir um arquivo, entre outros cenários de ameaça.

Um pesquisador de segurança que atende pelo nome de “bobbyr” ofereceu um exemplo do problema com movimento do Google em um postagem no blog na terça-feira. Eles apontaram que, ao abusar um comportamento conhecido do Chrome – um problema que o Google decidiu não corrigir – é possível construir um URL com um caractere Unicode exibido como uma barra – U+2215 (∕) – mas não é tratado como uma barra quando o navegador busca o URL.

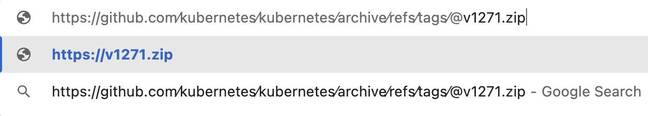

E adicionando o operador @ na URL – usado para delimitar as informações do usuário (RFC 3986) parte do esquema de URL e ignorado na maioria dos navegadores modernos porque autenticação incorporada é um pouco inseguro – este link …

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

… é tratado como…

v1271.zip

… porque tudo antes do delimitador @ é tratado como informação do usuário.

O domínio v1271.zip resultante pode ser registrado e usado para hospedar, digamos, um aplicativo Flask que responda a qualquer solicitação com um arquivo .exe malicioso.

Esse comportamento de análise de URL é evidente se o URL acima for colado na caixa geral do Chrome. O Chrome mostrará o endereço real abreviado (tudo à direita do sinal @) no topo do URL como uma consulta de pesquisa.

“bobbyr” argumenta que esta técnica pode ser ainda mais eficaz em um cliente de e-mail, como a versão web do Gmail, onde o sinal @ pode ser definido como um tamanho de fonte não visível para tornar a URL ainda mais convincente.

Outros clientes de e-mail, no entanto, diferem. O Apple Mail, por exemplo, apenas cria um hiperlink na parte github.com da URL como um link e para em U+2215 (∕), o que inadvertidamente evita a formação de um link inseguro para o domínio v1271.zip.

Embora haja algum risco de confusão, não é muito mais do que o status quo, que tolera muitos problemas relacionados à sobreposição de nomes, homóglifos, e preocupações relacionadas. Como outros observaram, .com já foi uma extensão de arquivo comum no mundo da Microsoft, e o CC-TLD para a Polônia (.pl) continua sendo a extensão de arquivo para Perl. O CC-TLD para Santa Helena (.sh) também é a extensão de arquivo para shell scripts e a República da Sérvia compartilha seu CC-TLD (.rs) com a extensão de arquivo Rust.

‘Nada mal, na verdade’

Eric Lawrence, principal engenheiro de software da Microsoft e veterano administrador de navegadores, descreveu recentemente a chegada de .zip e .mov como “nada mal, na verdade”.

Em seu próprio postagem no blog, Lawrence admite que possivelmente há algum risco de mecanismos de hiperlinks automáticos em aplicativos – digamos, clientes de e-mail que transformam “VacationPhotos.zip” em texto vinculado apontando para o domínio .zip correspondente. No entanto, ele afirma que não é um vetor de ataque particularmente empolgante ou provável e sugere que pode ser uma boa ideia isentar esses domínios específicos das rotinas de hiperlinks de aplicativos.

Lawrence também expressou ceticismo de que os URLs, que já são confusos, serão muito mais confusos por .zip e .mov. “URLs já estão incrivelmente sutile confiar nos usuários para analisá-los mentalmente corretamente é uma proposta perdida em múltiplas dimensões”, argumentou.

Por fim, ele vê os novos TLDs como tendo uma vantagem potencial, pois domínios mais novos podem ser implementados com padrões de segurança mais rígidos para registradores. Ele observa que .zip e .mov estão entre os 40 TLDs incluídos no Lista de pré-carregamento HTTPS Strict Transport Security (HSTS)que instrui os navegadores a usar automaticamente o TLS seguro por padrão.

O Google expressou um sentimento semelhante em um e-mail para Strong The Onepermitindo que o abuso seja possível, mas insistindo que o risco é familiar e administrável.

“O risco de confusão entre nomes de domínio e nomes de arquivos não é novo”, disse um porta-voz. Por exemplo, os produtos Command da 3M usam o nome de domínio command.comque também é um programa importante no MS-DOS e nas primeiras versões do Windows.”

“Os aplicativos têm mitigações para isso (como o Google Safe Browsing), e essas mitigações serão válidas para TLDs como .zip. Ao mesmo tempo, novos namespaces fornecem oportunidades expandidas para nomes como comunidade.zip e url.zip.

“O Google leva o phishing e o malware a sério e o Registro do Google possui mecanismos existentes para suspender ou remover domínios maliciosos em todos os nossos TLDs, incluindo .zip. Continuaremos monitorando o uso de .zip e outros TLDs e, se surgirem novas ameaças, tomaremos ação apropriada para proteger os usuários.” ®

.