.

O número de dispositivos conectados à Internet e serviços online é enorme e crescente. Felizmente, alguns mecanismos de pesquisa fornecem uma visão geral detalhada da presença online desses dispositivos e serviços, permitindo que você implemente medidas que os protejam e seus dados de ameaças online.

Esses mecanismos de pesquisa de segurança cibernética fornecem informações sobre cada dispositivo ou serviço, como sistemas operacionais, portas abertas e endereços IP. Aqui estão 11 mecanismos de pesquisa que os pesquisadores de segurança usam para encontrar informações específicas sobre dispositivos IoT expostos, violações de segurança, dados pessoais vazados e muito mais.

ONYPHE é um mecanismo de pesquisa que examina a Internet para coletar dados de inteligência de código aberto e ameaças cibernéticas para seu mecanismo de pesquisa de defesa cibernética.

ONYPHE verifica ativamente a Internet em busca de dispositivos conectados e cruza as referências dos dados digitalizados com informações coletadas de URLs de sites. Em seguida, torna esses dados acessíveis por meio de uma API e sua linguagem de consulta.

Os pesquisadores de segurança cibernética podem usar o ONYPHE para identificar e coletar informações sobre dispositivos comprometidos. Você pode pesquisar o banco de dados do ONYPHE usando categorias como endereços IP, domínios, dados de geolocalização e detalhes do inetnum.

Shodan é um mecanismo de pesquisa projetado para indexar dispositivos e sistemas conectados à Internet. Você pode realizar uma pesquisa com base em várias categorias, incluindo nome do dispositivo, cidade e endereço IP.

O mecanismo de busca permite localizar dispositivos conectados à Internet, como termostatos, roteadores, câmeras de vigilância e sistemas SCADA usados em vários processos industriais, incluindo usinas de energia e estações de tratamento de água. Ele permite detectar esses dispositivos em tempo real, incluindo usuários e sua localização.

Os pesquisadores de segurança podem usar o Shodan para ajudar a melhorar a segurança online realizando testes de penetração e monitorando vulnerabilidades de dispositivos e vazamentos de rede.

Como o Shodan, o Censys procura dispositivos conectados à Internet e fornece informações detalhadas sobre cada dispositivo, incluindo sistema operacional, endereço IP e portas abertas.

O Censys coleta continuamente dados em dispositivos e servidores conectados à Internet, fornecendo informações precisas sobre os dispositivos, incluindo protocolos TLS e SSL e portas abertas. Essas informações são cruciais para monitorar e proteger dispositivos e serviços conectados à Internet.

Ele também identifica versões de servidor, roteadores, versões de sistema operacional, firewalls de aplicativos da web, bugs sem patches e outros detalhes.

O PublicWWW, um recurso poderoso para pesquisa de marketing digital e de afiliados, também pode ajudar os pesquisadores de segurança a identificar sites associados a campanhas de malware consultando bibliotecas de campanhas.

O mecanismo de pesquisa é uma fonte obrigatória para usuários que desejam pesquisar sites por seu código-fonte. Você pode pesquisar palavras-chave, trechos alfanuméricos ou assinaturas em códigos CSS, HTML ou JS.

GreyNoise é um mecanismo de busca que permite aos pesquisadores saber quem está vasculhando a Internet. Isso lhes permite distinguir entre varredura direcionada e aleatória para fortalecer seus mecanismos de defesa.

O GreyNoise utiliza algoritmos avançados de aprendizado de máquina para detectar e categorizar atividades de rede como ruído ou potencialmente maliciosas.

Você pode usar o mecanismo de pesquisa para identificar e classificar atividades relacionadas a ruído, como verificação de vulnerabilidade, verificação automatizada de portas e distribuição de malware. Basta inserir um endereço IP ou palavra-chave e o GreyNoise Visualizer gerará informações relevantes.

O GreyNoise também possui uma API, permitindo a integração perfeita de suas informações em aplicativos e infraestrutura de segurança existentes.

O Hunter é um mecanismo de pesquisa amigável que permite que os usuários encontrem e verifiquem facilmente os endereços de e-mail associados a um determinado indivíduo, domínio ou empresa.

Por exemplo, ao inserir o nome de uma organização, você verá uma lista de e-mails verificados vinculados a esse domínio, incluindo seu status de atividade e a fonte de onde foram obtidos. Ele também exibirá os nomes completos, cargos e identificadores de mídia social dos usuários.

BinaryEdge é um mecanismo de pesquisa de segurança baseado em aprendizado de máquina projetado para coletar, analisar e categorizar dados públicos da Internet para gerar fluxos e relatórios de inteligência de ameaças em tempo real.

O mecanismo de pesquisa coleta diversas informações, incluindo portas abertas e serviços vulneráveis, vulnerabilidades e exposições que afetam IPs, certificados SSL inválidos e dados acessíveis de área de trabalho remota. Além disso, suporta a verificação de contas de e-mail para identificar possíveis vazamentos de dados.

Have I Been Pwned, criado por Troy Hunt (um renomado instrutor de segurança cibernética), é um site que permite inserir seu endereço de e-mail para verificar se ele foi exposto em uma violação de dados. Digite seu nome de usuário ou endereço de e-mail na caixa de pesquisa para ver se você foi pwned.

O banco de dados do site contém uma enorme coleção de dados comprometidos, incluindo bilhões de endereços de e-mail, nomes de usuário, senhas e outros dados pessoais que os cibercriminosos roubaram e publicaram na Internet.

O FOFA, um mecanismo de busca projetado para mapear o ciberespaço global, é uma grande fonte de recursos da Internet encontrados na rede pública. Isso o torna uma ferramenta inestimável para os pesquisadores de segurança avaliarem e protegerem seus ativos públicos.

Ao detectar continuamente ativos globais da Internet, o FOFA acumulou mais de 4 bilhões de ativos e 350.000 regras de impressão digital. Isso permite a identificação precisa da maioria dos ativos de rede de software e hardware.

A funcionalidade de pesquisa do FOFA cobre vários ativos, incluindo câmeras, impressoras, sistemas operacionais e bancos de dados. Você também pode realizar pesquisas de IPs, domínios e hosts, entre outras coisas.

O ZoomEye é um mecanismo de busca do ciberespaço que permite aos usuários pesquisar e monitorar dispositivos e serviços online. A ferramenta OSINT gratuita utiliza o Wmap e o Xmap para coletar dados de dispositivos abertos e serviços da Web, além de realizar análises de impressão digital.

Basta inserir uma palavra-chave, um endereço IP ou qualquer consulta, e o ZoomEye gerará dados, incluindo o número total de sites hospedados e dispositivos descobertos, informações sobre portas abertas e relatórios de vulnerabilidade.

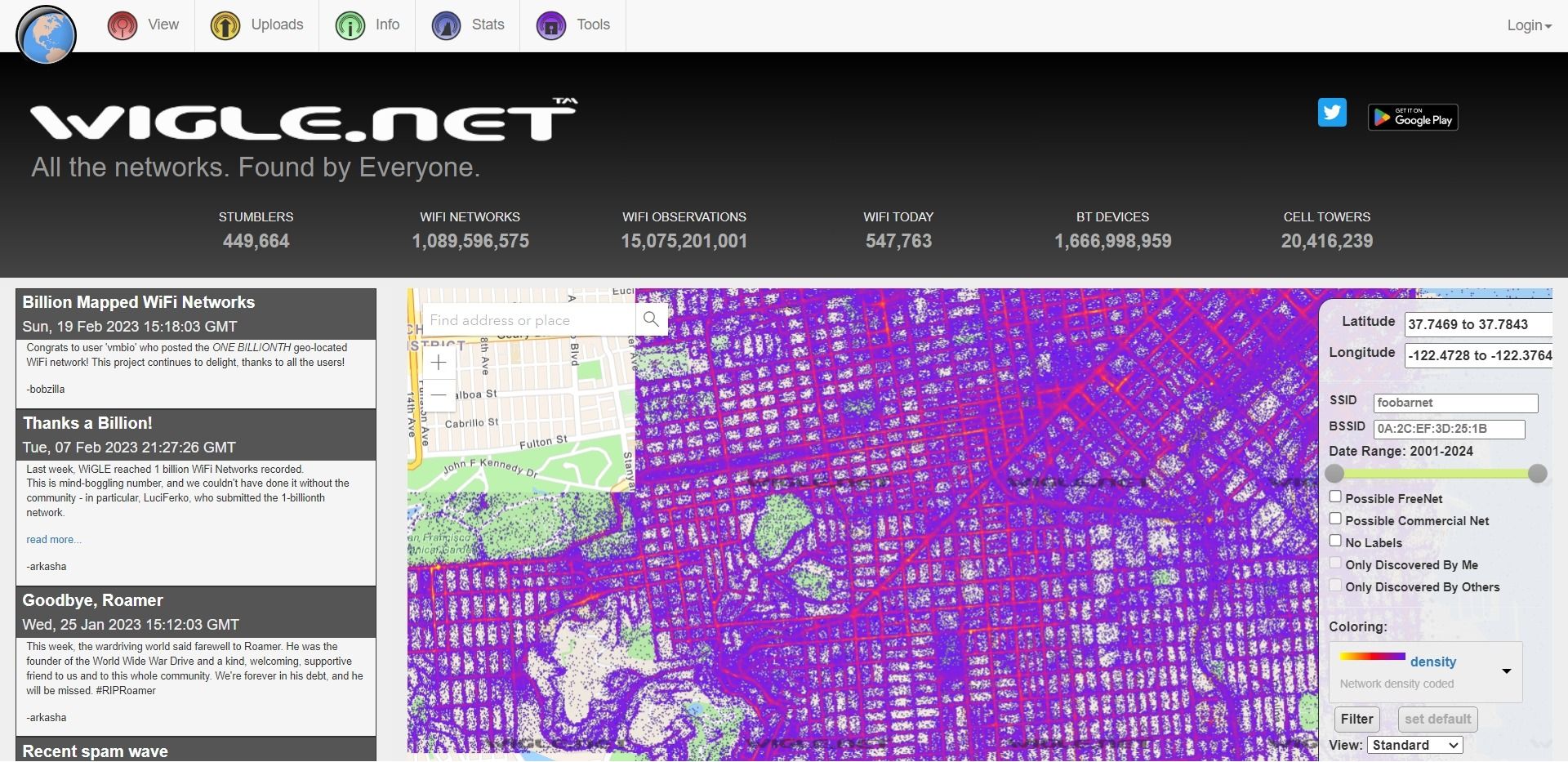

WiGLE é um site dedicado a coletar hotspots Wi-Fi em todo o mundo; tem mais de um bilhão de redes sem fio. O site permite que os usuários registrem e contribuam com dados do ponto de acesso, incluindo endereço MAC, SSID, coordenadas GPS, tipo de segurança Wi-Fi e dados da torre de celular.

O WiGLE é amplamente usado por pesquisadores de segurança como fonte para pesquisar e coletar dados em pontos de acesso Wi-Fi locais. Isso permite o monitoramento de redes inseguras e seu potencial de causar danos.

Os mecanismos de pesquisa podem aprimorar a pesquisa de segurança

Os mecanismos de pesquisa geralmente apresentam informações de maneira amigável e, na era digital de hoje, são considerados ferramentas cruciais para indivíduos de todas as origens, incluindo pesquisadores de segurança.

Vários mecanismos de pesquisa são projetados especificamente para auxiliar pesquisadores de segurança e equipes de segurança cibernética, fornecendo-lhes dados úteis para suas operações de segurança.

A lista fornecida oferece um vislumbre do cenário diversificado de mecanismos de pesquisa úteis em várias atividades de segurança cibernética, incluindo avaliações de vulnerabilidade, testes de penetração e operações de equipe vermelha/azul.

.