.

Getty Images

A Microsoft apresentou na terça-feira um software perfilado para venda em fóruns online que torna mais fácil para os criminosos implantar campanhas de phishing que comprometem contas com sucesso, mesmo quando estão protegidas pela forma mais comum de autenticação multifatorial.

O kit de phishing é o mecanismo que alimenta mais de 1 milhão de e-mails maliciosos todos os dias, disseram pesquisadores da equipe de inteligência de ameaças da Microsoft. O software, que custa US$ 300 para uma versão padrão e US$ 1.000 para usuários VIP, oferece uma variedade de recursos avançados para simplificar a implantação de campanhas de phishing e aumentar suas chances de contornar as defesas anti-phishing.

Um dos recursos mais salientes é a capacidade integrada de ignorar algumas formas de autenticação multifator. Também conhecida como MFA, autenticação de dois fatores ou 2FA, essa proteção exige que os titulares de contas comprovem sua identidade não apenas com uma senha, mas também usando algo de sua propriedade (como uma chave de segurança ou aplicativo autenticador) ou algo exclusivo deles. (como impressão digital ou varredura facial). A MFA tornou-se uma importante defesa contra invasões de contas porque o roubo de uma senha por si só não é suficiente para um invasor obter o controle.

O calcanhar de Aquiles da MFA: TOTPs

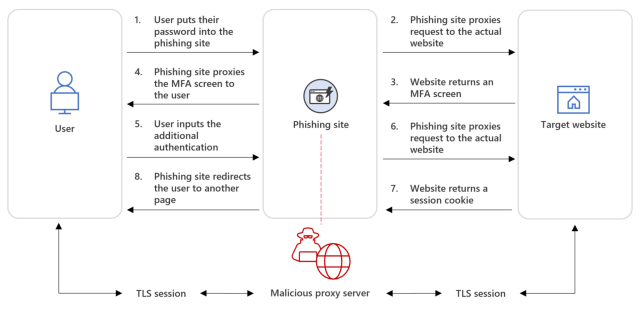

A eficácia do MFA não passou despercebida pelos phishers. Várias campanhas que surgiram nos últimos meses enfatizaram a vulnerabilidade dos sistemas MFA que usam TOTPs, abreviação de senhas únicas baseadas em tempo, que são geradas por aplicativos autenticadores. Uma campanha descoberta pela Microsoft teve como alvo mais de 10.000 organizações em um período de 10 meses. O outro violou com sucesso a rede da empresa de segurança Twilio. Como o kit de phishing que a Microsoft detalhou na terça-feira, as duas campanhas acima usaram uma técnica conhecida como AitM, abreviação de adversário no meio. Ele funciona colocando um site de phishing entre o usuário visado e o site no qual o usuário está tentando fazer login. Quando o usuário insere a senha no site falso, o site falso a retransmite para o site real em tempo real. Se o site real responder com um prompt de TOTP, o site falso receberá o prompt e o repassará ao destino, também em tempo real. Quando o alvo insere o TOTP no site falso, o site falso o envia para o site real.

Microsoft

Para garantir que o TOTP seja inserido dentro do limite de tempo (geralmente cerca de 30 segundos), os phishers usam bots baseados no Telegram ou outros mensageiros em tempo real que inserem credenciais automaticamente e rapidamente. Depois que o processo é concluído, o site real envia um cookie de autenticação para o site falso. Com isso, os phishers têm tudo o que precisam para assumir a conta.

Em maio passado, um grupo criminoso que a Microsoft rastreia como DEV-1101 começou a anunciar um kit de phishing que derrota não apenas o MFA com base em senhas únicas, mas também outras defesas automatizadas amplamente utilizadas. Um recurso insere um CAPTCHA no processo para garantir que os navegadores operados por humanos possam acessar a página final de phishing, mas as defesas automatizadas não. Outro recurso redireciona brevemente o navegador do alvo do link inicial incluído no e-mail de phishing para um site benigno antes de chegar ao site de phishing. O redirecionamento ajuda a derrotar listas de bloqueio de URLs maliciosos conhecidos.

Anúncios que começaram a aparecer em maio passado descreviam o kit como um aplicativo de phishing escrito em NodeJS que oferece recursos de proxy reverso PHP para contornar MFA e CAPTCHA e redireciona para contornar outras defesas. Os anúncios promovem outros recursos, como configuração automatizada e uma ampla variedade de modelos pré-instalados para imitar serviços como Microsoft Office ou Outlook.

“Esses atributos tornam o kit atraente para muitos atores diferentes que o usam continuamente desde que foi disponibilizado em maio de 2022”, escreveram os pesquisadores da Microsoft. “Os atores que usam este kit têm motivações e objetivos variados e podem ter como alvo qualquer indústria ou setor.”

A postagem listou várias medidas que os clientes podem usar para combater os recursos de evasão do kit, incluindo o Windows Defender e soluções anti-phishing. Infelizmente, o post encobriu a medida mais eficaz, que é o MFA baseado no padrão da indústria conhecido como FIDO2. Até o momento, não há ataques de phishing de credenciais conhecidos que derrotem o FIDO2, tornando-o uma das barreiras mais eficazes para invasões de contas.

Para saber mais sobre MFA compatível com FIDO2, consulte a cobertura anterior aqui, aqui e aqui.

O ataque de phishing que violou a rede do Twilio funcionou porque um dos funcionários visados inseriu um TOTP gerado pelo autenticador no site de login falso do invasor. A mesma campanha falhou contra a rede de entrega de conteúdo Cloudflare porque a empresa usou MFA baseado em FIDO2.

.