.

Qualquer pessoa que tenha um telefone e possa receber chamadas está suscetível a um ataque de pretexto. Os invasores de pretexto podem ligar para você sob falsos pretextos, como fingir ser do departamento técnico de uma empresa ou outra equipe com acesso a senhas, para manipulá-lo e obter informações. Esses invasores podem vender ou usar indevidamente esses dados, portanto, você deve proteger ativamente suas informações.

Então, o que é prevenir? Como você pode se proteger?

O que é pretexto?

O pretexto, uma forma de engenharia social, ocorre quando um hacker usa meios enganosos para tentar obter acesso a um sistema, rede ou qualquer informação. O invasor cria um cenário falso, conhecido como pretexto, fingindo ser alguém experiente, como um pessoal de TI, gerente de RH ou até mesmo um agente do governo. Esse ataque pode ocorrer online e pessoalmente.

O pretexto começou no Reino Unido no início dos anos 2000, quando jornalistas em busca de furos suculentos sobre celebridades usaram medidas extremas para espioná-los. A competição entre as marcas de notícias era acirrada, levando os jornalistas a inventar novas formas de obter informações privadas.

Primeiro, era tão simples quanto bisbilhotar o correio de voz da celebridade alvo. Os correios de voz vinham com um PIN padrão que muitos usuários não se preocupavam em alterar, e os jornalistas exploravam isso. Se o PIN padrão tivesse sido alterado, alguns chegavam a ligar para seus alvos e fingir ser técnicos da companhia telefônica. Eles obteriam os PINs do correio de voz e obteriam acesso às informações ocultas ali.

Geralmente, os cenários de pretexto geralmente parecem exigir muita urgência ou simpatia da vítima em potencial. Os invasores podem usar e-mails, telefonemas ou mensagens de texto para entrar em contato com seus alvos.

Elementos de um ataque de pretexto

Em um cenário de pretexto, existem dois elementos principais: o “personagem” interpretado pelo golpista e a “situação plausível” destinada a enganar o alvo fazendo-o acreditar que o personagem tem direito às informações que procura.

Imagine que você tenta processar uma transação e ela não é concluída. Você não recebe a pizza que pediu e a loja online está fechada. Que chatice! Mas isso não é tudo. Alguns minutos depois, por algum erro inexplicável, você descobre que sua conta foi debitada.

Logo em seguida, o invasor liga e se faz passar por um atendente do seu banco. Por estar esperando uma ligação, você cai nessa situação plausível e fornece as informações do seu cartão de crédito.

Como funciona o pretexto?

O pretexto aproveita as deficiências na verificação de identidade. Nas transacções de voz, a identificação física é quase impossível, pelo que as instituições recorrem a outros métodos para identificar os seus clientes.

Esses métodos incluem a solicitação de verificação da data de nascimento, parentes próximos, número de filhos, endereço de contato, nome de solteira da mãe ou número da conta. A maioria dessas informações pode ser obtida online nas contas de mídia social do alvo. Pretexters usam esta informação para “provar” a autenticidade de seu personagem.

Os golpistas usam suas informações pessoais para fazer com que você revele informações mais confidenciais que eles podem usar. Obter essas informações pessoais requer uma pesquisa cuidadosa, porque quanto mais específicos forem os dados obtidos, mais você será obrigado a abrir mão de informações ainda mais valiosas.

Os golpistas também têm fontes diretas de informação além das mídias sociais. Eles podem falsificar o número de telefone ou nome de domínio de e-mail da organização que estão representando para adicionar mais credibilidade à situação plausível que está sendo vendida ao alvo.

3 técnicas notáveis de pretexto

Existem várias técnicas de pretexto que golpistas e hackers usam para obter acesso a informações confidenciais.

1. Vishing e Smishing

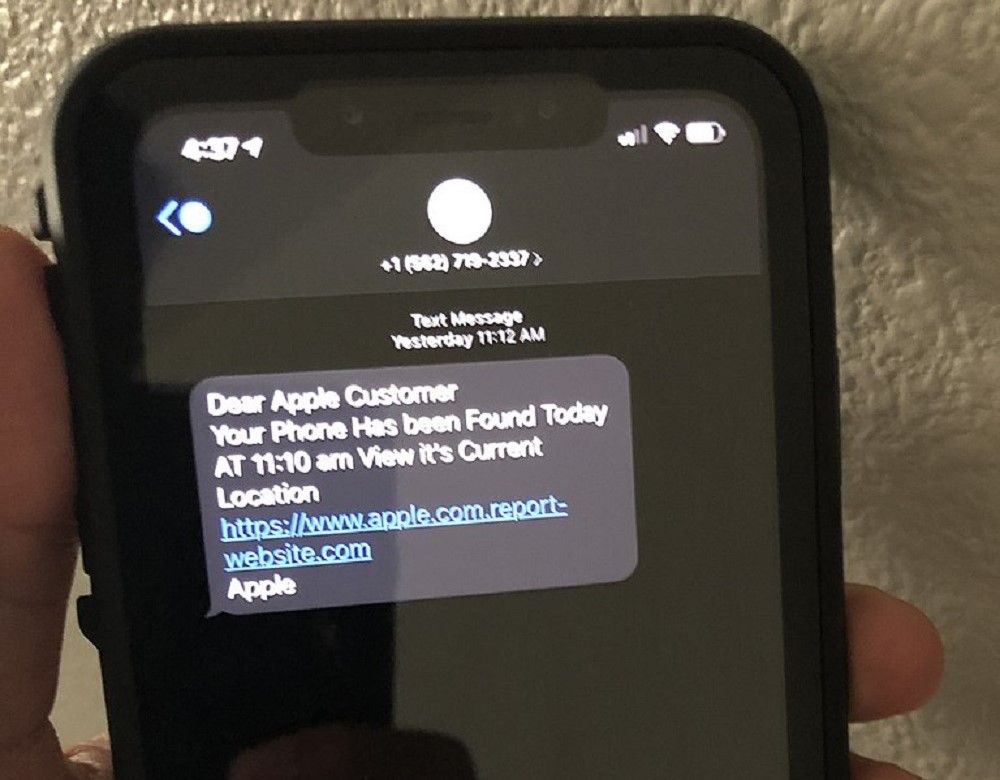

Essas técnicas são muito semelhantes. Os ataques de vishing envolvem o uso de chamadas de voz para persuadir a vítima a fornecer as informações necessárias ao golpista. Os golpes de smishing, por outro lado, usam SMS ou mensagens de texto.

Vishing tem uma chance maior de sucesso porque os alvos são mais propensos a ignorar mensagens de texto do que chamadas diretas de pessoal aparentemente essencial.

2. Isca

A isca envolve o uso de uma grande recompensa para coletar informações e também pode incluir a falsificação de uma fonte confiável.

O golpista pode fingir ser um advogado alegando que você recebeu uma herança de um parente distante e precisaria de seus dados financeiros para processar a transação. Funcionários de alto escalão de uma organização-alvo também podem ser vítimas.

Outra manobra comum é entregar um envelope contendo um pen drive com o logotipo da empresa e uma mensagem para trabalhar em um projeto urgente. A unidade flash estaria carregada de malware que os hackers usariam para obter acesso aos servidores da empresa.

3. Scareware

Nesse método, os hackers usam o medo como tática. Um exemplo notável é um pop-up em um site inseguro, informando que há um vírus em seu dispositivo e solicitando que você baixe um programa antivírus que, na verdade, é um malware. O scareware também pode ser distribuído usando e-mails e links em mensagens de texto.

Como se proteger de ataques de pretexto

Os ataques de pretexto são tão comuns que quase não há como pará-los completamente. No entanto, medidas podem ser tomadas para reduzi-los significativamente.

Uma etapa é a análise de e-mail. Observar o nome de domínio de um e-mail pode fornecer informações sobre se ele é falsificado ou genuíno. No entanto, ataques de pretexto podem falsificar domínios de e-mail, de modo que pareçam quase idênticos ao original, tornando extremamente difícil identificar esses pretextos.

Mas com o avanço da complexa tecnologia de IA, a análise de e-mail se tornou mais acessível. A IA agora pode detectar padrões de phishing e procurar sinais de pretexto. Ele pode identificar anomalias no tráfego e nomes de exibição de e-mail falsificados, bem como frases e textos comuns com ataques de pretexto.

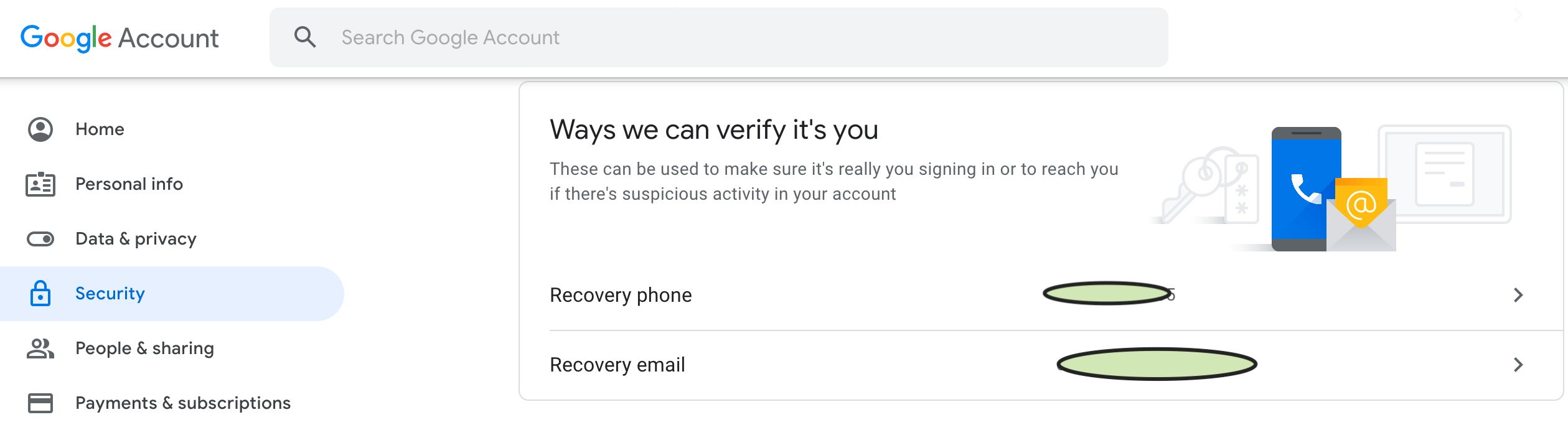

A educação do usuário é, obviamente, essencial. Ninguém deve pedir a senha do banco, senha do cartão de crédito ou número de série. Você deve relatar imediatamente uma solicitação de qualquer um deles às autoridades apropriadas. Além disso, lembrar seus familiares, amigos e funcionários de não clicar em links desconhecidos e evitar visitar sites inseguros pode ser suficiente para impedir a entrada de malware nos servidores de sua empresa.

Não caia em golpes de pretexto

Pescar uma operação de pretexto pode não ser fácil, mas existem etapas simples que você pode seguir para evitar ser vítima. Não clique em links de sites inseguros e não revele seus detalhes de login a ninguém. Existem linhas de atendimento ao cliente verificadas na plataforma online do seu banco. Quando qualquer agente de atendimento ao cliente entrar em contato com você, verifique se os números correspondem à linha oficial.

.