A falsificação do sistema de nomes de domínio (DNS) é um tipo de ataque cibernético que usa dados adulterados do servidor DNS para redirecionar os usuários para sites falsos. Esses sites maliciosos geralmente parecem legítimos, mas na verdade são projetados para instalar malware nos dispositivos dos usuários, roubar dados confidenciais ou redirecionar o tráfego.

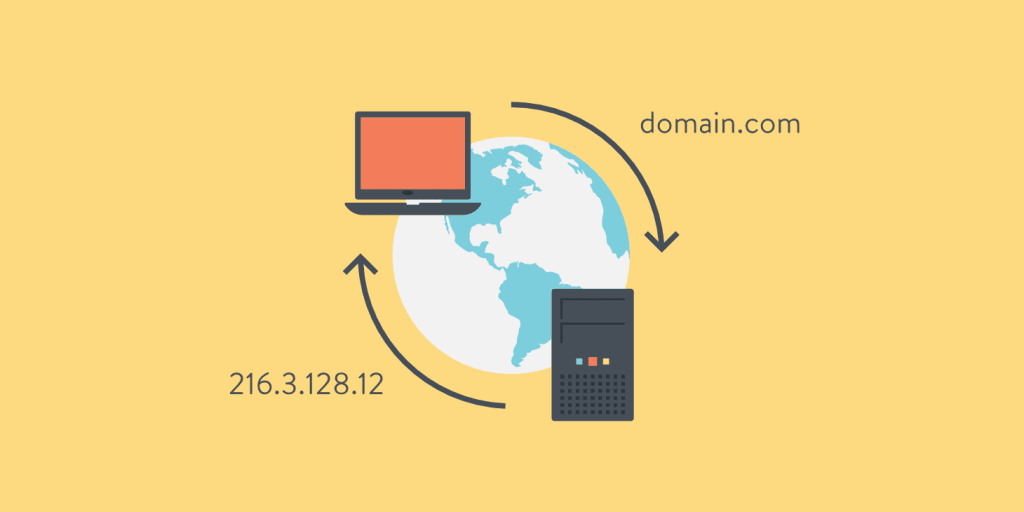

Antes de mergulhar em como os ataques de falsificação de DNS funcionam, é importante entender como um DNS sistema opera. Quando um usuário pesquisa um site usando um URL (Uniform Resource Locator), seu dispositivo envia a solicitação para um servidor DNS que corresponde ao URL ao endereço IP associado – uma sequência exclusiva de números e períodos atribuídos a cada dispositivo, servidor e site .

Uma vez que o servidor DNS emparelha a solicitação com um endereço IP, o sistema direciona o usuário para o site solicitado. Infelizmente, os registros DNS não são muito seguros e os invasores podem explorar suas vulnerabilidades para realizar ataques de falsificação de DNS.

Neste artigo, explicaremos como a falsificação de DNS funciona e forneceremos estratégias para identificar e se proteger de um ataque.

Como funciona a falsificação de DNS?

Existem alguns métodos que os invasores podem usar para executar ataques de falsificação de DNS, mas todos eles compartilham o mesmo objetivo — enganar os usuários e seus servidores para que pensem que um site fraudulento é legítimo. Para fazer isso, os invasores geralmente seguem estas quatro etapas:

Etapa 1: Acessando o servidor DNS

Antes que um hacker possa realizar esse ataque, ele precisa obter acesso ao servidor DNS ou ao cache do resolvedor de DNS. Esse processo envolve a identificação de versão de software e endereço MAC de um servidor DNS, verificação de vulnerabilidades e determinação se ele usa DNSSEC (extensões de segurança do sistema de nomes de domínio) ou criptografia DNS. Infelizmente, a maioria das consultas e respostas de DNS são desprotegidas, tornando mais fácil para os invasores obter acesso e redirecionar o tráfego para um servidor que eles controlam.

Etapa 2: Reencaminhando conexões

Assim que o invasor tiver acesso a um servidor DNS ou resolvedor, ele poderá substituir endereços IP armazenados por endereços falsos. Como esses sistemas não podem diferenciar entre um endereço IP legítimo e um mal-intencionado, os invasores podem induzi-los a armazenar uma entrada falsificada que leva a um site mal-intencionado. Após a conclusão desse processo, a entrada falsificada permanece no sistema e direciona qualquer pessoa conectada ao servidor para o site malicioso em vez do site legítimo.

Etapa 3: Acessando dados confidenciais

Quando um usuário chega a um site malicioso, ele pode solicitar que ele insira suas informações de login como faria normalmente. Como o site falso se parece exatamente com o legítimo, a vítima não tem ideia de que está entregando informações confidenciais ao invasor. Os invasores também podem usar a falsificação de DNS para instalar malware no dispositivo de um usuário ou redirecionar o tráfego para sites de phishing. Isso é especialmente comum em sites de compras on-line e bancos.

Exemplos de ataques de falsificação de DNS

Existem algumas maneiras diferentes de os invasores executarem uma falsificação de DNS ataque. Alguns dos exemplos mais comuns incluem:

Comprometimento do servidor DNS

O comprometimento do servidor DNS é um dos métodos mais comuns para falsificação de DNS. Nesse cenário, um invasor obtém acesso ao servidor DNS e injeta uma entrada DNS falsa. Uma vez que o endereço IP falso está no sistema, ele direciona o tráfego do site legítimo para o malicioso.

Um exemplo famoso desse tipo de ataque aconteceu em 2018, quando hackers comprometeram o DNS do Route 53 da Amazon servidor e servidores DNS públicos do Google. Depois de obter acesso, eles redirecionaram cerca de 1.300 endereços IP para sites de phishing maliciosos projetados para roubar informações do usuário. Um de seus maiores alvos era o site de criptomoedas MyEtherWallet. Os invasores enviaram usuários tentando acessar suas carteiras digitais para um site de phishing e conseguiram roubar cerca de US$ 152.000 durante a janela de ataque de duas horas.

Ataque Man-in-the-Middle

Um ataque man-in-the-middle (MIM) é um tipo de ataque cibernético que os hackers usam para interceptar tráfego digital ou transferências de dados e sequestrar informações importantes. Para executar esse ataque, um invasor intercepta a solicitação de DNS de um usuário antes de chegar a um servidor legítimo e redireciona para um endereço IP falso. Isso não apenas envia um resultado falsificado de volta ao usuário e infecta seu dispositivo, mas também pode envenenar o servidor DNS que recebeu a solicitação inicial.

DNS Cache Poisoning

O envenenamento de cache DNS é semelhante ao spoofing, mas leva o ataque um passo adiante ao infectar o cache do resolvedor de DNS de um dispositivo. Os resolvedores de DNS são projetados para salvar as respostas do endereço IP por um determinado período após a solicitação inicial, permitindo que eles respondam a solicitações futuras muito mais rapidamente.

Os hackers podem envenenar o cache do resolvedor alterando os dados armazenados diretamente ou enganando para armazenar uma resposta forjada. Por exemplo, um invasor pode alterar o endereço IP armazenado do Twitter.com para um que leve a um site falso de sua propriedade. Quando o usuário pesquisa Twitter.com, o resolvedor usa os dados forjados para enviá-los a um site falso toda vez que tentar acessá-lo.

Riscos e implicações de segurança cibernética

A falsificação de DNS pode representar vários riscos para os usuários. Alguns dos riscos mais comuns incluem:

Roubo de dados

Os invasores costumam usar falsificação de DNS para acessar dados confidenciais do usuário, como informações bancárias, de cartão de crédito e de login pessoal. Sites de phishing podem ser difíceis de detectar, então os usuários podem não perceber que seus dados foram comprometidos até que seja tarde demais.

Censura

Os invasores podem usar falsificação de DNS para censurar os resultados da web. Alguns governos envenenam intencionalmente os caches de DNS para impedir que os cidadãos acessem determinados sites ou recursos online. Por exemplo, a China é conhecida por usar hackers de DNS como parte de seu Great Firewall, um sistema de filtragem de DNS projetado para redirecionar os usuários de sites não aprovados.

Infecção por malware

Sites falsos geralmente estão cheios de links maliciosos e downloads que podem infectar seu dispositivo com malware. Se o site falsificado for um provedor de segurança da Internet, ele poderá expô-lo indiretamente a vírus, impedindo atualizações de segurança legítimas. Esse risco é maior para usuários que não usam software antivírus ou outros métodos de segurança cibernética.

Como evitar falsificação de DNS e envenenamento de cache

falsificação de DNS e o envenenamento de cache pode ser difícil de detectar, pois pode afetar os dispositivos do usuário e os servidores DNS. No entanto, indivíduos e empresas podem tomar medidas para reduzir o risco de serem vítimas de um ataque.

Nunca clique em links desconhecidos

Sites maliciosos geralmente exibem anúncios falsos ou notificações que solicitam que você clique em um link. Ao clicar em links desconhecidos, você pode expor seu dispositivo a vírus perigosos e outros malwares. Se você notar um link ou anúncio desconhecido em um site que você normalmente usa, é melhor evitá-lo.

Configure DNSSEC

Proprietários de domínio e provedores de Internet podem configurar extensões de segurança DNS (DNSSEC) para autenticar entradas DNS. O DNSSEC funciona atribuindo uma assinatura digital aos dados do DNS e analisando os certificados de um domínio raiz para verificar se cada resposta é autêntica. Isso garante que cada resposta DNS venha de um site legítimo. Infelizmente, o DNSSEC não é amplamente usado, portanto, os dados DNS para a maioria dos domínios permanecem sem criptografia.

Procurar e remover malware

Como os invasores costumam usar falsificação de DNS para instalar vírus, worms e outros tipos de malware, é importante verificar regularmente se há essas ameaças em seus dispositivos. Você pode fazer isso instalando um software antivírus que identifica e ajuda a remover ameaças. Se você possui um site ou servidor DNS, também pode instalar ferramentas de detecção de falsificação de DNS. Eles são projetados para verificar todos os dados de saída para garantir que sejam legítimos.

Use uma VPN

Uma rede privada virtual ( VPN) é uma medida de segurança adicional que impede que invasores rastreiem sua atividade online. Em vez de conectar seus dispositivos ao servidor local do seu provedor de internet, uma VPN se conecta a servidores DNS privados em todo o mundo que usam solicitações criptografadas de ponta a ponta. Isso evita que invasores interceptem o tráfego e conecta você a servidores DNS que são mais bem protegidos contra falsificação de DNS.

Verifique se sua conexão é segura

Sites maliciosos geralmente são idênticos aos legítimos à primeira vista, mas existem algumas maneiras de verificar se você está conectado a um site seguro. Se você estiver usando o Google Chrome, procure um pequeno símbolo de cadeado cinza na barra de endereço à esquerda do URL. Este símbolo mostra que o Google confia no certificado de segurança do host de domínio e indica que o site não é duplicado.

Em alguns casos, seu navegador alertará você se você tentar acessar um site não seguro. Se você vir uma mensagem avisando que sua conexão não é segura, você não deve ignorá-la. Isso pode significar que o site que você está tentando acessar é um site falsificado sem um certificado SSL (Secure Sockets Layer) legítimo.

Spoofing de DNS é um dos tipos de ataques cibernéticos mais difíceis de detectar, mas há muitas estratégias que você pode usar para proteger a si mesmo e suas informações. Considere instalar um software antivírus confiável ou uma VPN para ajudar a proteger sua atividade online e evitar ataques futuros.