.

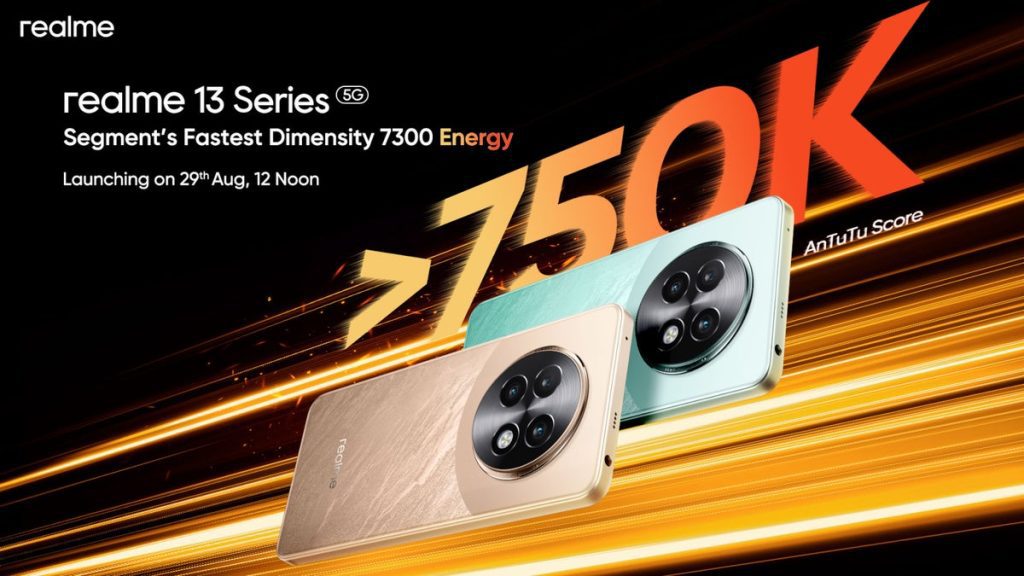

A Realme acaba de confirmar que lançará novos smartphones de médio porte na Índia em 29 de agosto. A série Realme 13 fará parte de uma revelação oficial marcada para a próxima semana, que provavelmente se concentrará em pelo menos dois dispositivos: Realme 13 e Realme 13+.

Eles não devem ser confundidos com a série Realme 13 Pro, que estreou na Índia no mês passado. O Realme 13 Pro e o Realme 13 Pro+ parecem ser bem-sucedidos o suficiente para garantir o lançamento de dois telefones adicionais tão cedo, mesmo que tenham especificações ligeiramente diferentes.

Uma coisa que se destaca é que a série Realme 13 será equipada com diferentes chipsets MediaTek Dimensity 7300 Energy, enquanto a série Realme 13 Pro inclui processadores Qualcomm Snapdragon 7s Gen 2.

É uma mudança bem grande, mas as diferenças entre as duas séries não param por aí. Por exemplo, a série Realme 13 contará com configurações de câmera ligeiramente inferiores e baterias menores, embora não muito.

Tenha em mente que nada é oficial ainda, exceto o chipset que alimenta a série Realme 13, que foi revelado no teaser postado pelo fabricante do aparelho no Twitter hoje cedo.

Dito isso, espera-se que o Realme 13 e o Realme 13+ apresentem câmeras principais de 50 megapixels e câmeras macro de 2 megapixels, enquanto a série Realme 13 Pro apresenta câmeras de 50 MP + 8 MP. Não é realmente uma grande diferença, mas reduzirá o preço da série Realme 13.

Outra grande diferença entre as duas séries Realme é a câmera frontal. Dizem que os próximos Realme 13 e 13+ apresentam um snapper de selfie de 16 megapixels, enquanto os telefones Realme 13 Pro vêm com câmeras frontais de 32 megapixels.

Além disso, a série Realme 13 é alimentada por baterias de 5.000 mAh com velocidades de carregamento com fio de 67 W, enquanto a série Realme 13 Pro tem baterias um pouco maiores, de 5.200 mAh.

.