.

Sabe, este foi um ano em que todos os eventos de smartphones parecem girar em torno de uma sigla: IA.

A inteligência artificial é ótima e tudo mais, mas certamente alguns de nós já estamos um pouco cansados de ouvir sobre ela e preferiríamos que as empresas voltassem a inovar no design de smartphones.

Talvez nos surpreenda com algo novo, em vez de focar apenas nos mesmos pontos de discussão sobre IA de todas as outras empresas de telefonia em 2024.

Samsung e Google tiveram sua vez. Agora o evento da série iPhone 16 da Apple está se aproximando, e você pode apostar suas barras de ouro prontas para o apocalipse que a empresa de um trilhão de dólares vai dizer “IA” e “Inteligência Apple” bastante durante seu evento também, que é sua própria versão “inteligente” de “Inteligência Artificial”.

Mas e se houvesse outra empresa rival, bem distante, que estivesse realmente se preparando para nos surpreender com algumas inovações insanas em design de smartphones, e exatamente ao mesmo tempo em que a Apple apresenta seus novos iPhones?

Bem, engraçado você mencionar isso, porque há rumores de que é exatamente isso que está prestes a acontecer. E para alguém como eu, o evento da Apple será massivamente ofuscado por isso…

Quem é “alguém como eu”, exatamente? Boa pergunta. Sou um entusiasta de telefones dobráveis, que quer que seu telefone seja capaz de fazer mais do que apenas “coisas de telefone”; por exemplo – ser um tablet também.

Mas antes de chegarmos ao telefone inovador que acredito que vai chover forte no iPhone 16No desfile da ‘s na próxima semana, pelo menos aos meus olhos, vamos falar sobre telefones dobráveis e o que os torna incríveis…

É por isso que eu adoro telefones dobráveis, e você também pode adorar

OnePlus Open (esquerda) e Galaxy Z Fold 5 (direita) | Crédito da imagem – PhoneArena

Embora não tenham o apelo popular dos telefones tradicionais, os telefones dobráveis estão se tornando cada vez mais conhecidos e populares graças à Samsung e suas séries Galaxy Z Flip e Galaxy Z Fold.

Eles estão disponíveis em muitas, muitas regiões, e vejo cada vez mais pessoas usando-os nos últimos anos; não sou mais só eu, felizmente!

O Samsung Galaxy Z Fold, em particular, tem sido meu dispositivo diário já há algum tempo, substituindo meu iPhone e me trazendo de volta ao time Android com sucesso, mas não sem ressalvas.

Falaremos sobre isso mais tarde, mas primeiro – as coisas boas – é um telefone, um tablet e um PC. Algo que nenhum iPhone provavelmente ousará aspirar, para não mergulhar nas vendas do iPad e do MacBook, Deus me livre!

Mas a Samsung precisa inovar e assumir os mesmos riscos financeiros que a Apple pode evitar; a empresa coreana deu um grande tiro no escuro com os dobráveis, e acredito que está valendo a pena, e estamos todos melhor por isso.

Agora, mais e mais pessoas estão aprendendo que seus telefones podem ser mais do que apenas um dispositivo para assistir vídeos e enviar mensagens em redes sociais.

O Galaxy Z Fold faz bem as coisas normais de telefone, mas desdobre-o e você ganha um pequeno tablet – agora seu conteúdo é maior e você pode fazer multitarefas à vontade. Dois aplicativos, três aplicativos ao mesmo tempo ou mais? Vá em frente, amigo, a Samsung não limita o que você pode fazer com sua tecnologia, como a Apple faz.

Mas melhor ainda – e se você não tiver um PC em casa? O que, estou aprendendo agora, muitas pessoas não têm. Bem, conecte seu Galaxy Z Fold a uma TV e você terá uma experiência de desktop completa; seu telefone se torna seu PC, com uma barra de tarefas, aplicativos em janelas, gerenciamento de arquivos, navegação na web no desktop – o que você quiser!

E eu simplesmente adoro isso. Adoro o quanto consigo extrair do meu Galaxy Z Fold. Adoro aproveitar ao máximo um único dispositivo ultracapaz que não me limita. Mas agora, as ressalvas…

Por que os telefones dobráveis ”normais” – Galaxy Z Fold em particular – não funcionam muito bem para mim e parecem uma prévia de algo melhor

O novo Galaxy Z Fold 6 | Crédito da imagem – PhoneArena

Muitos telefones dobráveis chineses não apresentam mais o seguinte problema, mas a Samsung ainda tem, até o mais novo Galaxy Z Fold 6: o telefone é muito estreito quando fechado.

Seus aplicativos não parecem certos, nem parecem certos, nesta tela externa alta e estreita, e, de fato, nunca me acostumei com isso.

Você pode estar pensando que desdobrá-lo resolveria o problema – basta usar aquela tela grande dobrável em vez disso? Bem, essa é muito quadrada. Os aplicativos também não parecem ou não funcionam bem nela, geralmente ampliados, com layouts diferentes e menos familiares, vídeos raramente se encaixando na proporção e sendo espremidos para quase o tamanho normal de uma tela de telefone, apesar do fato de você estar usando uma tela grande. Não é widescreen, como deveria ser.

Então, ambas as telas da série Galaxy Z Fold foram um não-não para mim. Eu quero uma experiência de smartphone mais tradicional, mas também a opção de desdobrar esse smartphone e pegar um tablet quando eu precisar. Um bom tablet de tela larga, não um quadrado…

E, evidentemente, a Samsung não planeja melhorar nessa área, apesar de muitas pessoas, inclusive eu, reclamarem disso há anos, e apesar de marcas da China já oferecerem opções melhores.

Falando de marcas da China, elas realmente adoram superar umas às outras e inovar.

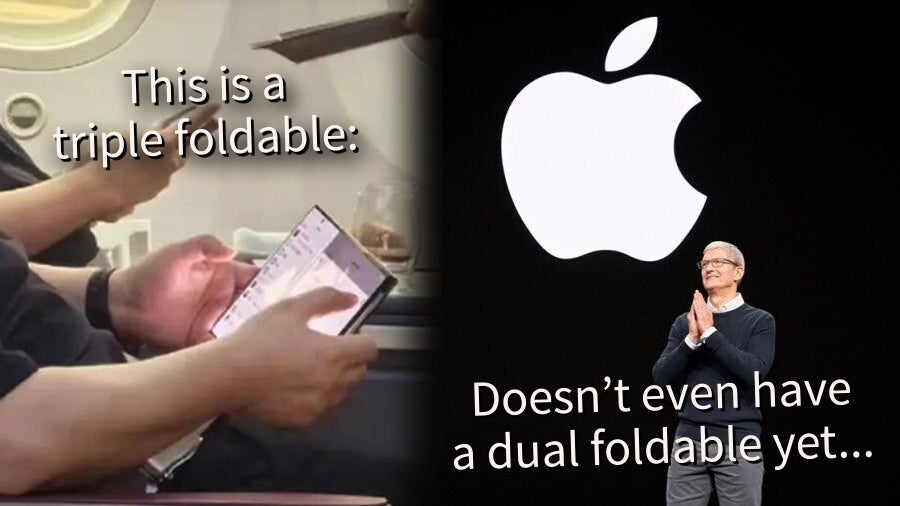

O carregamento mais rápido, por exemplo, sempre chega primeiro aos telefones chineses. Mas e se alguém decidir superar todos telefones dobráveis também? Por, você sabe, fazer um triplo dobrável?

Bem, “algo melhor” está chegando muito em breve – um telefone triplo dobrável que pode se transformar em um tablet widescreen? Sim, por favor

Claro, vimos protótipos de demonstração da Samsung, vimos patentes e ouvimos rumores de que tais telefones chegariam, mas eles nunca parecem… Talvez seja muito difícil, muito caro, muito cedo para esperar o triplo telefones dobráveis? Aparentemente não… Richard Yu, um diretor executivo da Huawei, foi flagrado apenas balançando casualmente um telefone triplo dobrável no mês passado. Relatos da China dizem que o homem estava participando de uma cerimônia em Xangai e obviamente foi questionado sobre este telefone nunca antes visto que ele estava usando. Sua resposta sobre quando ele seria lançado foi supostamente setembro! Este mês!

Richard Yu, da Huawei, foi visto usando um telefone triplo dobrável não anunciado

Um relatório mais recente diz que a Huawei está se preparando para um evento de “grande cerimônia”, somente na China (por enquanto), marcado para 10 de setembro. E o que você sabe – esse também é o dia exato da Apple iPhone 16 evento! Que coincidência.

O pôster do evento da Huawei, embora abstrato e despretensioso a princípio, na verdade parece sugerir fortemente um smartphone triplo dobrável em formato Z.

Agora, não sabemos quanto custará, quando chegará aos EUA e à Europa, ou se será realmente um sucesso em termos de design e durabilidade, mas não há razão para não estar otimista.

Este não é um pequeno tablet quadrado com uma tela externa estreita como o Galaxy Z Fold 6. É um legítimo tablet widescreen; tipo, um “de verdade”, que se dobra em um smartphone tradicional. É aparentemente o melhor dos dois mundos, e dessa vez – sem nenhum compromisso.

Além disso, quando dobrado, o secreto e não tão secreto triplo dobrável da Huawei parece permanecer impressionantemente fino — novamente, como se você tivesse um smartphone normal no bolso — tamanho e espessura normais; que por acaso se desdobra em um enorme tablet de tela ampla!

E deixe-me dizer a você, como um usuário do Galaxy Z Fold – o design de barra de chocolate grosso, estreito e pesado está ficando velho para mim rapidamente. Eu queria que a Samsung o melhorasse ainda mais com a iteração do Z Fold 6 deste ano, mas, infelizmente, não o fez. Apenas o tornou mais angular.

Bem, ok, Samsung, está ficando muito confortável, não é? Tudo bem, vamos ver o que a Huawei tem guardado para nós em alguns dias. Uma competição saudável fará bem a todos nós.

Tudo o que sei com certeza é que estarei de olho no evento da Apple e no evento da Huawei simultaneamente. E, diferentemente do evento da Apple, espero realmente ser surpreendido durante o evento da Huawei, mas veremos em breve, não é?

O que você acha dos próximos telefones dobráveis triplos? Demais, ou exatamente o que você queria?

A Huawei irá ofuscar a iPhone 16 evento para vocês este ano também? Será que ele vai enterrar o Galaxy Z Fold?

O que você pensa sobre o próximo triplo dobrável da gigante chinesa, e você está interessado em tais telefones? Porque eles estão chegando…

Compartilhe suas ideias com outros entusiastas de tecnologia na seção de comentários abaixo!

.