.

Getty Images

Pesquisadores descobriram um conjunto de vulnerabilidades que quebram em grande parte um protocolo de última geração projetado para impedir a invasão de sistemas de controle de acesso usados em instalações seguras em bases militares dos EUA e edifícios pertencentes a governos federal, estaduais e locais e organizações privadas.

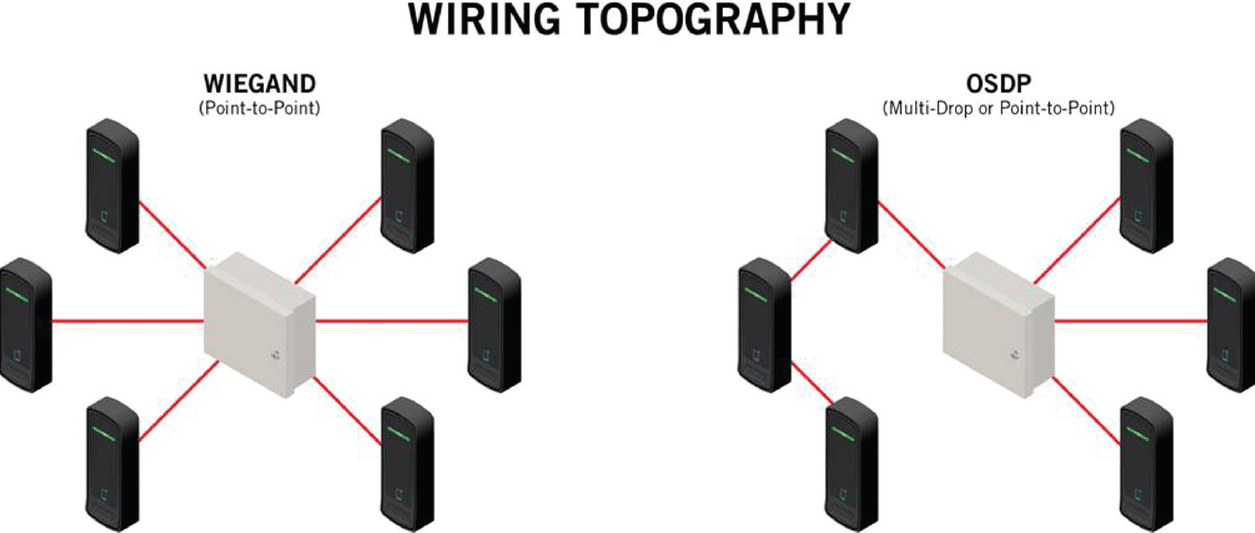

O mecanismo de próxima geração, conhecido como Secure Channel, foi adicionado há cerca de 10 anos a um padrão aberto conhecido como OSDP, abreviação de Open Supervisioned Device Protocol. Como um protocolo anterior, conhecido como Wiegand, o OSDP fornece uma estrutura para conectar leitores de cartão, scanners de impressão digital e outros tipos de dispositivos periféricos a painéis de controle que verificam as credenciais coletadas em um banco de dados de funcionários válidos. Quando as credenciais correspondem, o painel de controle envia uma mensagem que abre uma porta, portão ou outro sistema de entrada.

Quebrado antes de sair pelo portão

O OSDP surgiu após um ataque demonstrado em 2008 na conferência de segurança Black Hat. Em uma palestra lá, o pesquisador Zac Franken demonstrou um dispositivo apelidado de Gecko, que não era maior que um quarto dos EUA. Quando inserido sub-repticiamente por um suposto intruso na fiação atrás de um dispositivo periférico, o Gecko executou um ataque de adversário no meio que monitora todas as comunicações enviadas de e para o painel de controle.

Como o Wiegand enviava todos os dados em texto simples, o Gecko registrava as credenciais enviadas do leitor para o painel de controle. Um invasor pode então usá-los para criar um cartão falsificado que um intruso pode apresentar no ponto de verificação de segurança e obter acesso. Mais recentemente, os pesquisadores criaram o ESPKey, um dispositivo de US$ 79 que arma o ataque de Franken e pode ser usado tanto por profissionais de segurança quanto por agentes de ameaças.

A resposta da indústria foi introduzir algo chamado Secure Channel e adicioná-lo ao OSDP, uma alternativa pré-existente ao Wiegand que ainda não havia sido amplamente adotada. O Secure Channel permitiu que as comunicações baseadas em OSDP entre dispositivos periféricos e painéis de controle fossem criptografadas com AES de 128 bits, um algoritmo testado e comprovado que é virtualmente impossível de quebrar quando usado corretamente.

A pesquisa apresentada na quarta-feira na Black Hat Security Conference em Las Vegas mostra que o OSDP Secure Channel faz pouco para corrigir as falhas do Wiegand. A palestra, intitulada “Badge of Shame: Invadindo instalações seguras com OSDP”, é a primeira análise técnica do padrão aberto. Ele apresenta cinco vulnerabilidades exploráveis e uma série de outras fraquezas que questionam fortemente a segurança do OSDP. Embora todas as vulnerabilidades, exceto quatro, possam ser efetivamente eliminadas, as mitigações exigem definições de configuração que não estão descritas na especificação oficial do OSDP (disponível aqui por US$ 200) e diferem dependendo do fabricante de cada dispositivo.

Conclusão: o OSDP está efetivamente quebrado antes mesmo de ganhar qualquer coisa perto de uma adoção generalizada.

“Os ataques aqui meio que nos colocam de volta em paridade com basicamente não sendo criptografados”, disseram Dan Petro e David Vargas, os dois pesquisadores que realizaram a pesquisa e falarão na Black Hat, em entrevista. Os ataques estão “nos dando como atacantes e como equipes vermelhas de volta a capacidade que perdemos”.

O OSDP funciona sobre RS-485, um protocolo de comunicação serial projetado para fornecer largura de banda relativamente alta (até 10 megabits por segundo), a capacidade de abranger distâncias razoavelmente longas (até 4.000 pés), tolerância a muitos ruídos de frequência de rádio e capacidade para 32 dispositivos em uma única linha. O uso de RS-485 faz com que os periféricos se conectem em cadeia a uma única porta de entrada no painel de controle. Esse design, conhecido como multidrop, significa que as mensagens enviadas de ou para um leitor percorrem uma única linha e são vistas por todos os outros leitores no mesmo barramento de rede. Esse projeto às vezes é conhecido como rede de transmissão.

Diagrama mostrando a diferença entre OSDP e Wiegand.

.