.

Aplicativos imitados pelo malware FluHorse. Crédito da imagem Check Point Research

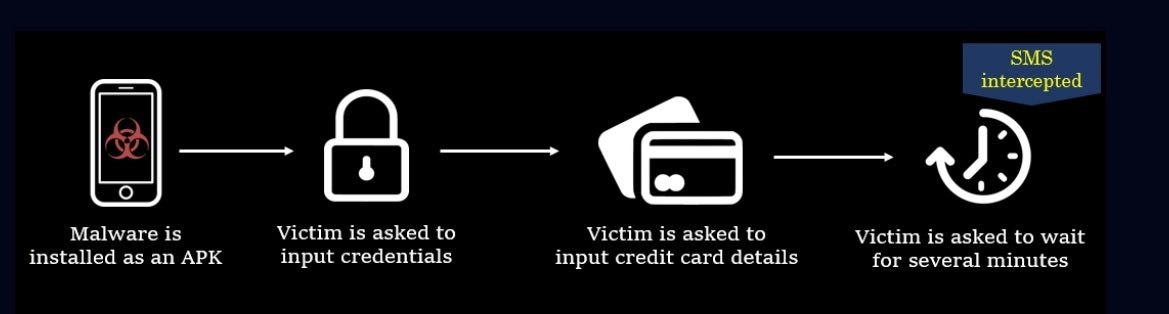

Para sequestrar qualquer código 2FA enviado, os três aplicativos solicitam acesso por SMS. Com 2FA, um usuário pode abrir um aplicativo ou site digitando uma senha e um código especial que é enviado ao telefone do usuário por texto. Os aplicativos falsos copiam as IUs dos aplicativos reais, mas não fazem muito além de coletar as informações do usuário, incluindo dados de cartão de crédito. Então, para fazer parecer que algum processamento real está acontecendo, a tela diz “o sistema está ocupado” por 10 minutos. O que realmente está acontecendo é que os códigos 2FA estão sendo roubados junto com as informações pessoais.

Como o FluHorse funciona

De acordo com a Check Point, esta é uma ameaça ativa e contínua para os usuários do Android e é sempre melhor não fornecer informações pessoais como números de cartão de crédito e números de previdência social online. E só porque esse ataque organizado foi detectado em uma região diferente do mundo, isso não significa que você deva ser negligente quando se trata de proteger seus dados pessoais.

.