.

O DoorDash permite que você faça pedidos em restaurantes próximos e receba a comida no conforto da sua casa. Se você o usa com frequência, pode estar interessado na assinatura DashPass do DoorDash, que oferece entregas gratuitas em pedidos acima de US $ 12 e taxas de serviço mais baixas.

A seguir, ensinaremos como iniciar ou cancelar uma assinatura do DoorDash DashPass em qualquer dispositivo.

Como iniciar uma assinatura DoorDash DashPass

Você pode iniciar uma assinatura do DashPass para o serviço de entrega de comida DoorDash usando o aplicativo ou o site oficial. É mais fácil iniciar uma assinatura na web, mas o aplicativo é conveniente se o seu método de pagamento estiver salvo em uma carteira digital.

Como se inscrever no DoorDash DashPass no iOS e Android

Iniciar uma assinatura do DashPass no aplicativo é um processo simples. Você pode começar tocando no Conta ícone no canto superior direito do aplicativo DoorDash. Tocar Obtenha taxas de entrega de $ 0 com o DashPass.

Selecione um método de pagamento válido que você gostaria de usar para a assinatura. Finalmente, toque em Obter DashPass para finalizar sua assinatura.

Como se inscrever no DoorDash DashPass na Web

Você também pode se inscrever no DashPass fazendo login em sua conta no site da DoorDash. Clique no ícone do menu (indicado por três linhas) no canto superior esquerdo da página e selecione Obtenha entregas gratuitas na barra lateral que aparece.

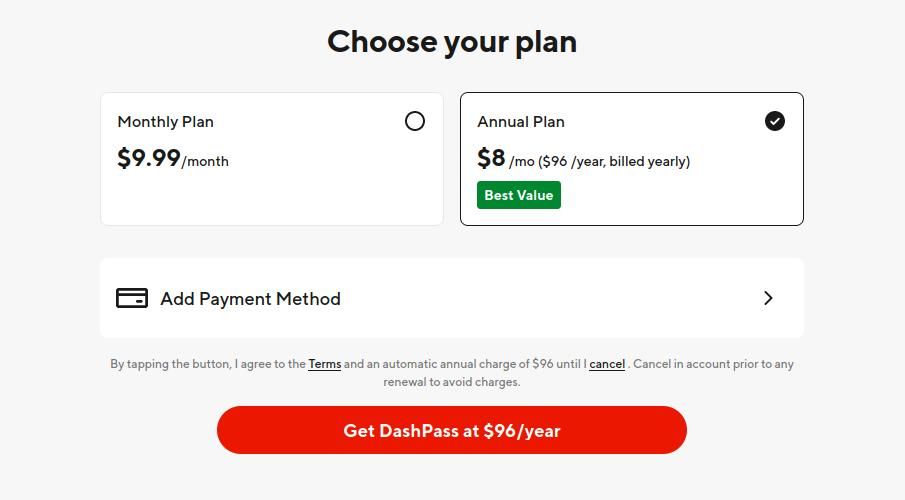

Você irá para a página que exibe os planos de assinatura do DashPass. Selecione um plano de cobrança, insira suas informações de pagamento e confirme seu pedido para iniciar sua nova assinatura do DashPass. Com isso, você pode pedir comida para você ou enviar um DoorDash para seu amigo em minutos.

Como cancelar sua assinatura do DoorDash DashPass

Livrar-se de assinaturas geralmente é muito mais complexo do que iniciá-las. Felizmente, esse não é o caso do DoorDash. Não importa qual método você use, você pode cancelar sua assinatura do DashPass em algumas etapas.

Como cancelar o DoorDash DashPass no iOS e Android

A maneira mais simples de se livrar de uma assinatura do DashPass é por meio do aplicativo DoorDash. Abra o aplicativo, toque no Conta ícone no canto superior direito da tela e, em seguida, selecione Gerenciar DashPass.

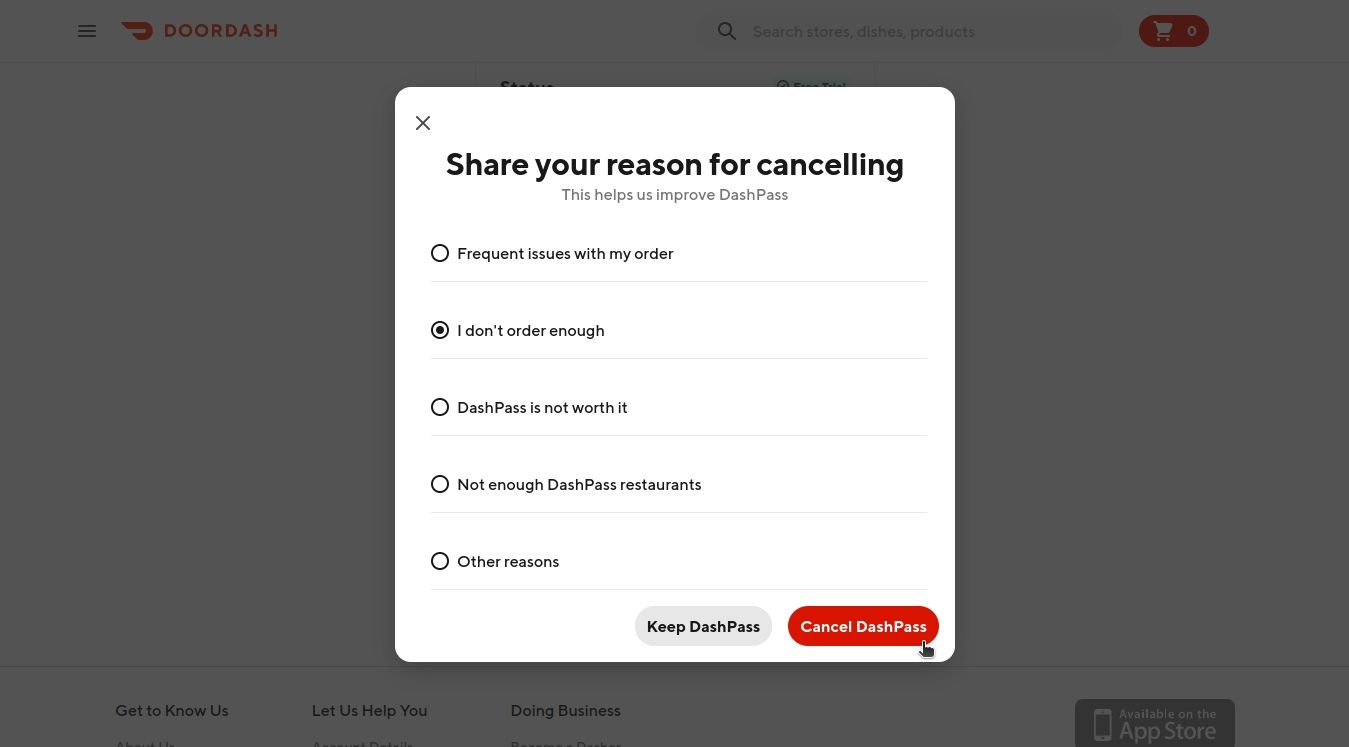

Uma página de gerenciamento do DashPass com várias opções aparecerá. Tocar Cancelar a adesãoescolha o motivo e clique confirme para encerrar sua assinatura do DashPass.

Como alternativa, você pode visitar a página de assinaturas da Play Store em um dispositivo Android ou o menu de assinaturas da Apple ID em um iPhone para cancelar o DashPass.

Como cancelar a assinatura do DoorDash na Web

Convenientemente, você também pode cancelar sua assinatura do DashPass no site da DoorDash. Depois de entrar na sua conta, clique no botão ícone do menu (indicado por três linhas) e escolha Gerenciar DashPass da barra lateral.

Uma página onde você pode gerenciar sua assinatura do DashPass aparecerá. Role para baixo e clique em Cancelar a adesão. Siga as instruções na tela e selecione um motivo para verificar se deseja cancelar sua assinatura do DashPass.

Como cancelar o DashPass em 2023 por telefone

Se você não conseguir acessar o DoorDash por nenhum outro meio, não precisa se desesperar. DoorDash oferece uma linha de suporte ao cliente em +1 (855) 973-1040. Pode valer a pena ligar se você deseja solicitar um reembolso.

Depois de selecionar um idioma, a linha de suporte verificará automaticamente o número do qual você está ligando para determinar se você possui uma conta afiliada. Portanto, tente ligar do número que você usa para o DoorDash.

Responda “sim” quando a voz automática perguntar se você está ligando para falar sobre sua conta de cliente. Por fim, aguarde na linha de suporte até que seja emparelhado com um representante do cliente. Eles ajudarão você a cancelar sua assinatura em minutos.

Posso obter um reembolso após cancelar o DashPass?

De acordo com os T&C da DoorDash, os clientes não têm direito a reembolso: “A DoorDash não tem obrigação de fornecer reembolsos ou créditos, mas pode concedê-los gratuitamente a critério exclusivo da DoorDash em cada caso”.

Eles observam posteriormente nos T&C que você só cancela cobranças futuras associadas à sua assinatura quando cancela um DashPass. No entanto, se você cancelar sua assinatura do DashPass dentro de 48 horas sem fazer um pedido durante esse período, eles poderão fornecer um reembolso total a seu critério.

Se você deseja um reembolso pela assinatura do DashPass que cancelou, vale a pena entrar em contato e fazer uma solicitação respeitosa. A DoorDash pode oferecer um reembolso único de boa fé. Além de ligar para o DoorDash, você pode entrar em contato com o suporte em help@doordash.com com os detalhes da sua conta e uma explicação do problema que está enfrentando.

Gerencie sua assinatura do DashPass sem esforço

O aplicativo DoorDash torna muito conveniente iniciar ou cancelar uma assinatura do DashPass em seu dispositivo móvel. As etapas também são bastante diretas no site, mas o mais importante é que você pode ligar ou enviar um e-mail para cancelar sua assinatura e possivelmente obter um reembolso.

Se você não está satisfeito com o DoorDash, lembre-se de que existem outros aplicativos de entrega de comida, como Uber Eats, Grubhub e Postmates. Portanto, sinta-se à vontade para explorar suas opções antes de decidir pagar por uma assinatura do DashPass.

.