.

Aurich Lawson | Getty Images

Um movimento recente do Google para preencher a Internet com oito novos domínios de nível superior está gerando preocupações de que duas das adições possam ser uma benção para golpistas online que enganam as pessoas para que cliquem em links maliciosos.

Freqüentemente abreviado como TLD, um domínio de nível superior é o segmento mais à direita de um nome de domínio. Nos primórdios da Internet, eles ajudaram a classificar a finalidade, a região geográfica ou a operadora de um determinado domínio. O TLD .com, por exemplo, correspondia a sites administrados por entidades comerciais, .org era usado para organizações sem fins lucrativos, .net para Internet ou entidades de rede, .edu para escolas e universidades e assim por diante. Há também códigos de país, como .uk para Reino Unido, .ng para Nigéria e .fj para Fiji. Uma das primeiras comunidades da Internet, The WELL, estava disponível em www.well.sf.ca.us.

Desde então, as organizações que regem os domínios da Internet lançaram milhares de novos TLDs. Duas semanas atrás, o Google adicionou oito novos TLDs à Internet, elevando o número total de TLDs para 1.480, de acordo com a Internet Assigned Numbers Authority, o órgão governamental que supervisiona a raiz do DNS, o endereçamento IP e outros recursos de protocolo da Internet.

Dois dos novos TLDs do Google – .zip e .mov – provocaram desprezo em alguns círculos de segurança. Embora os profissionais de marketing do Google digam que o objetivo é designar “amarrar as coisas ou mover muito rápido” e “imagens em movimento e tudo o que move você”, respectivamente, esses sufixos já são amplamente usados para designar algo completamente diferente. Especificamente, .zip é uma extensão usada em arquivos compactados que usam um formato de compactação conhecido como zip. O formato .mov, por sua vez, aparece no final dos arquivos de vídeo, geralmente quando são criados no formato QuickTime da Apple.

Muitos profissionais de segurança estão alertando que esses dois TLDs causarão confusão quando forem exibidos em e-mails, nas mídias sociais e em outros lugares. A razão é que muitos sites e softwares convertem automaticamente strings como “arstechnica.com” ou “mastodon.social” em um URL que, quando clicado, leva o usuário ao domínio correspondente. A preocupação é que e-mails e postagens de mídia social que se referem a um arquivo como setup.zip ou vacation.mov os transformem automaticamente em links clicáveis - e que os golpistas aproveitem a ambigüidade.

“Atores de ameaças podem facilmente registrar nomes de domínio que provavelmente serão usados por outras pessoas para se referir casualmente a nomes de arquivos”, escreveu Randy Pargman, diretor de detecção de ameaças da empresa de segurança Proofpoint, em um e-mail. “Eles podem usar as conversas que o agente da ameaça nem precisou iniciar (ou participar) para atrair as pessoas a clicar e baixar conteúdo malicioso”.

Desfazendo anos de conscientização anti-phishing e anti-engano

Um golpista com controle do domínio photos.zip, por exemplo, poderia explorar o hábito de décadas de pessoas arquivando um conjunto de imagens dentro de um arquivo zip e depois compartilhando-as em um e-mail ou nas redes sociais. Em vez de renderizar photos.zip como texto simples, o que aconteceria antes da mudança do Google, muitos sites e aplicativos agora os estão convertendo em um domínio clicável. Um usuário que pensa estar acessando um arquivo de fotos de alguém que conhece pode ser levado a um site criado por golpistas.

Os golpistas “poderiam configurá-lo facilmente para fornecer um download de arquivo zip sempre que alguém visitasse a página e incluir qualquer conteúdo que desejassem no arquivo zip, como malware”, disse Pargman.

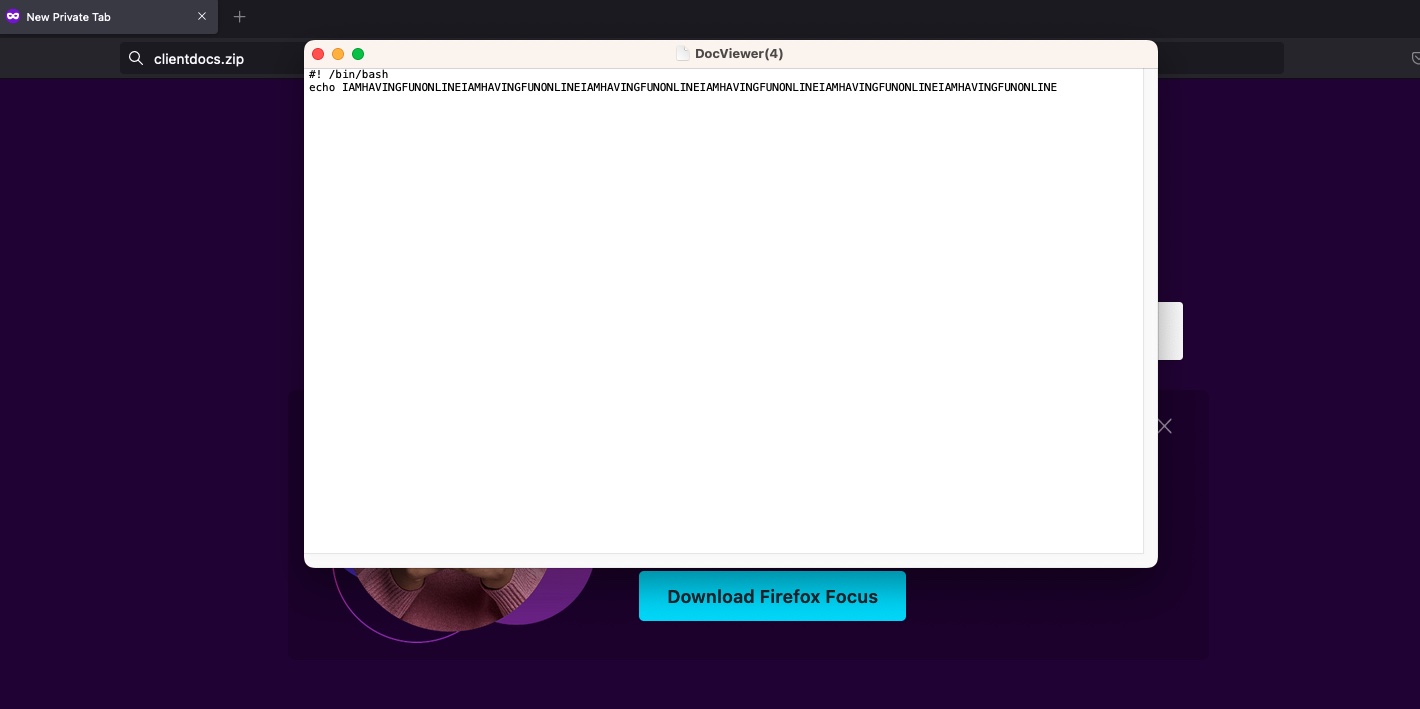

Vários sites recém-criados demonstram como pode ser esse truque de mão. Entre eles estão setup.zip e steaminstaller.zip, que usam nomes de domínio que geralmente se referem a convenções de nomenclatura para arquivos do instalador. Especialmente comovente é o clientdocs.zip, um site que baixa automaticamente um script bash que diz:

#! /bin/bash echo IAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINE

Não é difícil imaginar os agentes de ameaças usando essa técnica de maneiras que não sejam tão cômicas.

“A vantagem para o agente da ameaça é que ele nem precisou enviar as mensagens para induzir as vítimas em potencial a clicar no link – eles só tiveram que registrar o domínio, configurar o site para fornecer conteúdo malicioso e esperar passivamente por pessoas acidentalmente criem links para seu conteúdo”, escreveu Pargman. “Os links parecem muito mais confiáveis porque vêm no contexto de mensagens ou postagens de um remetente confiável.”

.