.

Imagens Getty

O Google reenviou discretamente a divulgação de uma vulnerabilidade crítica de execução de código que afeta milhares de aplicativos e estruturas de software individuais depois que seu envio anterior deixou os leitores com a impressão equivocada de que a ameaça afetava apenas o navegador Chrome.

A vulnerabilidade tem origem na biblioteca de códigos libwebp, que o Google criou em 2010 para renderizar imagens em webp, um formato então novo que resultava em arquivos até 26% menores em comparação com imagens PNG. Libwebp é incorporado em praticamente todos os aplicativos, sistemas operacionais ou outras bibliotecas de código que renderizam imagens webp, mais notavelmente a estrutura Electron usada no Chrome e muitos outros aplicativos executados em desktops e dispositivos móveis.

Duas semanas atrás, o Google emitiu um comunicado de segurança sobre o que disse ser um estouro de buffer de heap no WebP no Chrome. A descrição formal do Google, rastreada como CVE-2023-4863, definiu o fornecedor afetado como “Google” e o software afetado como “Chrome”, embora qualquer código que usasse libwebp fosse vulnerável. Os críticos alertaram que a falha do Google em observar que milhares de outros trechos de código também eram vulneráveis resultaria em atrasos desnecessários na correção da vulnerabilidade, o que permite que invasores executem código malicioso quando os usuários não fazem nada além de visualizar uma imagem webp armadilhada.

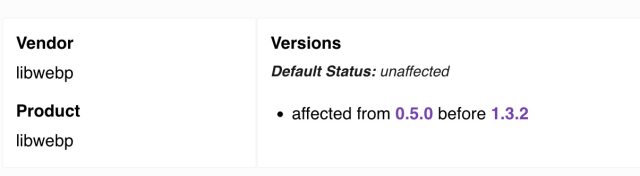

Na segunda-feira, o Google enviou uma nova divulgação rastreada como CVE-2023-5129. A nova entrada lista corretamente o libwebp como o fornecedor e o software afetados. Também aumenta a classificação de gravidade da vulnerabilidade, de 8,8 de 10 possíveis para 10.

A falta de completude no primeiro CVE atribuído pelo Google vai muito além de ser uma mera falha acadêmica. Mais de duas semanas após a vulnerabilidade ter sido descoberta, vários softwares permanecem sem correção. Os exemplos mais flagrantes são Microsoft Teams e Visual Studio Code.

A descrição da vulnerabilidade no novo envio do Google fornece consideravelmente mais detalhes. A descrição no envio antigo era:

O estouro de buffer de heap no WebP no Google Chrome antes de 116.0.5845.187 permitiu que um invasor remoto executasse uma gravação de memória fora dos limites por meio de uma página HTML criada. (Gravidade de segurança do Chromium: crítica)

A nova descrição é:

Com um arquivo sem perdas WebP especialmente criado, libwebp pode gravar dados fora dos limites do heap. A função ReadHuffmanCodes() aloca o buffer HuffmanCode com um tamanho que vem de uma matriz de tamanhos pré-computados: kTableSize. O valor color_cache_bits define qual tamanho usar. A matriz kTableSize leva em consideração apenas tamanhos para pesquisas de tabela de primeiro nível de 8 bits, mas não para pesquisas de tabela de segundo nível. libwebp permite códigos de até 15 bits (MAX_ALLOWED_CODE_LENGTH). Quando BuildHuffmanTable() tenta preencher as tabelas de segundo nível, ele pode gravar dados fora dos limites. A gravação OOB na matriz subdimensionada acontece em ReplicateValue.

Quer seja rastreado como CVE-2023-4863 ou CVE-2023-5129, a vulnerabilidade no libwebp é séria. Antes de usar aplicativos, os usuários devem garantir que as versões do Electron que usam são v22.3.24, v24.8.3 ou v25.8.1.

.