.

A Geração 3 Pokémon jogos Rubi, Safirae Esmeralda acontecem na região de Hoenn, que apresenta uma grande variedade de Pokémon fortes para lutar, capturar e treinar. Esses jogos são amados por suas histórias ricas, gráficos atualizados e os novos Pokémon que eles introduziram. Alguns dos melhores Pokémon em Pokémon Esmeralda e os outros jogos Hoenn ainda são titãs entre a lista do Pokédex hoje.

Limitar o melhor Pokémon Hoenn não é uma tarefa fácil, já que a geração 3 adicionou mais de 100 novos Pokémon de habilidades variadas ao Pokédex. Lendários e Míticos estão entre os mais fortes da região, juntando-se às fileiras dos Pokémon mais poderosos de todas as gerações. Se os jogadores estiverem procurando por criaturas mais acessíveis, no entanto, essas categorias raras devem ser excluídas da consideração. Certos Pokémon são mais poderosos do que o resto e são parte do motivo pelo qual tantos fãs amam a região de Hoenn.

10 Slaking

O total de estatísticas básicas de Slaking é maior do que o de pseudo-lendários e até mesmo alguns lendários e míticos. A única desvantagem é sua habilidade Truant, que permite que ele se mova apenas a cada dois turnos. Slaking não é um dos melhores Pokémon não lendários graças a essa habilidade, mas ainda assim, Slaking pode ser uma fera em combate. Tem uma estatística de HP extremamente alta, por isso pode sofrer uma quantidade imensa de dano antes de cair. Ele também tem uma estatística de ataque incrível, então quando pode se mover, pode devastar os oponentes. Como ás de Norman, Slaking é um dos membros mais temidos da equipe de qualquer líder de ginásio na região de Hoenn.

9 Swampert

O Swampert possui vários recursos que o tornam muito viável. Por um lado, a tipagem Water/Ground o deixa fraco apenas para Grass, mesmo que seja extremamente vulnerável a esse tipo. Ele também tem ótimas estatísticas de HP e Ataque. A maior desvantagem de usar Swampert é que ele tem apenas uma estatística de ataque especial decente, e todos os movimentos de água que aprende ao subir de nível são especiais. Swampert é volumoso, portanto, mesmo que demore um turno extra para nocautear um oponente com um movimento de água, ele deve ser capaz de lidar com a tarefa. É considerado um dos melhores Pokémon terrestres de tipo duplo na região de Hoenn, e essa reputação é merecida.

8 salamência

Como um dos dois Pokémon pseudo-lendários de Hoenn, Salamence tem um total de estatísticas base extremamente alto. Sua distribuição de estatísticas prioriza suas estatísticas ofensivas, tornando-o rápido e mortal. Mesmo que suas estatísticas defensivas sejam mais baixas, elas ainda não são ruins de forma alguma. Contanto que Ice não seja usado contra Salamence, muitas vezes é capaz de receber um dano decente. Ele também se beneficia por fazer parte do tipo dragão frequentemente dominado, dando-lhe acesso a alguns movimentos aterrorizantes. Seu tipo secundário de Voar não tem tantas opções de movimento, mas anula completamente os ataques terrestres, o que pode ser útil.

7 Walrein

Como o Pokémon ás de Glacia, membro da Elite Four, em Rubi, Safirae Esmeralda, Walrein é uma criatura intimidante para lutar. Embora seja lento, não precisa de uma estatística de alta velocidade para ser competitivo. Seu alto HP e estatísticas defensivas relativamente altas o tornam bastante volumoso, muitas vezes levando vários golpes para nocautear. Ele também possui estatísticas ofensivas decentes, permitindo que ele use os grandes movimentos que pode acessar para derrotar os oponentes. Enfrentar Walrein é uma das batalhas mais difíceis da Elite Four da história. Pokémon série porque pode suportar muitos ataques e retaliar com força.

6 Blaziken

O Fire/Fighting Blaziken foi o primeiro Pokémon a combinar esses dois tipos, e isso estabeleceu uma tendência que as gerações futuras continuariam. Como o tipo Fire/Fighting original, Blaziken combina incrivelmente bem com a combinação. Sua alta estatística de ataque permite que ele use poderosos ataques físicos de fogo e luta. Ele também tem uma ótima estatística de Ataque Especial e, embora isso não seja tão útil para movimentos do tipo Lutador, ele preenche algumas lacunas para movimentos do tipo Fogo, dando a Blaziken mais opções para usar na batalha. Esta criatura de tipo duplo merece seu status como um dos melhores Pokémon que a região de Hoenn tem a oferecer.

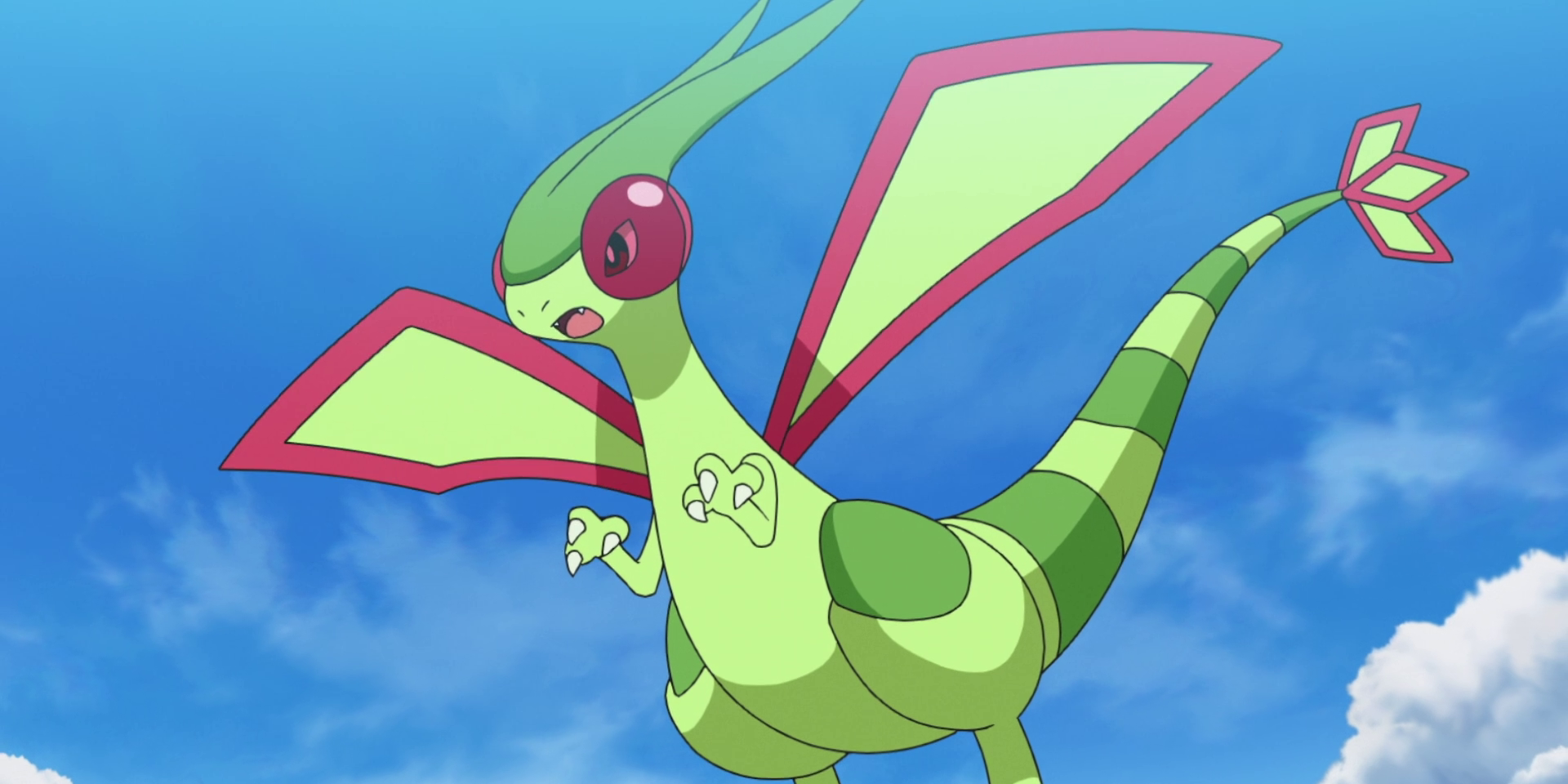

5 Flygon

Este Ground/Dragon Flygon é um dos Pokémon que mais merece uma Mega Evolução, mas também é poderoso como é atualmente. Sua distribuição de estatísticas é bastante uniforme, com valores mais altos colocados em seu ataque e velocidade. Com acesso a vários ataques físicos poderosos de solo e dragão, Flygon pode usar seus pontos fortes para derrotar seus inimigos. Sua maior fraqueza é o Gelo, ao qual tem uma vulnerabilidade extrema. Desde que evite os tipos de gelo, Flygon permanece confiante na batalha. Este popular Pocket Monster não só pode se manter, mas também dominar em muitos casos.

4 aggron

Com ótimo Ataque e Defesa absurdamente alta, Aggron é um dos Pokémon Físicos mais confiáveis da região de Hoenn. A desvantagem é que faltam algumas estatísticas especiais e, infelizmente, Aggron tem duas vulnerabilidades extremas. Ele pode lidar com isso, no entanto, se tiver a habilidade Sturdy, que o impede de ser nocauteado por um ataque quando está com HP total, e permite a Aggron a chance de contra-atacar com força destrutiva. Suas fraquezas podem ser intimidantes, mas contanto que Aggron comece a batalha com HP total, ele pode lidar com muitas situações.

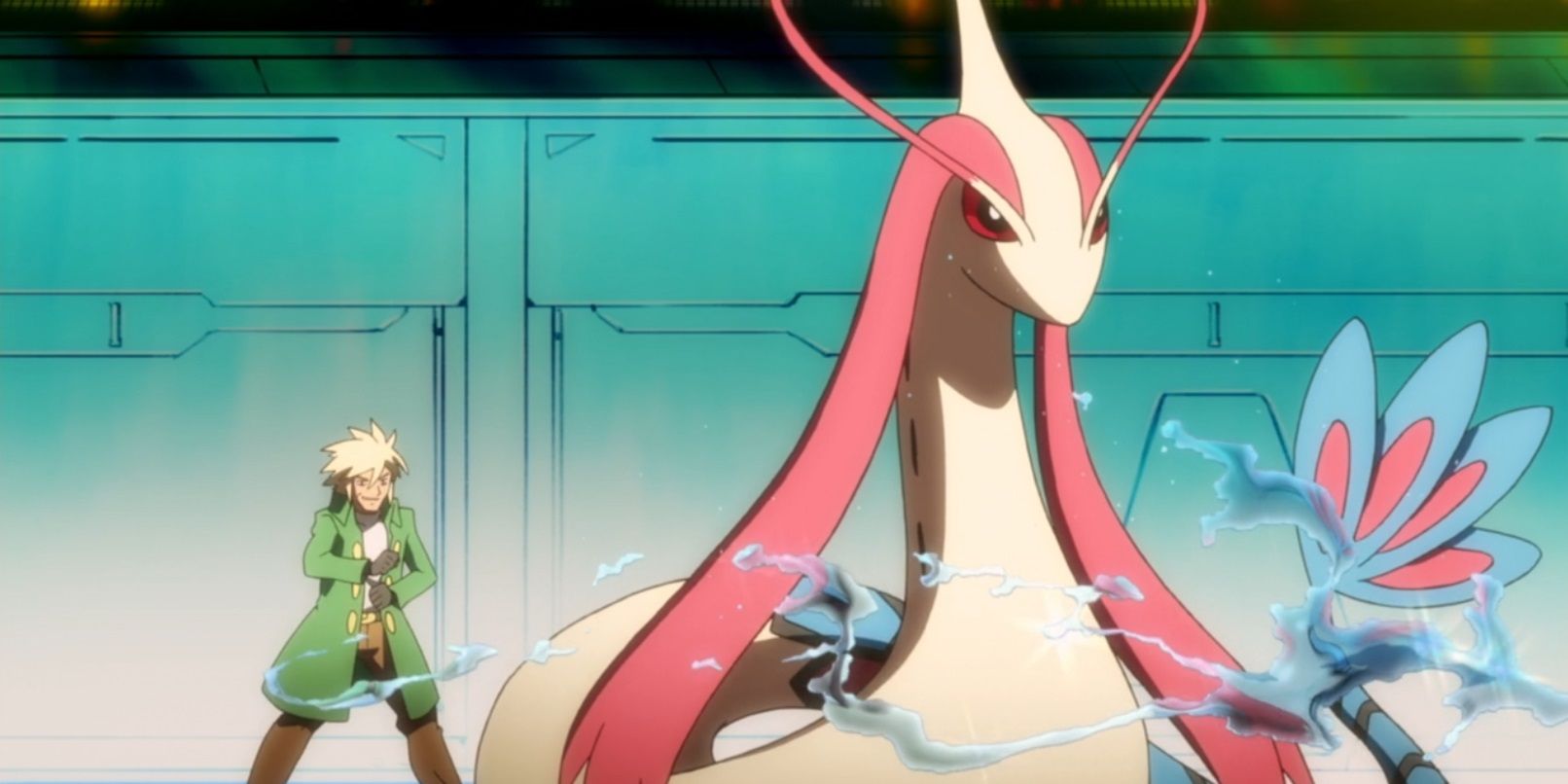

3 milótico

O Feebas da Geração 3 funciona como uma versão Hoenn complicada do Magikarp. É extremamente fraco, mas evolui para um poderoso Pokémon e recebe um buff significativo como o majestoso Milotic. Relativamente volumoso, Milotic pode suportar danos decentes e, com seu ataque especial razoavelmente alto, pode usar alguns ótimos movimentos especiais do tipo água, como Surf e Hydro Pump. Ele também tem duas ótimas opções de habilidade com Marvel Scale, que aumenta a Defesa quando Milotic recebe uma condição de status, e Competitive, que aumenta o Ataque Especial quando uma estatística é reduzida. Este Pokémon pode ser um inimigo imponente a enfrentar.

2 Sceptile

Sceptile é um Pokémon Hoenn do tipo Grass favorito dos fãs por vários motivos. Um deles é o seu papel de destaque no anime, no qual é talvez o melhor Pokémon de Ash da região de Hoenn. Outro motivo é sua força em batalha, pois embora o HP de Sceptile e as estatísticas defensivas o deixem vulnerável, sua velocidade e ataque especial ajudam a torná-lo viável. Atacar rapidamente é a especialidade de Sceptile, e com movimentos excepcionais de grama especial como Energy Ball, Giga Drain e Leaf Storm à sua disposição, este Pokémon raramente precisa temer a retaliação dos oponentes.

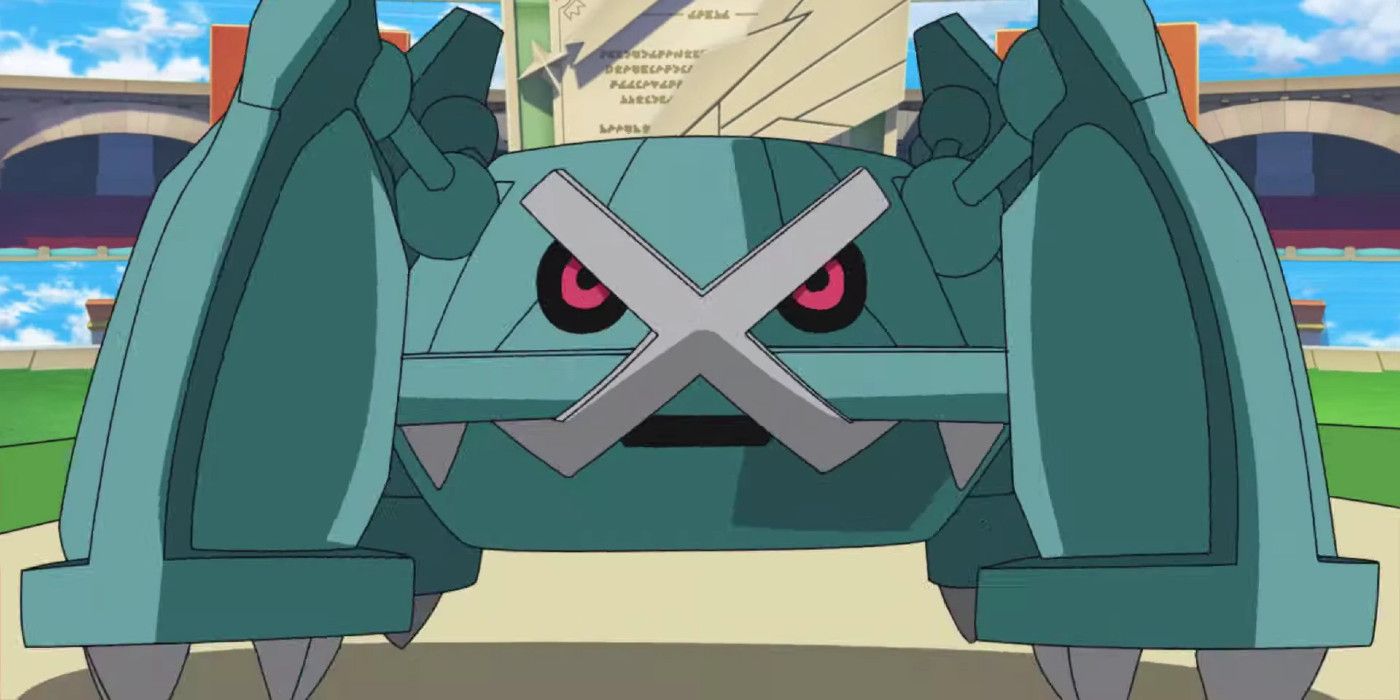

Como um poderoso Pokémon pseudo-lendário, Metagross tem um total de estatísticas base incrivelmente alto. É relativamente lento, mas compensa com suas estatísticas físicas estelares. Seus atributos Especiais, que são menores que os Físicos, ainda são bastante altos, dando-lhe mais opções de ataque e mais segurança defensiva. Seus movimentos mais conhecidos, Meteor Mash e Zen Headbutt, são ambos movimentos físicos, que podem destruir equipes adversárias usando a estatística de ataque extremamente alta de Metagross. Sendo o ás Pokémon do Rubi e Safira equipe do campeão Steven, Metagross faz jus ao seu importante status no Pokémon jogos e cria o melhor Pokémon Hoenn.

.