.

Trabalho em estreita colaboração com nossa equipe editorial aqui na DCK e frequentemente lançamos ideias sobre o que cobrir. Não é sempre que um assunto de conversa parte meu coração.

Ao discutir segurança no data center, frequentemente discutimos segurança física, portões, cercas e biometria. Também discutimos segurança cibernética, segmentação de infraestrutura, segurança de rede adequada e isolamento. Mas sempre me pergunto quantas pessoas aqui pegam essas pepitas de ouro da sabedoria e as aplicam.

Em uma postagem recente no DCK, mergulhei na segurança física porque, pela primeira vez, nosso relatório AFCOM State of the Data Center 2023 viu vários tipos de ameaças humanas físicas emergirem entre as cinco maiores ameaças contra infraestruturas críticas. Hoje, nos concentramos no que está no topo da lista: ransomware.

E vou te contar um segredinho. Não é o primeiro ano que o ransomware está no topo das paradas. Pelo sétimo ano consecutivo, e sem surpreender ninguém que esteja lendo isso, o ransomware atingiu o topo da lista. Lembre-se de que cada dispositivo conectado é um alvo no que diz respeito aos dados. Quando solicitados a indicar as cinco principais ameaças à segurança e à infraestrutura às suas empresas, os entrevistados foram muito mais propensos a mencionar o ransomware (52%), seguido pela perda de PII (39%) e ameaças humanas externas (39%).

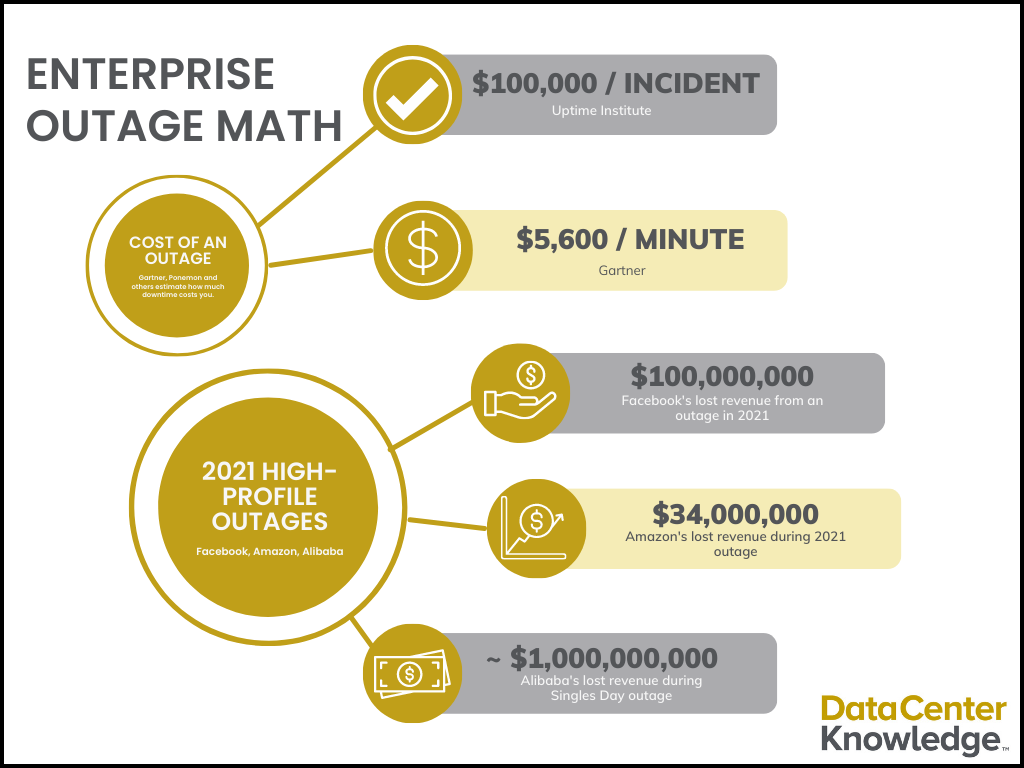

Todas essas ameaças à segurança podem criar tempo de inatividade. E isso rapidamente se torna caro. De acordo com o Uptime Institute Análise de interrupção de 2022, as consequências e o custo do tempo de inatividade estão piorando, com 60% das falhas resultando agora em pelo menos US$ 100.000 em perdas totais. Eles também descobriram que, quando ocorrem interrupções significativas, mais de 85% dos incidentes resultam de falhas no cumprimento dos procedimentos ou falhas nos próprios processos.

Mas o que acontece quando não é apenas tempo de inatividade? O que acontece se um ataque de ransomware custar tudo?

Depois de um ataque devastador de ransomware, foi exatamente isso que aconteceu com um provedor de nuvem dinamarquês.

O ataque de criptografia de ransomware que custou tudo à CloudNordic

Na noite de sexta-feira, 18 de agosto, a CloudNordic foi forçada a enviar uma carta comovente a todos os seus clientes. O que esses clientes perderam?

“Tudo”, CloudNordic escreveu em seu site. “Uma invasão paralisou completamente a CloudNordic e também atingiu duramente nossos clientes.” A empresa assumiu uma postura linha-dura e recusou-se a atender às exigências criminais de resgate. No entanto, houve consequências. “Infelizmente, revelou-se impossível recuperar mais dados e a maioria dos nossos clientes perdeu todos os dados connosco. Isto aplica-se a todas as pessoas com quem não contactámos neste momento.”

Como isso aconteceu?

Na postagem no CloudNordic’s local na rede Internettraduzido do dinamarquês, a organização declarou: “Os invasores conseguiram criptografar os discos de todos os servidores, bem como o sistema de backup primário e secundário, fazendo com que todas as máquinas travassem e perdemos o acesso a todos os dados.”

Embora não esteja claro exatamente como o ataque de ransomware aconteceu, a empresa afirmou que ele foi amplificado pela movimentação de sistemas infectados de um data center para outro que estava “infelizmente conectado para acessar nossa rede interna que é usada para gerenciar todos os nossos servidores”. Infelizmente, CloudNordic não sabia que havia um sistema infectado.

“Apesar de as máquinas movidas estarem protegidas por firewall e antivírus, algumas das máquinas foram infectadas antes da mudança, com uma infecção que não havia sido usada ativamente no data center anterior, e não tínhamos conhecimento de que havia foi uma infecção”, escreveu a empresa.

A partir daí, através da rede interna da CloudNordic, “os invasores obtiveram acesso aos sistemas de administração central e aos sistemas de backup”.

Os clientes da Azero também foram impactados após um período idêntico perceber apareceu em seu site. CloudNordic e Azero são propriedade da mesma organização dinamarquesa, Certiqa Holdings. Curiosamente, eles também possuem a Netquest, um provedor de inteligência sobre ameaças para empresas de telecomunicações e governos.

A partir desta postagem, CloudNordic e Azero estão fazendo o possível para reconstruir, do zero, sites, sistemas de e-mail e outros sistemas críticos dos clientes, tudo sem dados do cliente.

“Este é outro exemplo de gangues cibernéticas que se concentram estrategicamente em alvos de alto valor, como MSPs, onde podem usar a exfiltração de dados para extorquir várias organizações ao mesmo tempo e aumentar as chances de pagamento de resgate”, disse Darren Wiliams, CEO e fundador da BlackFog. “Isso significa que as consequências do ataque provavelmente se desenvolverão durante um período prolongado, semelhante aos ataques MOVEit. A exfiltração de dados é uma tática predominante, com mais de 89% de todos os ataques envolvendo agora alguma forma de exfiltração de dados. não são mais suficientes para lidar com esses ataques modernos e sofisticados. Infelizmente, será necessário um desastre como este para forçar as empresas a reconhecer a necessidade de abordagens preventivas e abordagens anti-exfiltração de dados.”

Falaremos sobre como é essa prevenção em um minuto. O único lado bom aqui é que, embora grandes quantidades de dados tenham sido criptografadas e efetivamente inutilizadas, não houve sinais de que esses dados tenham sido copiados ou movidos para fora do ecossistema.

Chegando a um data center perto de você… ransomware

A ideia aqui não é afastá-lo do seu provedor de nuvem ou data center. No entanto, os data centers e os provedores de colocation precisam examinar seus sistemas para garantir que algo assim nunca aconteça.

O desafio é que os data centers são alvos importantes. Em 2019, CyrusOne confirmou que havia sofrido um ataque de ransomware. Embora o ataque tenha sido limitado a empresas de serviços gerenciados em um único data center em Nova York, seis clientes foram impactados.

“Ao descobrir o incidente, a CyrusOne iniciou seus protocolos de resposta e continuidade para determinar o que ocorreu, restaurar sistemas e notificar as autoridades legais apropriadas”, disse CyrusOne em um comunicado. declaração.

De acordo com um relatório de ZDNeto ataque de ransomware foi causado por uma versão do ransomware REvil, também conhecido como Sodinokibi.

Cerca de um ano depois do CyrusOne, a Equinix divulgou um ataque de ransomware contra seus sistemas. A empresa não ofereceu detalhes sobre o incidente do ransomware. Computador bipando afirma ter recebido uma cópia da nota de resgate da Equinix. Segundo o site de notícias, a nota incluía uma captura de tela de pastas com os arquivos criptografados. Os nomes das pastas indicam que elas contêm muitos dados confidenciais, como informações financeiras, jurídicas e de folha de pagamento.

A boa notícia aqui é que os sistemas dos clientes não foram afetados, conforme declarado em um relatório da Equinix postagem no blog:

“A Equinix está atualmente investigando um incidente de segurança que detectamos que envolve ransomware em alguns de nossos sistemas internos. Nossas equipes tomaram medidas imediatas e decisivas para resolver o incidente, notificaram as autoridades e continuam investigando. Nossos data centers e nossas ofertas de serviços, incluindo serviços gerenciados, permanecem totalmente operacionais e o incidente não afetou nossa capacidade de oferecer suporte aos nossos clientes.”

Uma pitada de prevenção contra ransomware pode ajudar muito

À medida que os invasores se tornam mais ousados, eles irão atrás de mais alvos. Os data centers representam grandes pontos de ataque porque há muitos clientes que um invasor pode perseguir.

Muitas tendências de segurança apontam para um vetor de ataque simples, mas eficaz. Menos de 10% dos ataques bem-sucedidos na nossa indústria exploram falhas técnicas. Esses tipos de ataques são muito direcionados a sistemas defeituosos. Os outros 90% começam com ataques mais leves, como o spear-phishing, em que aparecem e-mails de um remetente confiável, convencendo o destinatário a revelar informações confidenciais. E com a IA, esses ataques são muito mais contextuais e difíceis de detectar.

Para se proteger contra ransomware, os especialistas recomendam que os gerentes de segurança de data centers tenham os fundamentos em vigor: controles de acesso, proteção de endpoint, patches automatizados e outros elementos básicos de higiene de segurança. Na minha experiência, garantir regras e segmentação de rede adequadas pode ajudar muito na mitigação de riscos. A salvaguarda fundamental adicional? Treinamento de conscientização. Com mais de 90% das ameaças chegando pelas caixas de entrada, os usuários devem ser muito mais cautelosos com aquilo em que clicam. As principais organizações realmente testam seus usuários, aproveitando simulações de spearphishing para garantir que sua força de trabalho saiba a diferença entre ataques maliciosos e fontes confiáveis.

Além disso, os data centers devem verificar novamente se estão adequadamente segurados. A boa notícia é que está cada vez mais fácil ter seguro. Num post recente aqui no DCK, aprendemos que o mercado de seguros cibernéticos, atingido por uma onda de ataques de ransomware da era pandêmica, está de volta. Os aumentos de preços estão a moderar-se, estão a surgir novos transportadores e novas fontes de capital e as empresas podem pagar melhor a cobertura.

Os preços do seguro cibernético aumentaram 10% em relação ao ano anterior, em janeiro, uma fração do Aumento anual de 110% relatado no primeiro trimestre de 2022, mostram dados preliminares da corretora de seguros Marsh McLennan. Se essas tendências continuarem, os preços poderão cair, disse Tom Reagan, líder da prática cibernética da Marsh.

A proteção contra ransomware continuará no topo da lista

Os riscos representados pelos cibercriminosos ainda são enormes. Os ataques de ransomware contra organizações industriais aumentaram 87% em 2022 em relação ao ano anterior, enquanto o Departamento do Tesouro dos EUA disse que as instituições financeiras sinalizaram quase US$ 1,2 bilhão em prováveis pagamentos relacionados a ransomware em 2021. Violações recentes de alto perfil na empresa de serviços financeiros ION Trading UK e um grande data center asiático enfatizou o grave risco representado pelos hackers.

“De todos os riscos que os operadores de data centers e de infraestrutura de TI enfrentam, poucos chegam perto das consequências debilitantes de um ataque de ransomware eficaz”, disse Alan Howard, analista principal da Omdia. “É impressionante que tantas empresas estejam preparadas para aprender da maneira mais difícil como mitigar os principais fatores de risco que enfrentam, apesar das conhecidas histórias de terror. Espero que o júri se pronuncie por algum tempo sobre o futuro da CloudNordic”, disse Howard.

O objetivo deste post não é assustar você. No entanto, se você é um líder em infraestrutura, aproveite este momento para refletir sobre seus sistemas de segurança e práticas recomendadas. Se um sistema ou carga de trabalho for movido de um data center para outro, você tem certeza sobre a integridade desse sistema? Quem teve acesso a isso? Como foi transferido?

A ideia de confiança zero, onde você não confia em nada e valida tudo, ajuda a remover ameaças de operações muitas vezes mundanas. Finalmente, e muito importante, seus usuários devem ter uma responsabilidade compartilhada em relação à segurança. A confiança leva muito tempo para ser conquistada, mas pode ser perdida em segundos em um desses ataques. Os princípios básicos de segurança podem ajudar muito. Nunca seja complacente com auditorias de segurança e práticas recomendadas à medida que sua pegada de dados aumenta. Caso contrário, um único ataque de ransomware poderá custar-lhe tudo.

.