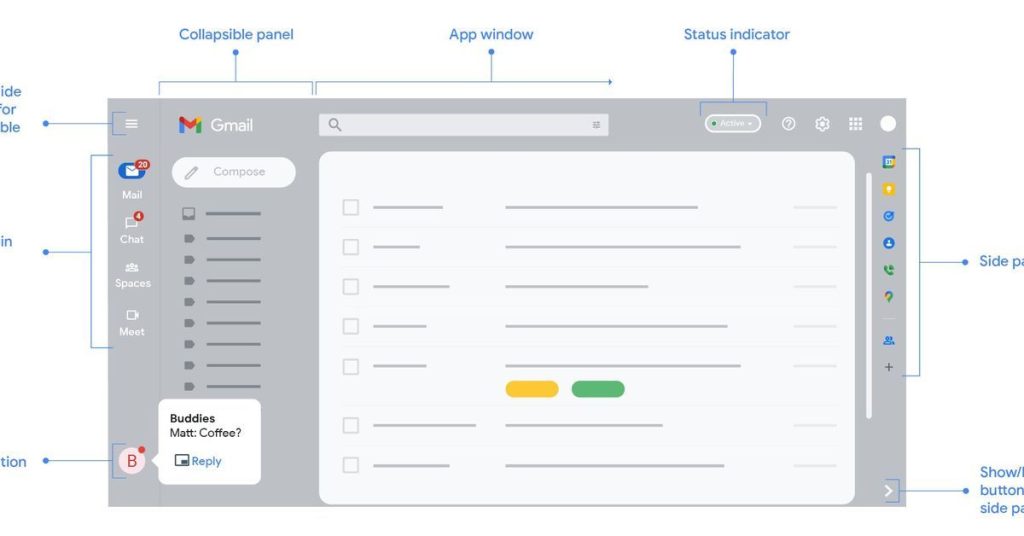

Acompanhamos o progresso da atualização da interface do Google para o Gmail desde fevereiro e, conforme prometido, a empresa diz que agora está disponível para todos os usuários do Gmail. O retrabalho aproxima o Meet, o Chat e o Spaces como parte da experiência geral e inclui elementos do Material Design 3 do Google.

Não para por aí e diz que, ainda este ano, deve ver melhorias no Gmail para usuários de tablets, melhor suporte a emojis e mais recursos de acessibilidade, entre outras atualizações.

Imagem: Google

No canto superior direito, clique em

Em Configurações rápidas, clique em Volte para a visualização original do Gmail

A interface do usuário atualizada move os botões Mail, Meet, Spaces e Chat em uma lista na parte superior do trilho esquerdo, em vez de mostrar várias conversas de cada um em uma lista. Eles ainda são facilmente acessíveis sem ter tudo na tela de uma só vez, e você pode pular rapidamente para uma conversa em qualquer seção, pois uma lista será exibida quando você passar o mouse sobre o ícone.

As alterações fazem parte da nova estratégia geral do Google abordagem para o pacote Workspace (incluindo Documentos, Planilhas etc.) que deveria fornecer um estilo mais unificado e novos recursos baseados em IA, como as melhorias de pesquisa do Gmail que acabaram de ser anunciadas.