.

Uma nova variedade de malware macOS de hackers patrocinados pelo estado norte-coreano foi descoberta à solta.

Apelidado de “ObjCShellz” pelos pesquisadores da Jamf, o malware é considerado uma carga útil de estágio posterior na campanha de vários estágios do RustBucket visando organizações do setor de serviços financeiros.

… anos atrás, o invasor tinha boas chances de que sua vítima estivesse executando um computador Windows, [but] muitos usuários que possuem criptomoedas e realizam trabalhos de desenvolvimento em projetos relacionados a criptografia poderiam facilmente estar executando um Mac

Embora a escala ou o sucesso da campanha de malware não sejam compreendidos atualmente, Jaron Bradley, diretor do Jamf Threat Labs, destacou Strong The One que o grupo por trás do malware foi enorme sucesso no passado.

Esse grupo é o BlueNoroff, também conhecido como APT38, TA444, que se acredita ser um subgrupo com foco em finanças da operação cibernética ofensiva Lazarus da Coreia do Norte.

A atribuição do grupo à família de malware RustBucket foi feita por inúmeras empresas de segurança cibernética, como Ponto de prova, Tendência Microe Kaspersky depois de reunir evidências e semelhanças de seus numerosos ataques no passado.

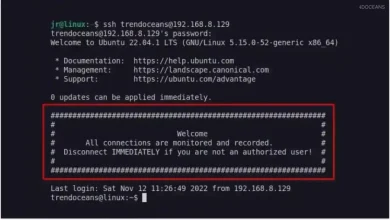

O malware em si é “simples”, disse Jamf. Escrito em Objective-C, seu objetivo principal é oferecer aos invasores recursos de shell remoto enviados a ele a partir de um servidor controlado pelo invasor.

Ele se comunica com o URL swissborg.blog – que pega carona no nome de domínio de uma troca legítima de criptomoedas. Foi previamente identificado como associado ao crime cibernético, mas o binário universal Mach-O ainda não havia sido detectado pelo VirusTotal quando a pesquisa foi realizada.

A técnica de usar um domínio semelhante em nome a uma troca de criptografia foi usada em estágios anteriores da campanha de malware RustBucket macOS no início deste ano, observou Jamf. A investigação inicial dos pesquisadores sobre o RustBucket foi publicada pouco antes de a imitação do domínio SwissBorg ser registrada em 31 de maio.

RustBucket é uma família de diferentes tipos de malware que foram gradualmente descobertos ao longo dos últimos seis meses por vários pesquisadores de segurança.

Uma abordagem em vários estágios para a entrega de malware, combinada com o desenvolvimento contínuo de novas cepas, é normalmente adotada por invasores que desejam impedir a análise de seu código, ou pelo menos torná-la mais difícil.

“A reutilização de malware geralmente é uma boa maneira de ser detectado”, disse Bradley. “O desenvolvimento de novos malwares aumenta as chances de o invasor permanecer oculto. Isso garante que os fornecedores de antivírus não serão capazes de detectar o malware com base em indicadores usados anteriormente.

“Além disso, às vezes um malware mais simplista, como o malware usado aqui, também pode ser tudo o que o invasor precisa.”

Quanto à razão por trás do desenvolvimento de malware para macOS quando o Windows ainda tem uma participação dominante no mercado de sistemas operacionaisBradley disse “só temos suposições”.

“Ao contrário de algumas campanhas de malware em que um Engenharia social tentativa pode ser realizada em um grande número de indivíduos em uma empresa, esses atores têm como alvo usuários específicos que eles suspeitam que terão acesso à criptomoeda”, disse ele.

“Embora anos atrás, o invasor tivesse boas chances de que sua vítima estivesse executando um computador Windows, muitos usuários que possuem criptomoeda e realizam trabalho de desenvolvimento em projetos relacionados à criptografia poderiam facilmente estar executando um Mac. Se o invasor não estiver equipado para lidar com um Usuários de Mac, eles podem estar perdendo uma grande oportunidade no que diz respeito ao valor total que pode ser roubado.”

Como funciona a família de malware RustBucket

O primeiro estágio do RustBucket requer uma forte engenharia social para iniciar o ataque. É um AppleScript que se disfarça como um aplicativo visualizador de PDF, que Jamf disse que provavelmente não será executado sem que o usuário ignore manualmente uma verificação do Apple Gatekeeper.

Os invasores aqui tentam convencer a vítima de que precisam de seu visualizador de PDF específico para visualizar um documento ‘sensível’ enviado a eles, mas na verdade ele atua apenas como um conta-gotas para baixar o segundo estágio da campanha, que também é um aplicativo disfarçado como um visualizador de PDF idêntico.

O visualizador de PDF número dois não está escrito em AppleScript, mas sim em Objetivo-Ce usando a estrutura PDFKit da Apple, ele funciona como um aplicativo visualizador de PDF legítimo.

Este aplicativo é o segundo estágio do malware, mas seus recursos só são desbloqueados quando é usado para abrir um PDF malicioso, como um cadeado e chave. Se o PDF malicioso for aberto no aplicativo Finder da Apple, por exemplo, o PDF exibirá apenas uma página solicitando que o alvo o abra no aplicativo malicioso, que pretende funcionar apenas para documentos internos da empresa.

Depois que o aplicativo lê o PDF malicioso, ele procura um bloco específico de dados que, se encontrado, fará com que o aplicativo gere um novo PDF aparentemente legítimo de nove páginas, fazendo parecer que o aplicativo era realmente necessário para abrir o arquivo .

A conclusão desse processo desencadeia o estabelecimento da infraestrutura C2 dos invasores, por meio da qual cargas adicionais podem ser baixadas, após a recuperação das informações da máquina da vítima e da versão do sistema operacional.

“Essa técnica de visualização de PDF usada pelo invasor é inteligente”, disse Jamf. “Neste ponto, para realizar a análise, não precisamos apenas do malware de estágio dois, mas também do arquivo PDF correto que funciona como uma chave para executar o código malicioso dentro do aplicativo”.

A partir daí, as cargas do estágio três são baixadas e executadas. Existem dois identificados atualmente, um por Jamf e outro por Elástico em junho – ambos estão escritos em Ferrugem.

Jamf disse que ObjCShellz é considerado uma carga útil de estágio posterior nesta cadeia de ataque, cuja extensão total não está determinada atualmente.

A análise do SentinelOne sugere que existem duas cargas úteis de estágio três conhecidas pelos pesquisadores, a mais recente das quais tem capacidades de persistência.

Também observou em seu escrever que estava ciente de um malware de estágio seguinte, além do estágio três, mas não conseguiu obter uma amostra dele. Não está claro se o próximo estágio foi o ObjCShellz ou outra cepa que ainda não foi analisada. ®

.