.

O infame botnet Mirai foi descoberto por pesquisadores que dizem que ele está funcionando novamente, desta vez com um “arsenal de explorações agressivamente atualizado”.

É a primeira grande atualização da variante IZ1H9 Mirai em meses e chega reforçado com ferramentas para invadir dispositivos da D-Link e Zyxel, entre outros.

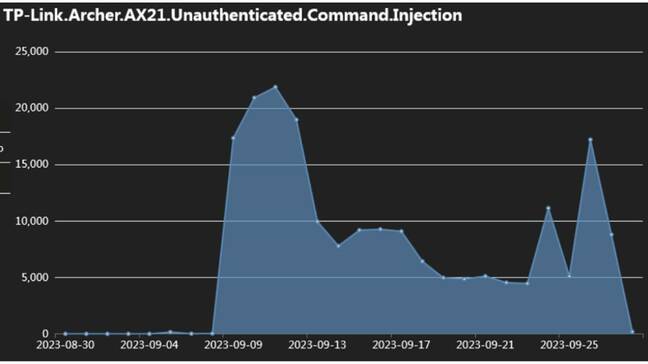

Pesquisadores do FortiGuard Labs, uma equipe do fornecedor de segurança Fortinet, disseram ter detectado um pico de atividade em setembro, com alguns dispositivos enfrentando dezenas de milhares de tentativas de invasões todos os dias.

“Isso destaca a capacidade da campanha de infectar dispositivos vulneráveis e expandir drasticamente sua botnet através da rápida utilização de código de exploração lançado recentemente, que abrange numerosos CVEs”, disseram os pesquisadores. disse.

A ameaça apresentada pela última onda de atividade Mirai recebeu uma classificação de gravidade “crítica” pelo FortiGuard Labs devido à escala das tentativas e ao potencial de controle remoto dos dispositivos baseados em Linux afetados.

Capacidades para explorar quatro vulnerabilidades diferentes da D-Link, datadas entre 2015 e 2021, foram adicionadas ao Mirai. Todos os quatro possuem classificações de gravidade CVSS quase máximas de 9,8 e, embora idealmente já devessem ter sido corrigidos devido à sua idade, existe apatia dos patches em todo o setor e a gravidade dos problemas destaca a ameaça.

A exploração ativa do CVE-2016-20017, uma das quatro vulnerabilidades D-Link que Mirai pode usar agora, foi detectada pela Microsoft recentemente, no ano passado, em um Campanha Zerobot. Ataques bem-sucedidos podem permitir que invasores injetem comandos remotamente usando uma solicitação especialmente criada.

Onze vulnerabilidades, todas de 2021, também foram adicionadas, facilitando explorações do software Sunhillo SureLine (versão 8.7.0.1.1 e anterior), dos produtos de gerenciamento de vídeo da Geutebruck e do Yealink Device Management 3.6.0.20.

Imagem cortesia de Fortinet

As duas vulnerabilidades mais recentes foram de 2023 e possuem classificações de gravidade de 8,8 CVSS. O primeiro, CVE-2023-1389, afeta os roteadores TP-Link Archer AX21 e CVE-2023-23295 afeta o ponto de acesso sem fio industrial Korenix JetWave.

Doze falhas de 2022 agora podem ser exploradas pela Mirai para invadir roteadores TOTOLINK, e os pesquisadores identificaram uma carga útil com um propósito misterioso.

“Uma vulnerabilidade semelhante afeta o roteador Prolink PRC2402M, mas faltam alguns parâmetros para conseguir a execução remota de código”, disseram os pesquisadores.

“Não está claro se a campanha IZ1H9 utilizou indevidamente esta carga útil ou se pretendia atingir outros dispositivos.”

Laboratórios FortiGuard disseram Strong The One que não foi capaz de determinar quantos ataques foram bem-sucedidos – sua telemetria mostra apenas o número de ataques que geraram alertas.

“Devido à natureza da nossa telemetria, não podemos dizer nada sobre ataques bem-sucedidos porque isso significaria que nossos dispositivos não detectaram o ataque. Como temos detecções para esses ataques, qualquer ataque bem-sucedido precisaria seguir outro caminho onde houvesse não há FortiGates.”

O malware Mirai apareceu anos atrás e ganhou fama em 2016, depois que o botnet que ele criou, conhecido como “botnet Mirai”, foi responsabilizado pelo que se acreditava na época ser o maior ataque DDoS já gravado.

Desde então, tentativas de interromper a botnet foram feitas repetidamente, mas acabaram falhando. Depois que seus criadores foram capturados pelas autoridades, os cibercriminosos criaram variantes do botnet como o IZ1H9, auxiliados pelo código-fonte aberto do Mirai.

Com o tempo, a Mirai evoluiu de tecnologia voltada para o consumidor para dispositivos IoT corporativos baseados em Linux para ampliar seus recursos e alcance.

Apesar da longevidade do Mirai, desde o seu ataque que ganhou as manchetes em 2016, não conseguiu causar um impacto igualmente significativo no espaço do crime cibernético desde então. ®

.