.

Resumo

-

O filme Mansão Assombrada da Disney de 2023 permanece fiel ao passeio da Disneylândia, replicando elementos-chave, como a cena da cadeira e as salas de passeio notáveis.

-

Apesar de receber críticas mistas dos críticos, o filme conseguiu encontrar uma base de fãs dedicada no Disney+ devido ao seu design de produção envolvente e semelhança com o passeio.

-

O filme dá vida aos icônicos fantasmas da Haunted Mansion na tela, ao mesmo tempo em que incorpora citações reconhecíveis e adapta cenas memoráveis como a bola fantasma e o susto do salto do corvo.

Aviso: este artigo contém spoilers de Haunted Mansion!Mansão Mal Assombrada acaba de ser lançado e é muito mais fiel ao passeio da Disneylândia do que o primeiro filme. A Disney tentou adaptar o passeio popular duas vezes agora, sendo a primeira o filme de 2003 com o mesmo nome, estrelado por Eddie Murphy. A versão de Murphy não foi um sucesso de crítica e nunca encontrou uma grande base de fãs após seu baixo desempenho nas bilheterias. Agora, a Disney reiniciou a série de uma maneira muito diferente, e a comédia assustadora familiar de 2023 apresenta um elenco impressionante, incluindo Danny DeVito, Tiffany Hadish, Jamie Lee Curtis, Owen Wilson e muitos mais.

Infelizmente, isso não foi suficiente para salvar o filme de ser criticado pela crítica, já que Mansão Assombrada A pontuação do Rotten Tomatoes é de 40% “podre”. No entanto, ao contrário do filme de 2003, o de 2023 Mansão Mal Assombrada pode acabar tendo uma enorme base de fãs. Embora o filme vá lutar nas bilheterias devido a toda a competição atual, Mansão Mal Assombrada poderia encontrar seu público no Disney+, especialmente porque o filme é surpreendentemente fiel ao passeio. A equipe de design de produção se esforçou ao máximo para replicar os elementos do passeio e torná-lo imersivo (via Casa Linda), e eles conseguiram.

8 A cena da cadeira da mansão assombrada replica o passeio da Disneylândia

na Disneylândia Mansão Mal Assombrada atração, os convidados sentam-se em cadeiras, também conhecidas como Doom Buggies, que os conduzem pela mansão. O filme de 2023 fez uma referência hilária às cadeiras, embora o filme tenha visto cadeiras conduzindo os personagens para fora da mansão em vez de fazer um tour. em 2023 Mansão Mal Assombrada, as poltronas velhas e empoeiradas da mansão têm vontade própria, enquanto empurram os personagens e os levam para fora da mansão, eventualmente jogando-os na lama do lado de fora do portão. Harriet (Tiffany Hadish) e o professor Bruce Davis (Danny DeVito) foram vítimas das cadeiras, e é uma referência inteligente e sutil ao passeio no parque temático.

7 A casa da mansão assombrada inclui salas de passeio notáveis

Mansão Mal Assombrada tinha um orçamento de US $ 150 milhões e, embora isso pareça muito para um filme isolado de Halloween que se passa principalmente em uma casa, está claro para onde foi esse orçamento. Não apenas a mansão em si tem uma semelhança chocante com o passeio do parque temático, mas também é difícil dizer as diferenças entre os corredores e quartos do passeio e os do filme. Mais notavelmente, uma grande sequência de ação ocorre em uma sala que se estende verticalmente, onde as molduras dos retratos se alongam. Esta sala é levantada diretamente da mansão do passeio da Disney, pois é a sala de espera em que os visitantes da Disneylândia ficam antes de irem para o passeio real.

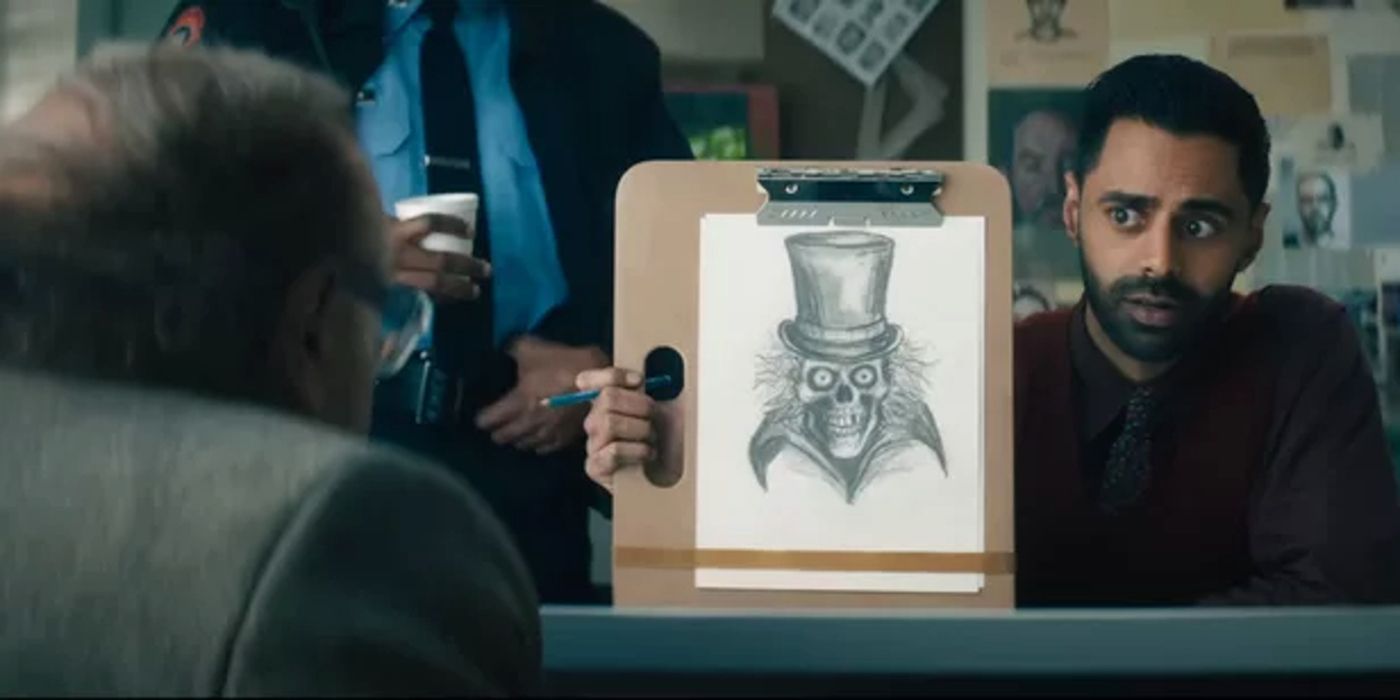

6 Mansão assombrada inclui vários fantasmas reconhecíveis

Existem tantos fantasmas icônicos da Haunted Mansion, e a adaptação do filme faz um trabalho incrível ao dar vida à maioria deles na tela. Mansão Mal AssombradaO elenco de personagens inclui a noiva que matou todos os seus maridos e, exatamente como na atração do parque temático, o filme apresenta retratos da Noiva e de seus maridos com suas cabeças desaparecendo. Jared Leto interpreta o Hatbox Ghost, que aparece apenas brevemente durante o passeio, mas é o principal antagonista do novo filme. Além disso, Jamie Lee Curtis interpreta Madame Leota, uma cabeça sem corpo que aparece em uma bola de cristal. Leota é uma das primeiras aparições na atração.

5 Citações do Disneyland Ride são reutilizadas na mansão assombrada

Não há dúvida de que Haunted Mansion (2023) corrige os erros da versão de Eddie Murphy por estar mais conectado à amada atração da Disneylândia. 2023 Mansão Mal Assombrada se parece tanto com o passeio que o filme até pega emprestadas as citações icônicas do passeio. Mansão Mal Assombrada levanta citações ditas pelos fantasmas do passeio, o Ghost Host e Madame Leota, principalmente quando Leota afirma: “Creepies e rastejantes, sapos em uma lagoa, que haja música de regiões além!” ou The Ghost Host afirma, “Na verdade, temos 999 lugares felizes aqui. Mas há espaço para 1.000. Quaisquer voluntários?“, que é um ponto importante da trama do filme.

4 Haunted Mansion adapta a Ghost Ball de The Ride

Uma das partes mais impressionantes do passeio Haunted Mansion Disneyland é quando os visitantes são levados ao longo do mezanino da mansão com vista para o grande salão. Hologramas de casais fantasmas coloridos podem ser vistos valsando, e alguns até pendurados nos lustres. Este momento espetacular acontece no final de 2023 Mansão Mal Assombrada quando Gabbie (Rosario Dawson) faz amizade com os fantasmas e organiza uma festa de Halloween. No entanto, o filme é criativo na adaptação da cena. Em vez de música que seria usada para valsa, a música é muito mais funk jazz de Nova Orleans.

3 Mansão assombrada transforma o corvo icônico do passeio em um susto

Mansão Mal Assombrada é adequado para crianças, mas uma das maiores críticas do novo filme é que ele carece de sustos genuínos. No entanto, o maior susto do filme entrega totalmente, e é tão inesperado, apesar de fazer parte do Mansão Mal Assombrada passeio de parque temático. Durante o passeio, um corvo de olhos brilhantes pode ser visto sentado imóvel em uma árvore e, em outro ponto, em uma cadeira dentro da mansão. Durante um momento de silêncio em Mansão Mal Assombrada, o corvo na cadeira inesperadamente ganha vida e voa para longe, quase causando um ataque cardíaco a Bruce. Bruce ainda aponta que pensou que o corvo era falso.

2 Mansão assombrada usa outros acessórios diversos do passeio

O passeio Haunted Mansion está repleto de pequenos adereços diversos, e o filme de 2023 consegue utilizar quase todos eles de forma impressionante. As referências nem são simples ovos de Páscoa, mas a maioria deles recebe seus próprios momentos de destaque, como os cavaleiros em movimento, as pinturas assustadoras, o relógio de 13 horas ou as estátuas de cabeça falante. Os personagens até seguem o castiçal levitando, o que dificilmente é uma parte memorável do passeio. Embora as diversas partes da mansão possam ser as partes do filme mais fáceis de ignorar, são os detalhes mais sutis como esses que tornam a adaptação fiel tão impressionante.

1 O enredo da Haunted Mansion é baseado no truque final do The Ride

O final do passeio Haunted Mansion mostra os carrinhos da destruição levando os visitantes da atração através de um corredor de espelhos que exibe ghouls se prendendo aos convidados. Uma narração diz aos visitantes que, assim que saírem da mansão, serão assombrados por esses fantasmas para sempre, e esse é o catalisador para Mansão Mal Assombradade narrativa. Quando os personagens pisam na Mansão Assombrada no filme, os fantasmas se conectam aos personagens e os assombram, forçando Ben (LaKeith Stanfield) e o Padre Kent (Owen Wilson) a retornar à mansão para tentar entender por que tal coisa está acontecendo.

.