.

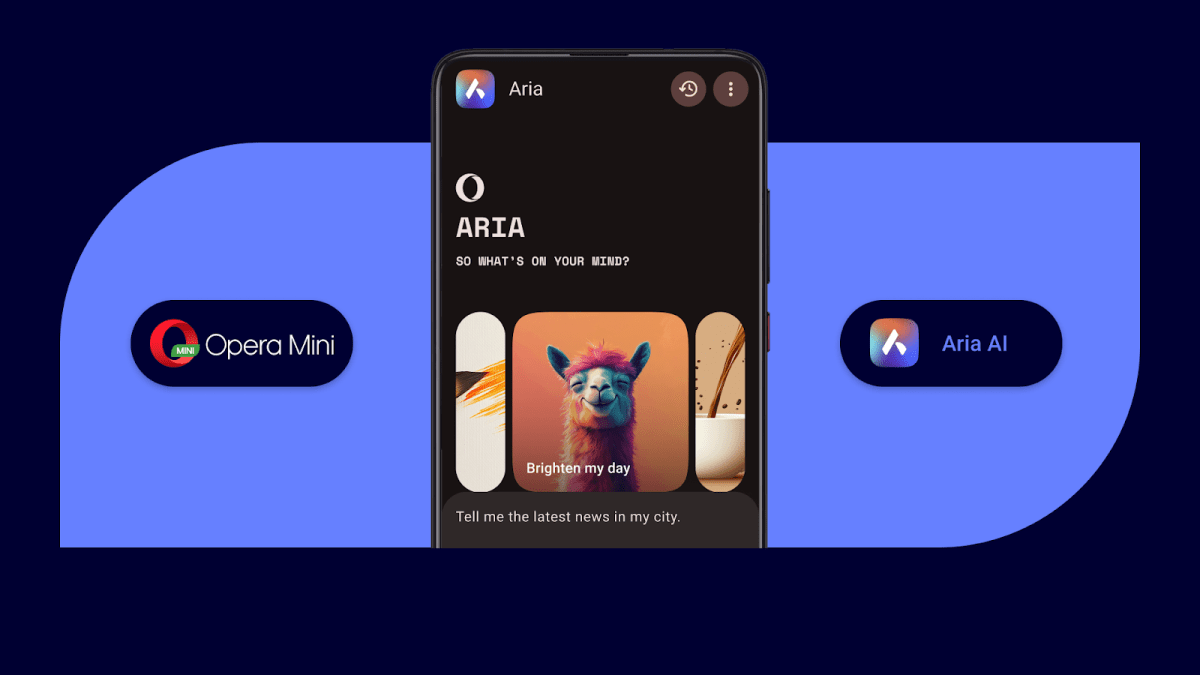

A empresa de navegadores da Noruega, a Opera, disse hoje que está disponibilizando sua ARIA assistente de IA para usuários da Opera Mini no Android. Esse movimento ajudará os usuários com dispositivos e restrições de dados baixos a acessar melhores recursos de IA.

A ARIA AI pode ajudar os usuários a obter as últimas notícias e informações sobre tópicos diferentes, aprender mais sobre vários assuntos e gerar imagens. O Opera usa uma mistura de modelos do OpenAI e do Google para obter respostas relevantes.

“A IA está rapidamente se tornando parte integrante da experiência diária da Internet-trazer o ARIA para a Opera Mini é uma adição natural ao nosso navegador mais baixado. Com a adição de nossa IA embutida, ARIA, estamos entusiasmados em explorar como a IA pode aprimorar ainda mais o recurso que nossos usuários dependem de todos os dias”.

O Opera Mini, lançado em 2005, ajuda os usuários a economizar dados durante a navegação. A alegação da empresa é que, mesmo com o lançamento do novo assistente de IA, ela pode ajudar a salvar dados sem aumentar o tamanho do aplicativo.

Ao longo dos anos, a empresa atingiu parcerias com local Telcos Na África, para oferecer dados gratuitos ao Mini Opera clientes. No ano passado, a empresa teve que fechar seu programa de dados gratuito no Quênia depois das autoridades emitiu um anúncios de redução de diretiva na interface de azulejos de marcadores em navegadores.

A empresa disse que a Opera Mini tem mais de um bilhão de downloads no Android e mais de 100 milhões de usuários em todo o mundo. De acordo com dados da empresa de análise de aplicativos Appfigures, a Opera Mini registrou 7,1 milhões de downloads este ano em todo o mundo.

Além de lançar um assistente de IA em todas as suas páginas, a Opera tem experimentado recursos de IA, como uma maneira de controlar as guias através de avisos de linguagem natural e um operador que ajuda a concluir as tarefas de forma autônoma.

.