.

Aurich Lawson | Getty Images

Pesquisadores anunciaram na quarta-feira uma grande descoberta de segurança cibernética – a primeira instância conhecida do mundo de malware do mundo real que pode sequestrar o processo de inicialização de um computador, mesmo quando o Secure Boot e outras proteções avançadas estão ativados e em execução em versões totalmente atualizadas do Windows.

Apelidado de BlackLotus, o malware é conhecido como bootkit UEFI. Essas peças sofisticadas de malware sequestram o UEFI – abreviação de Unified Extensible Firmware Interface – a complexa cadeia de firmware de baixo nível responsável por inicializar praticamente todos os computadores modernos. Como o mecanismo que conecta o firmware do dispositivo de um PC com seu sistema operacional, o UEFI é um sistema operacional por si só. Ele está localizado em um chip de armazenamento flash conectado por SPI soldado na placa-mãe do computador, dificultando a inspeção ou correção.

Como o UEFI é a primeira coisa a ser executada quando um computador é ligado, ele influencia o sistema operacional, os aplicativos de segurança e todos os outros softwares a seguir. Essas características tornam o UEFI o local perfeito para lançar malware. Quando bem-sucedidos, os bootkits UEFI desativam os mecanismos de segurança do sistema operacional e garantem que um computador permaneça infectado com malware furtivo executado no modo kernel ou no modo usuário, mesmo após a reinstalação do sistema operacional ou a substituição de um disco rígido.

Por mais atraente que seja para os agentes de ameaças instalar malware quase invisível com acesso no nível do kernel, existem alguns obstáculos formidáveis em seu caminho. Uma delas é a exigência de que eles primeiro invadam o dispositivo e obtenham direitos de administrador do sistema, explorando uma ou mais vulnerabilidades no sistema operacional ou aplicativos ou enganando um usuário para que instale um software trojanizado. Somente depois que essa barra alta for eliminada, o agente da ameaça poderá tentar uma instalação do bootkit.

A segunda coisa que impede os ataques de UEFI é o UEFI Secure Boot, um padrão da indústria que usa assinaturas criptográficas para garantir que cada software usado durante a inicialização seja confiável pelo fabricante do computador. O Secure Boot foi projetado para criar uma cadeia de confiança que impedirá que invasores substituam o firmware de inicialização pretendido por um firmware mal-intencionado. Se um único link de firmware nessa cadeia não for reconhecido, o Secure Boot impedirá a inicialização do dispositivo.

Embora os pesquisadores tenham encontrado vulnerabilidades do Secure Boot no passado, não há indicação de que os agentes de ameaças tenham conseguido contornar a proteção nos 12 anos de existência. Até agora.

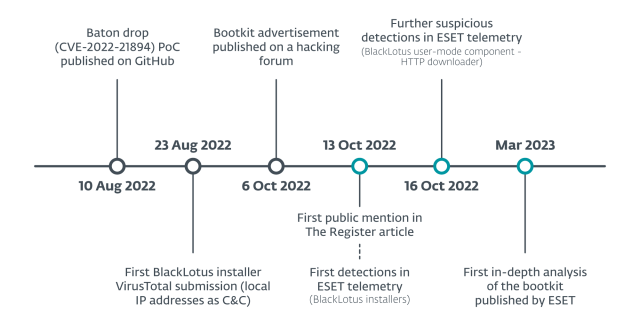

Na quarta-feira, pesquisadores da empresa de segurança ESET apresentaram uma análise aprofundada do primeiro bootkit UEFI in-the-wild do mundo que ignora o Secure Boot em sistemas UEFI totalmente atualizados executando versões totalmente atualizadas do Windows 10 e 11. Embora não haja strings ou outros indicadores mostrando diretamente o nome dos criadores ou do bootkit, os pesquisadores da ESET concluíram que quase certamente corresponde a um bootkit, conhecido como BlackLotus, que tem sido anunciado em fóruns clandestinos de crimes cibernéticos desde o ano passado. O preço: $ 5.000 e $ 200 depois disso para atualizações.

ESET

Para derrotar o Secure Boot, o bootkit explora o CVE-2022-21894, uma vulnerabilidade em todas as versões suportadas do Windows que a Microsoft corrigiu em janeiro de 2022. A falha lógica, conhecida como Baton Drop pelo pesquisador que a descobriu, pode ser explorada para remover Funções de inicialização segura da sequência de inicialização durante a inicialização. Os invasores também podem abusar da falha para obter chaves para o BitLocker, um recurso do Windows para criptografar discos rígidos.

CVE-2022-21894 provou ser especialmente valioso para os criadores do BlackLotus. Apesar da Microsoft lançar um novo software corrigido, os binários assinados vulneráveis ainda precisam ser adicionados à lista de revogação UEFI que sinaliza arquivos de inicialização que não devem mais ser confiáveis. A Microsoft não explicou o motivo, mas provavelmente tem a ver com centenas de bootloaders vulneráveis que permanecem em uso hoje. Se esses binários assinados forem revogados, milhões de dispositivos não funcionarão mais. Como resultado, os dispositivos totalmente atualizados permanecem vulneráveis porque os invasores podem simplesmente substituir o software corrigido pelo software mais antigo e vulnerável.

.