.

Os pesquisadores descobriram mais um ataque à cadeia de suprimentos visando um repositório de código-fonte aberto, mostrando que a técnica, que ganhou amplo uso nos últimos anos, não vai desaparecer tão cedo.

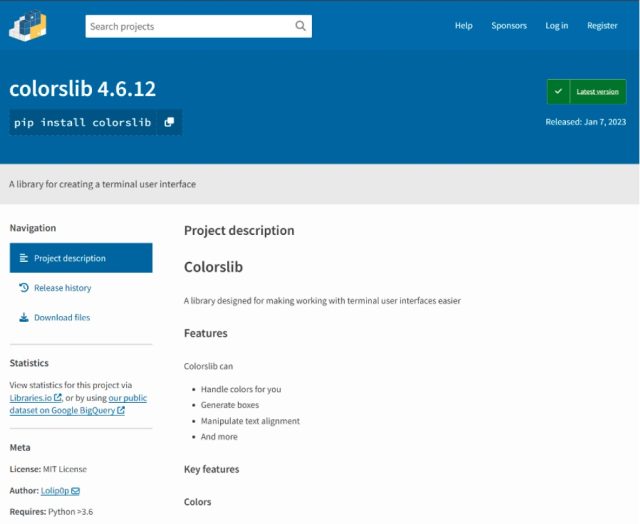

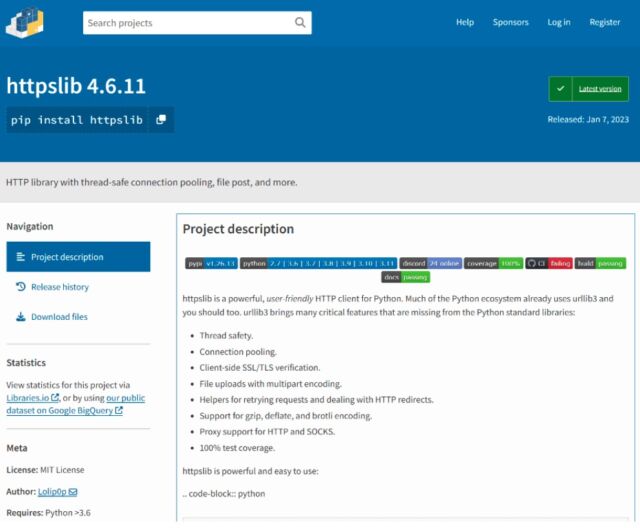

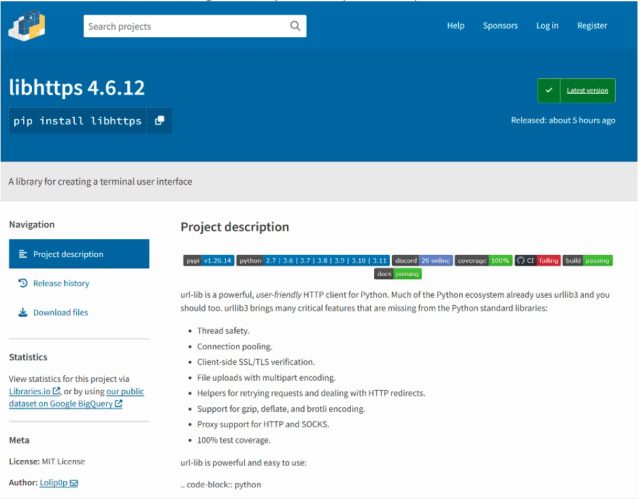

Desta vez, o repositório era PyPI, abreviação de Python Package Index, que é o repositório de software oficial da linguagem de programação Python. No início deste mês, um colaborador com o nome de usuário Lolip0p carregou três pacotes no PyPI intitulados: colorslib, httpslib e libhttps. O colaborador teve o cuidado de disfarçar todos os três como pacotes legítimos, neste caso, como bibliotecas para criar uma interface de usuário de terminal e um pool de conexão thread-safe. Todos os três pacotes foram anunciados como fornecendo usabilidade completa.

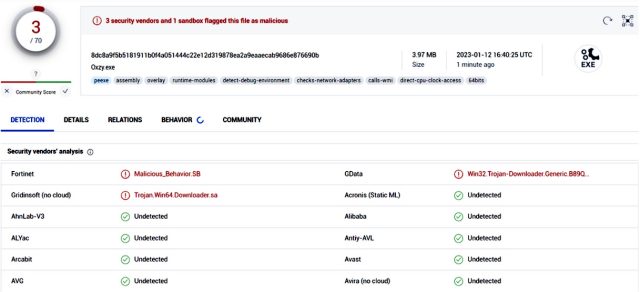

Pesquisadores da empresa de segurança Fortinet disseram que todos os três pacotes eram maliciosos e o script setup.py para eles era idêntico. Os arquivos abriram uma janela do Powershell e baixaram um arquivo malicioso, chamado Oxzy.exe, que no momento da descoberta foi detectado por apenas três provedores de antimalware.

ReversingLabs

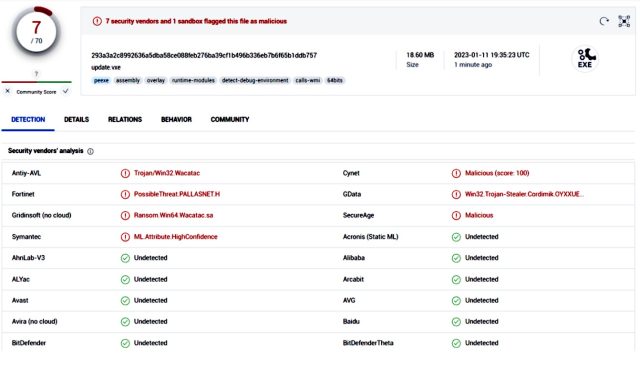

Oxzy.exe, por sua vez, baixou um segundo arquivo malicioso intitulado Update.exe, que foi detectado por apenas sete mecanismos antimalware.

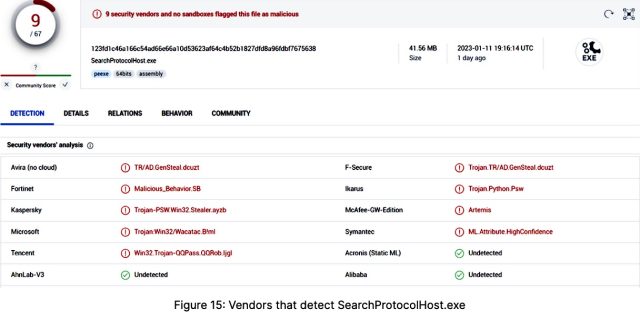

O último arquivo a ser descartado foi nomeado SearchProtocolHost.exe, que foi detectado por nove mecanismos.

Um desses motores foi o Defender da Microsoft. A descrição era Wacatac.b!ml, um malware que, segundo a Microsoft, “pode executar uma série de ações à escolha de um hacker mal-intencionado em seu PC”. Uma análise da Trend Micro mostrou que o Trojan existe desde pelo menos 2019, quando estava se espalhando por meio de software pirata disponível online.

Repositórios de código aberto, como PyPI e NPM, tornaram-se cada vez mais usados como vetores para instalação de malware por meio de ataques à cadeia de suprimentos, que espalham software malicioso na origem de um projeto legítimo. De 2018 a 2021, esse tipo de ataque cresceu quase quatro vezes no NPM e cerca de cinco vezes no PyPI, de acordo com a empresa de segurança ReversingLabs. De janeiro a outubro do ano passado, 1.493 pacotes maliciosos foram carregados no PyPI e 6.977 pacotes maliciosos foram carregados no NPM.

Em setembro passado, os ataques à cadeia de suprimentos da PyPI aumentaram. Um agente de ameaça lançou um ataque de phishing de credencial em colaboradores do PyPI e, quando bem-sucedido, usou o acesso a contas comprometidas para publicar malware que se apresentava como a versão mais recente de projetos legítimos associados à conta. Projetos legítimos incluíam Exotel e Spam. Em contraste com pacotes maliciosos que usavam nomes que pareciam semelhantes a projetos conhecidos, esses ataques foram capazes de envenenar a fonte oficial de um projeto usado por anos. O agente da ameaça por trás dos ataques existe desde pelo menos 2021.

“Os usuários finais do Python devem sempre realizar a devida diligência antes de baixar e executar qualquer pacote, especialmente de novos autores”, escreveram os pesquisadores da ReversingLabs no post documentando os ataques mais recentes. “E como pode ser visto, publicar mais de um pacote em um curto período de tempo não é indicação de que um autor é confiável.”

O mesmo conselho deve ser aplicado ao NPM, RubyGems e praticamente todos os outros repositórios de código aberto.

.