.

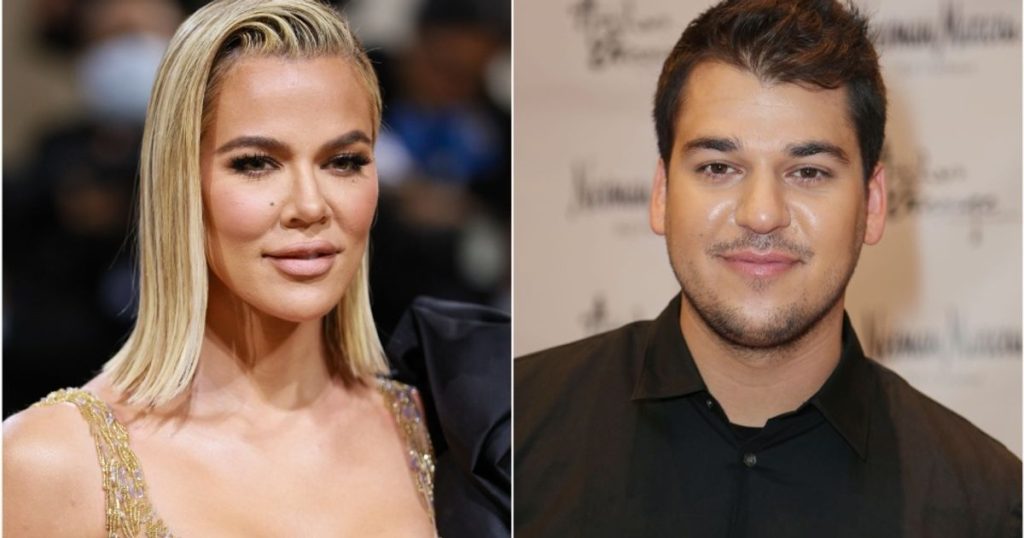

Khloé Kardashian deu a entender que os dias de reality show de seu irmão mais novo, Rob Kardashian, podem não ter acabado para sempre.

No episódio de quinta-feira de “The Kardashians”, o fundador da Good American foi questionado por um produtor fora das câmeras se Rob Kardashian voltaria a estrelar a série depois de se afastar para viver uma vida mais privada sem câmeras.

“Eu acho que Rob voltaria para o show,” ela respondeu. “Ele fala muito sobre isso, ele fala, mas eu sei que Rob passou por muita coisa pessoalmente.”

Após a estreia do episódio, os usuários do Twitter pareciam mais do que entusiasmados com a possibilidade de seu retorno ao reality show.

Em outra parte do episódio, a mãe de dois filhos elogiou o irmão por suas habilidades parentais.

“Ele é literalmente o melhor pai que conheço e estou muito orgulhosa dele por isso”, disse Khloé. “E eu sei que ele está se sentindo muito bem consigo mesmo, e estou feliz por ele, então tenho fé que, em breve, ele estará de volta ao programa.”

Rob Kardashian deu as boas-vindas à filha, Dream Kardashian, em novembro de 2016 com sua ex-namorada e modelo Blac Chyna, cujo nome verdadeiro é Angela White.

O único homem entre os irmãos Kardashian-Jenner apareceu em vários reality shows ao longo dos anos, incluindo “Keeping Up with the Kardashians” do E! relacionamento tumultuadoterminando após apenas uma temporada antes da separação do casal em 2017.

Blac Chyna mais tarde processou a família Kardashian por milhões de dólares, alegando que Rob Kardashian era fisicamente abusivo e que sua família conspirou para cancelar “Rob & Chyna”.

No ano passado, Rob Kardashian chocou os fãs depois de fazer uma aparência rara em “The Kardashians” para comemorar a festa de aniversário de sua mãe Kris Jenner ao lado de sua família.

.