.

Resumo

-

The Office, apesar de sua popularidade contínua, tem algumas verdades duras que se tornam aparentes ao assistir novamente, incluindo Michael Scott sendo um péssimo chefe e Dunder Mifflin sendo um péssimo lugar para se trabalhar.

-

Jim, muitas vezes visto como o personagem “legal”, pode na verdade ser visto como um valentão do escritório devido às constantes pegadinhas com Dwight e ao esforço profissional inconsistente.

-

O relacionamento de Pam com Jim, embora amado pelos fãs, envolvia trair seu noivo Roy, o que é um ato inegável de infidelidade.

É difícil acreditar que a versão americana do O escritório tem quase duas décadas e, com essa idade, surgem algumas duras realidades ao assistir novamente a célebre série de comédia. Ao longo de 188 episódios ao longo de nove temporadas O escritório emergiu como a principal série de comédia dos Estados Unidos, sendo exibida exclusivamente na NBC e ajudando a solidificar uma série de séries de comédia icônicas, como Parques e Recreação e Comunidade. Em execução por quase uma década inteira entre 2005 e 2013, O escritório estava fadado a enfrentar algumas áreas de escrutínio devido às evoluções culturais e cômicas que tornam certos aspectos do programa difíceis de engolir hoje.

Apesar de suas falhas, O escritório ainda continua sendo um dos programas mais assistidos de todos os tempos, levando a coroa de programa mais transmitido de 2020, com impressionantes mais de 57 milhões de minutos transmitidos durante todo o ano. Os ambientes e protocolos no local de trabalho certamente se transformaram nos últimos anos para proteger os limites individuais e a dinâmica de poder, que é a principal razão pela qual algumas partes do O escritório pode parecer desatualizado ou clássico assistir em 2023. Ainda assim, há algo a ser dito sobre o quão popular o programa permanece dez anos após sua nona e última temporada, mesmo que haja duras verdades específicas que se tornam mais aparentes em retrospecto.

15 Michael Scott é um chefe terrível

Por mais adorável que Michael Scott (Steve Carrell) seja como personagem, ele seria um chefe horrível na vida real que a maioria dos espectadores de O escritório não seria capaz de tolerar. Entre suas travessuras incomuns, autoimagem inflada e expectativas hilariantes, mas complicadas, de seus funcionários, não apenas como trabalhadores, mas como amigos, Michael precisaria de muitos programas de treinamento corporativo para realmente manter sua posição de liderança no mundo real.

14 Dunder Mifflin seria um lugar horrível para trabalhar

Os personagens de O escritório certamente aproveitam ao máximo seus trabalhos mundanos na Dunder Mifflin por meio de suas interações e subtramas, mas sem eles, a empresa de papel Scranton seria um lugar miserável para se trabalhar. Com pouquíssimas oportunidades de crescimento na carreira, a maioria dos personagens permanece nas mesmas posições durante todo o show, realizando tarefas igualmente servis e repetitivas.

13 Jim é uma espécie de valentão de escritório

Jim é frequentemente visto como o personagem “legal” em O escritório que tem uma relação direta e um tanto cautelosa com o espectador, apontando as estranhezas e falhas de outros personagens pelas suas costas. Embora na maioria dos casos seja fácil ficar do lado de Jim por uma questão de humor, suas pegadinhas consistentes com Dwight, seu esforço intermitente em seus deveres profissionais e seus interesses românticos no escritório tornam o aparentemente inocente Jim mais parecido com o bad boy do escritório. .

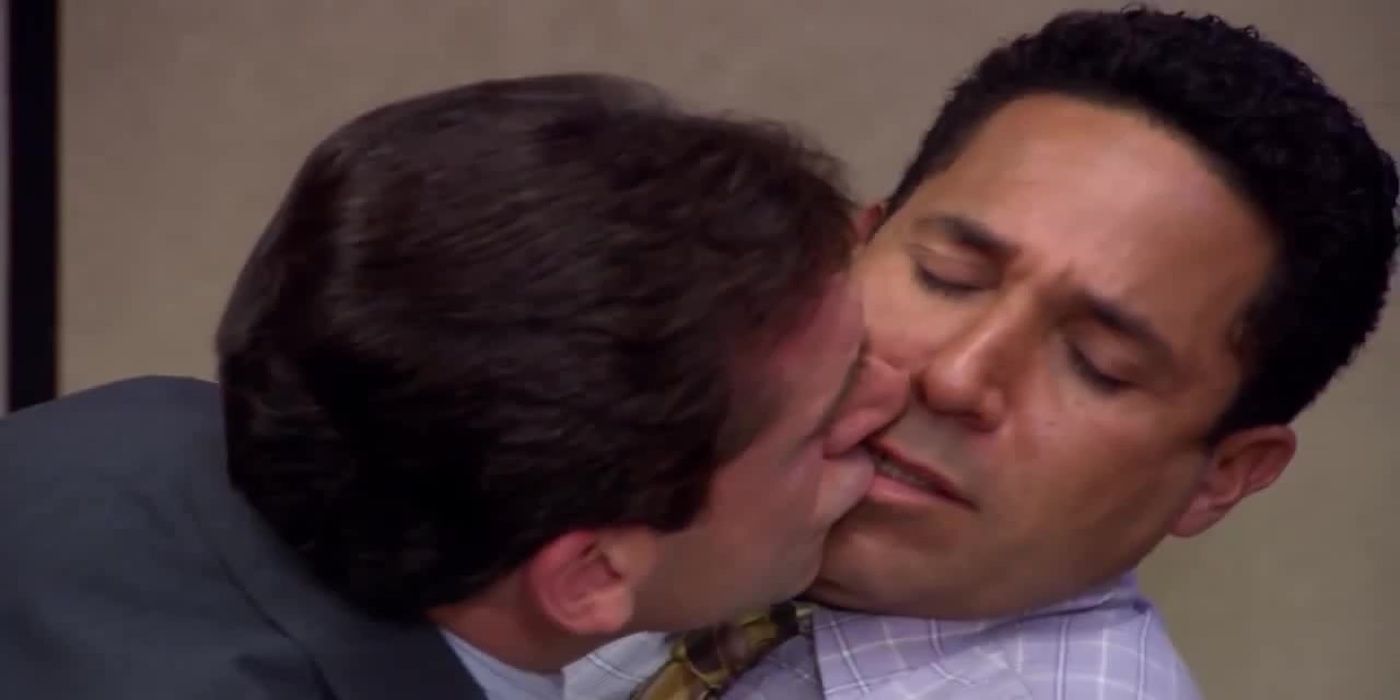

12 Pam traiu o noivo

É fácil para os fãs de Jim e Pam ignorarem as falhas de cada personagem; no entanto, uma falha de Pam está objetivamente errada, independentemente das circunstâncias. Enquanto Pam estava noiva de Roy, ela manteve seu relacionamento próximo de paquera com Jim, o que a levou a trair Roy ao beijar Jim em duas ocasiões distintas. Embora a ofensa seja relativamente leve, Pam ainda trai egoisticamente a confiança de Roy em dois momentos de infidelidade compreensíveis, mas inegáveis.

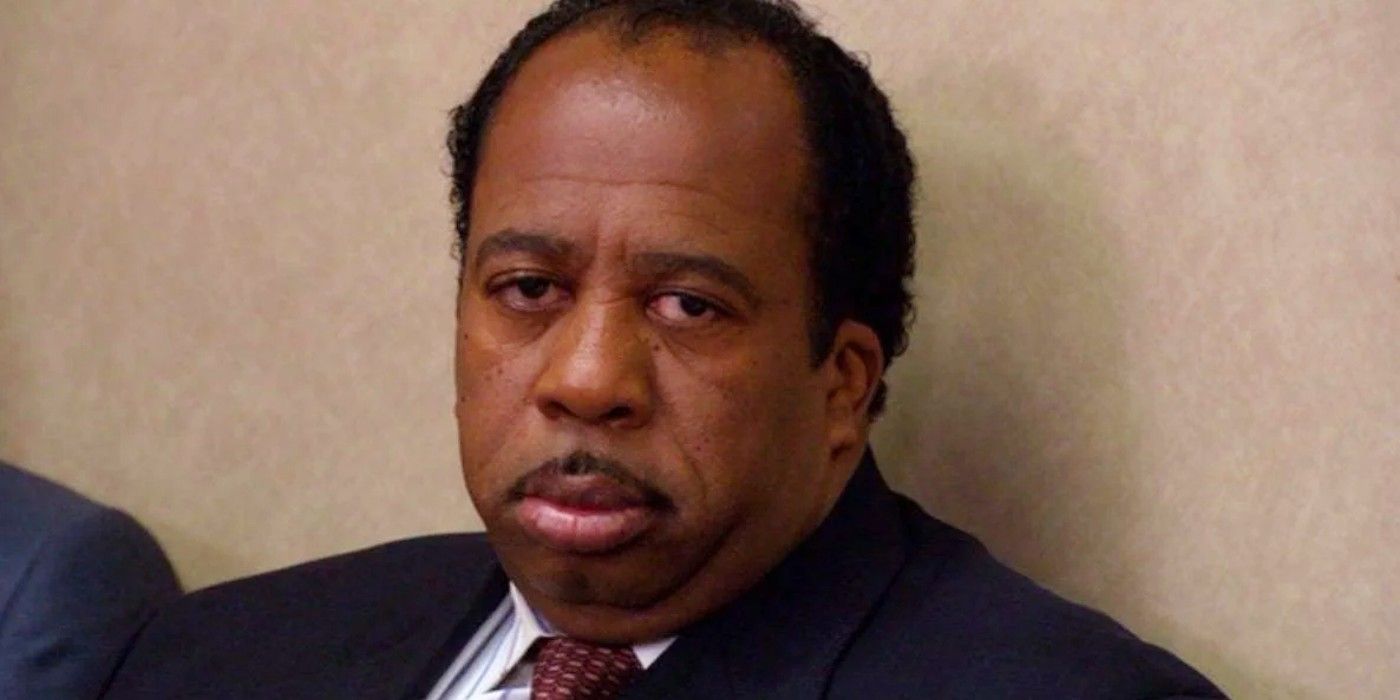

11 Dwight é realmente aterrorizante

Dwight é o excêntrico idiossincrático que proporciona muitas das risadas em O escritório, mas é muito mais engraçado assisti-lo na tela da televisão do que experimentá-lo pessoalmente. Dwight trouxe várias armas para o escritório de Dunder Mifflin e se comportou de maneira estranha o suficiente para justificar suspeitas, até mesmo incendiando o escritório em um episódio. Embora seja tudo uma questão de entretenimento, um Dwight na vida real provocaria mais nervosismo do que risos.

10 O personagem de Will Ferrell foi decepcionante

Will Ferrell é uma das pessoas mais engraçadas do entretenimento, mas seu personagem em O escritório parecia uma oportunidade perdida. Ferrell traz seu próprio tipo de comédia que não combina exatamente com o mundo dos O escritórioespecialmente porque seu personagem nunca se sentiu totalmente desenvolvido nos meros quatro episódios em que apareceu.

9 Todd Packer seria cancelado

O personagem Todd Packer provavelmente nunca teria sido criado se O escritório exibido hoje em dia. Packer é a personificação de um colega de trabalho problemático, sentindo-se um tanto inspirado pela história de David Koechner. Âncora personagem com uma sensibilidade mais grosseira que poderia ter sido engraçado na época, mas não funcionaria hoje em dia.

8 Toby é um pouco assustador

Toby é alvo injusto de Michael durante todo O escritório, o que torna mais fácil sentir-se mal por ele. No entanto, essa pena é rapidamente perdida quando seu desespero é revelado em sua busca incansável por Nellie. O escritórioo que em última análise o expõe como um pouco esquisito.

7 Andy é o pior

Com a quantidade de atenção que Andy recebe em O escritório, é difícil acreditar que o personagem não seja mais simpático. Ele foi apresentado basicamente como um sugador corporativo que lutou contra alguns problemas alarmantes de raiva que eventualmente foram resolvidos. Mesmo antes de uma explosiva 8ª temporada em que Andy era um antagonista limítrofe, Andy, em sua forma mais tolerável, sempre foi um pouco exagerado e exaustivo.

6 Ryan é um idiota egoísta

Sejamos realistas, a consistente falta de emoção de Ryan é um tanto preocupante, especialmente na maneira como ele permanece com Kelly, apesar de não parecer muito interessado nela. A atitude egoísta de Ryan se reflete em sua condescendência e ações manipuladoras para com os outros na série, especialmente quando ele tenta fazer com que Jim seja demitido em um episódio.

5 Angela é moralmente repreensível

Competindo com Ryan pela personagem mais desagradável está Angela, que é moralmente imprudente, completamente egocêntrica e simplesmente estranha. Ela traiu Andy com Dwight em um grau muito mais significativo do que Pam jamais fez com Jim, provando que ela é uma pessoa indigna de confiança, da qual a maioria das pessoas ficaria longe na vida real.

4 Alguns episódios do escritório envelheceram terrivelmente

Alguns episódios específicos de O escritório envelheceram muito mal para os tempos que vivemos, particularmente a “Caça às Bruxas Gay” e o “Dia da Diversidade”. Em retrospecto, as opiniões de Michael sobre a comunidade LBGTQ+ são certamente limitadas, assim como algumas de suas sensibilidades em relação à raça. Essas questões são mais reflexos do espaço cômico do final dos anos 2000 do que críticas diretas a Michael Scott ou O escritóriomas alguns episódios cruzariam vários limites modernos.

3 As relações de escritório são inadequadas

Outro aspecto O escritório o que definitivamente não funcionaria hoje é a fronteira do interesse romântico no escritório sendo ultrapassada. Muitas empresas e organizações têm uma política de tolerância zero para as relações no local de trabalho, enquanto outras são mais tolerantes. No entanto, as relações sexuais casuais entre Angela e Dwight certamente seriam proibidas.

2 O escritório deveria ter terminado após a 7ª temporada

Michael Scott era o coração e a alma de O escritório, por isso o show deveria ter terminado com a saída de Steve Carrell. É melhor que um programa com um protagonista tão insubstituível não arrisque continuar sem eles, mas infelizmente, O escritório cometeu esse erro apesar de ter um elenco excelente. Simplesmente não foi a mesma coisa depois da saída de Carrell.

1 A música tema do Office é bastante desagradável

Qualquer pessoa que já adormeceu enquanto assistia compulsivamente O escritório certamente conhece o choque de pânico ao acordar para o início de um novo episódio. A inegável música tema melódica é um elemento básico do show, mas depois de algumas ouvidas ela pode realmente irritá-la, tornando-se uma indicação clara de que O escritório foi feito para um mundo pré-streaming.

.