.

xINSTALE CLICANDO NO ARQUIVO PARA DOWNLOAD

Roblox é uma ótima plataforma de jogos online onde os usuários podem criar, compartilhar e jogar uns com os outros.

Ele fornece uma variedade de ferramentas e recursos para os usuários criarem seus próprios jogos, desde simples pistas de obstáculos até simulações mais complexas e jogos de RPG.

Infelizmente, parece que os jogadores relatam frequentemente o código de erro 773 no Roblox como sendo um dos problemas mais irritantes.

Caso você também esteja enfrentando esse problema, hoje é seu dia de sorte! Compilamos uma lista com algumas das melhores soluções que você deve tentar para corrigi-lo.

O que significa o código de erro 773 no Roblox?

Quando o erro ocorre, ele vem com a seguinte mensagem:

Teleport Failed: Tentativa de teletransporte para um local restrito

(Código de erro: 773)

Como mostra a mensagem relacionada, o código de erro 773 no Roblox significa que há problemas com o recurso de teletransporte.

O teletransporte é um recurso crucial nos jogos Roblox que serve a um propósito significativo para jogadores e criadores.

É essencial para criadores de jogos que planejam incluir zonas de tutorial e precisam transportar jogadores para locais específicos usando a função de teletransporte.

No entanto, os jogadores terão dificuldade em jogar se encontrarem repetidamente o erro 773 ao tentar se teletransportar.

Esse erro é apenas um dos muitos problemas frustrantes que os jogadores podem enfrentar e resolvê-lo deve ser uma prioridade.

Como você corrige o erro 773 no Roblox?

Índice:

- Saia de todas as sessões do Roblox

- Verifique se o jogo está atualizado

- Use uma VPN para definir a localização

- Teleporte como Individual

1. Saia de todas as sessões do Roblox

O código de erro de teletransporte 773 no Roblox pode ocorrer devido a um problema com uma sessão de login duplo. Para evitar esse problema, é recomendável garantir que você esteja conectado apenas de um local por vez.

Para conseguir isso, visite a página Configurações da conta Roblox e navegue até a seção Dispositivos, onde você verá uma lista de todos os dispositivos atualmente conectados à sua conta.

Saia de todos os dispositivos, exceto do computador que você está usando no momento, e faça o login manualmente em sua conta no dispositivo atual.

Depois de fazer login novamente, inicie o Roblox e tente se teletransportar novamente para ver se o problema foi resolvido.

2. Verifique se o jogo está atualizado

2.1 Para computador

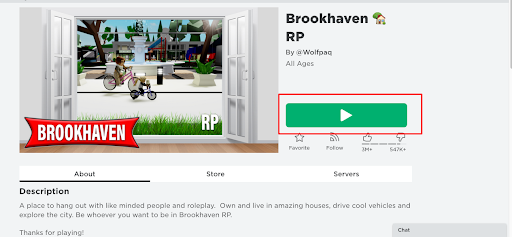

- Abra o site da Roblox em seu navegador.

- Faça login no seu pessoal Conta Roblox.

- Após isso, você será direcionado para a página inicial onde encontrará diversos jogos.

- Escolha Roblox e clique no botão Jogar botão mostrado logo abaixo.

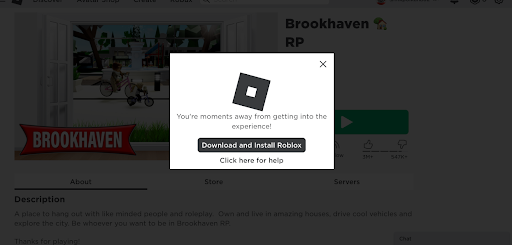

- A atualização será iniciada automaticamente antes do início do jogo.

- Se o processo não iniciar automaticamente, clique em Baixe e instale o Roblox para instalar uma versão atualizada do Roblox.

- Abra o baixado roblox Arquivo para configurar e iniciar seu jogo.

2.2 Para Dispositivos Móveis

Basta navegar até as lojas de aplicativos compatíveis com seu dispositivo e atualizar seu aplicativo Roblox.

Alguns jogadores do Roblox relataram encontrar o erro 773 ao jogar em uma versão do jogo que não é a mais recente.

Esse problema pode ser causado pelo servidor usando arquivos mais recentes que ainda não estão disponíveis para o jogador devido à falta de uma atualização.

3. Use uma VPN para definir o local

Tempo necessário: 5 minutos.

Em alguns casos, o erro 773 no Roblox está vinculado à localização geográfica do usuário, conforme confirmado por vários usuários na Ásia.

Se todos os outros métodos não resolverem o problema, é provável que o erro seja causado pela localização do usuário. Nesse caso, a melhor solução é usar uma Rede Privada Virtual (VPN).

Abaixo você encontra 6 etapas fáceis para configurar sua VPN (usando a ExpressVPN como exemplo):

- Primeiro, navegue até o site oficial da ExpressVPN.

- Clique no botão Obter ExpressVPN e escolha um plano.

- Siga as instruções na tela para concluir o processo de instalação.

- Abra-o e selecione Escolha a localização.

- Selecione uma Recomendado país ou outro de sua preferência.

- Verifique se o erro desapareceu.

Você também deve descobrir o que os jogadores online têm a dizer sobre os benefícios de uma VPN e se convencer do poder dessa solução.

⇒ Obtenha a ExpressVPN

4. Teleporte como um indivíduo

De acordo com alguns usuários, o erro de teletransporte 773 Roblox ocorre ao tentar teletransportar vários jogadores ao mesmo tempo.

A solução para este problema é teleportá-los um a um, modificando seu comando de acordo. Esta não é uma correção real, mas uma solução alternativa que requer muito esforço para teletransportar muitos jogadores individualmente. No entanto, ainda é melhor do que não ser capaz de se teletransportar.

Por que não consigo me teletransportar no Roblox?

Se você ainda não conseguir se teletransportar no Roblox, certifique-se de tentar também estas etapas:

- Abrir Configurações do jogo.

- Vá para Segurança Teletransportes de Terceiros e certifique-se de que estão habilitado.

- Sua variável de jogador referenciada ou ID de local não é nula.

- Certifique-se de que o local foi publicado.

É importante lembrar que você não pode se teletransportar no Roblox Studio. Portanto, se você receber uma mensagem de erro informando que não tem permissão para se teletransportar no Roblox Studio, isso confirma que o recurso não está disponível.

Artigos relacionados:

Caso você esteja enfrentando o código de erro 773 no Roblox, estas são as melhores soluções que você pode tentar para se livrar dele. Não se esqueça de deixar um comentário na seção abaixo e descrever qual deles mais lhe convier.

.