.

O Windows mantém registros de todos os eventos significativos que ocorrem em seu PC. A maioria desses arquivos contém detalhes de ações do programa, alterações nas configurações e outras atividades cotidianas. Mas os logs também registram quando as coisas não funcionam como deveriam, tornando-os úteis para a solução de problemas.

Existem várias maneiras de visualizar arquivos de log no Windows, para que você possa diagnosticar problemas como travamentos, congelamentos e operações com falha. Explicaremos os melhores métodos para encontrar as soluções de que você precisa.

Como encontrar logs por meio do explorador de arquivos

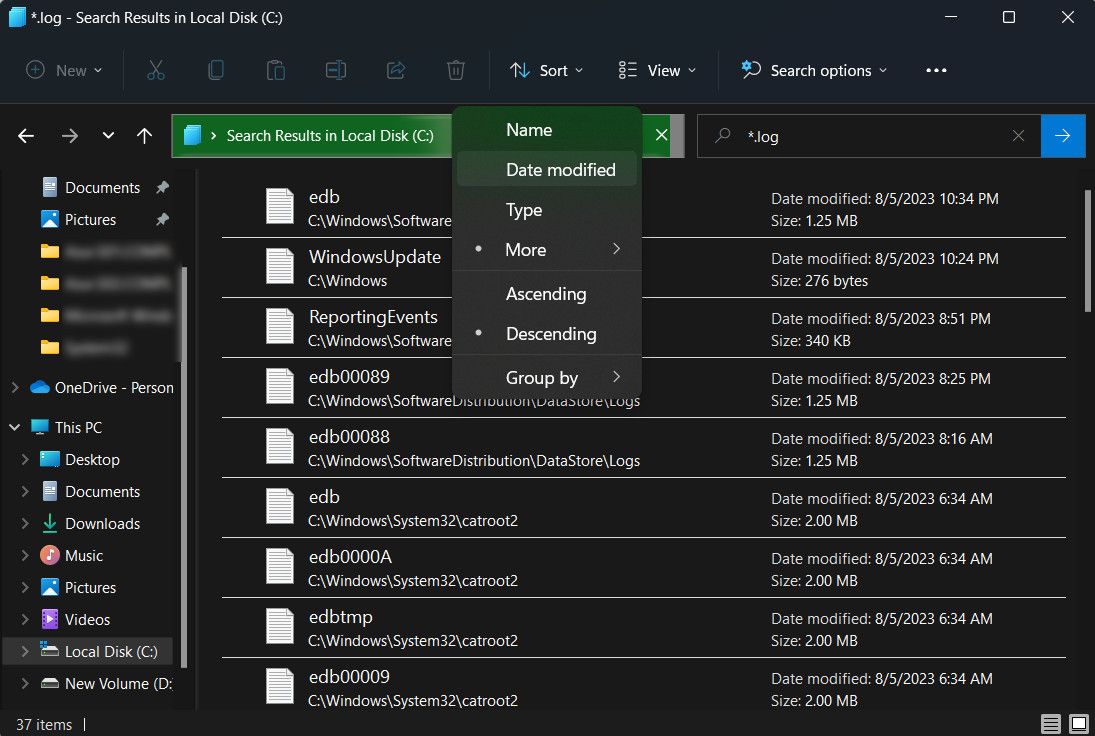

Para visualizar todos os arquivos de log armazenados em seu PC, abra Explorador de arquivos e selecione o seu C: unidade (ou qualquer que seja sua letra de unidade principal). Tipo *.registro na caixa de pesquisa e pressione Digitar. Isso verificará todo o seu disco rígido em busca de logs do Windows e de programas, um processo que pode levar vários minutos.

É provável que haja milhares de resultados em muitas pastas diferentes, por isso é aconselhável filtrar a lista para mostrar apenas os eventos mais recentes. Clique no Data modificada botão na barra de ferramentas do File Explorer e escolha Hoje ontem, ou Essa semana.

Clique duas vezes em um arquivo de log de texto sem formatação para abri-lo no Bloco de Notas. A maioria dos logs contém dados técnicos que apenas os desenvolvedores entenderão, mas você pode ver uma referência simples em inglês ao erro que está enfrentando, como a falta de um arquivo ou um valor incorreto.

Como verificar logs no Visualizador de eventos

Windows embutido Visualizador de eventos permite que você navegue pelos logs de todos os eventos em seu computador, inclusive quando algo deu errado. Se um programa travou, uma operação falhou ou você ativou a Tela Azul da Morte, o Visualizador de Eventos pode ajudá-lo a diagnosticar o problema.

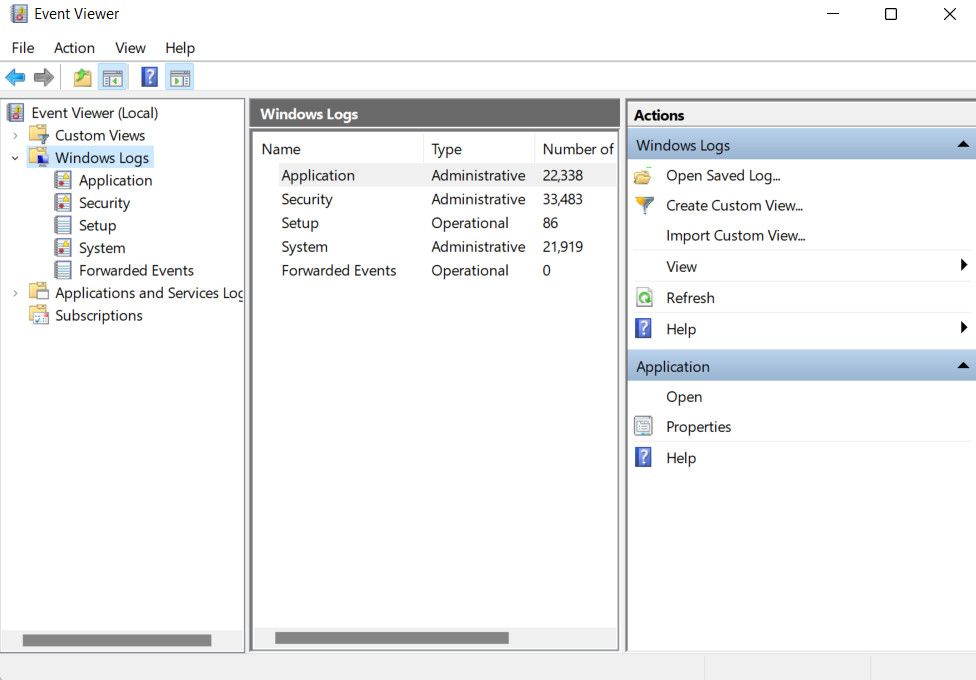

Inicie o Visualizador de Eventos digitando evento na barra de pesquisa do menu Iniciar e clicando Visualizador de eventos. As informações importantes são armazenadas em Registros do Windowsentão clique duas vezes nessa opção na árvore de pastas para abrir suas subpastas.

Se o problema estiver relacionado a um programa ou serviço, clique em Aplicativo. Se estiver relacionado ao próprio Windows, como um erro de inicialização ou desligamento, clique em Sistema. Qualquer uma das opções mostrará uma longa lista de logs, incluindo as datas e horários em que os eventos ocorreram.

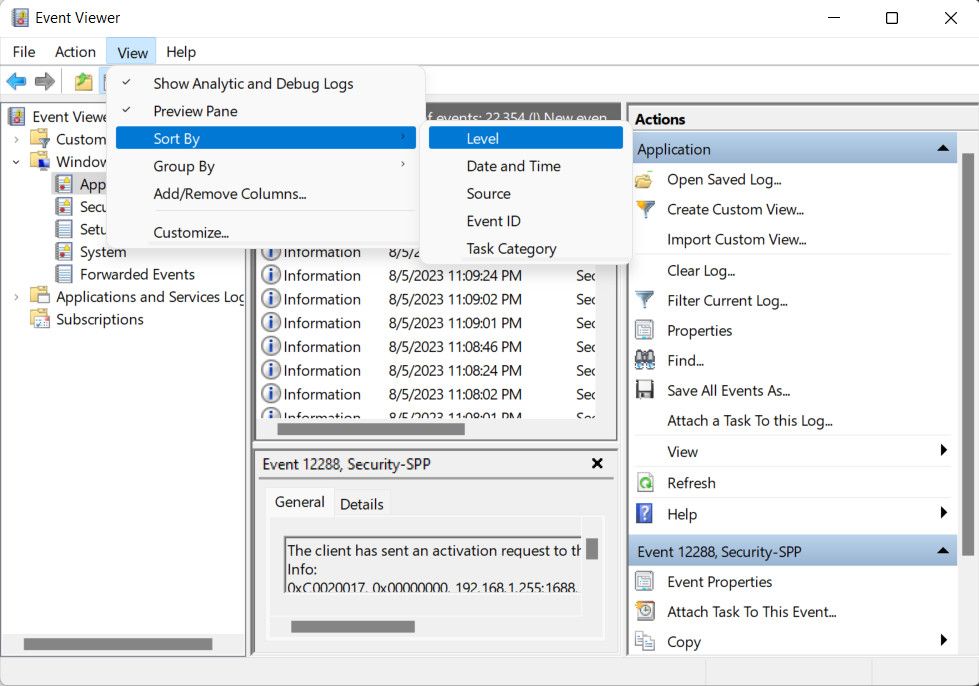

Procure logs marcados Aviso (o que geralmente significa apenas que algo inesperado aconteceu), Erro (algo falhou), ou Crítico (algo precisa ser resolvido com urgência). Para evitar que você navegue por toda a lista, clique no botão Visualizar menu e escolha Ordenar por > Nível para colocar logs relacionados a problemas no topo.

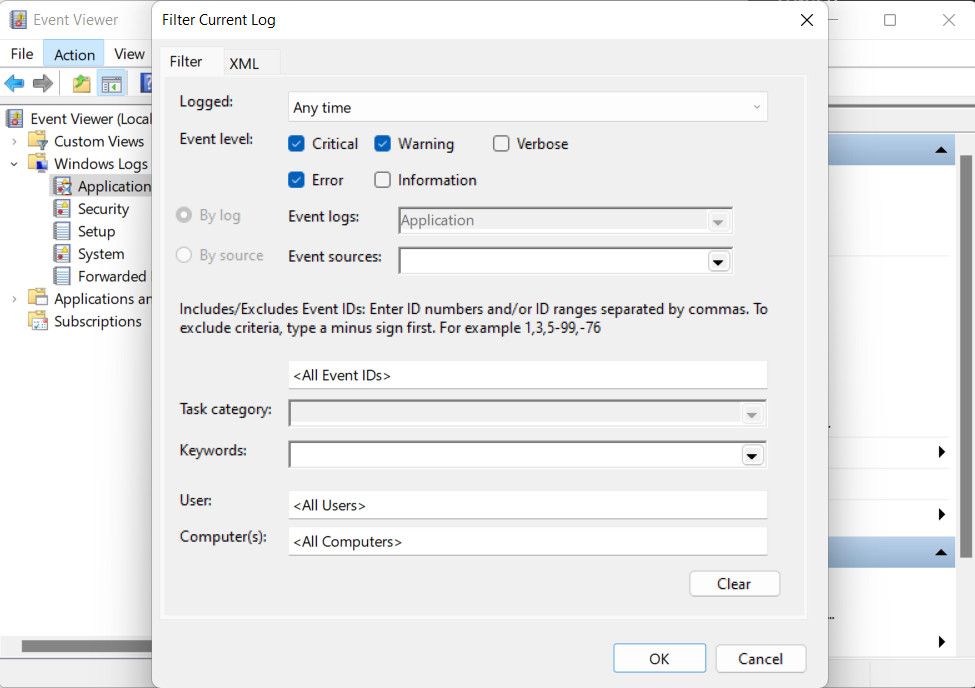

Como alternativa, para filtrar os logs por data e gravidade, clique em Filtrar registro atual no Ações seção. Escolha uma opção do logado cardápio, como últimas 24 horas ou Últimos sete dias. Marque as caixas para Erro e Crítico e clique OK.

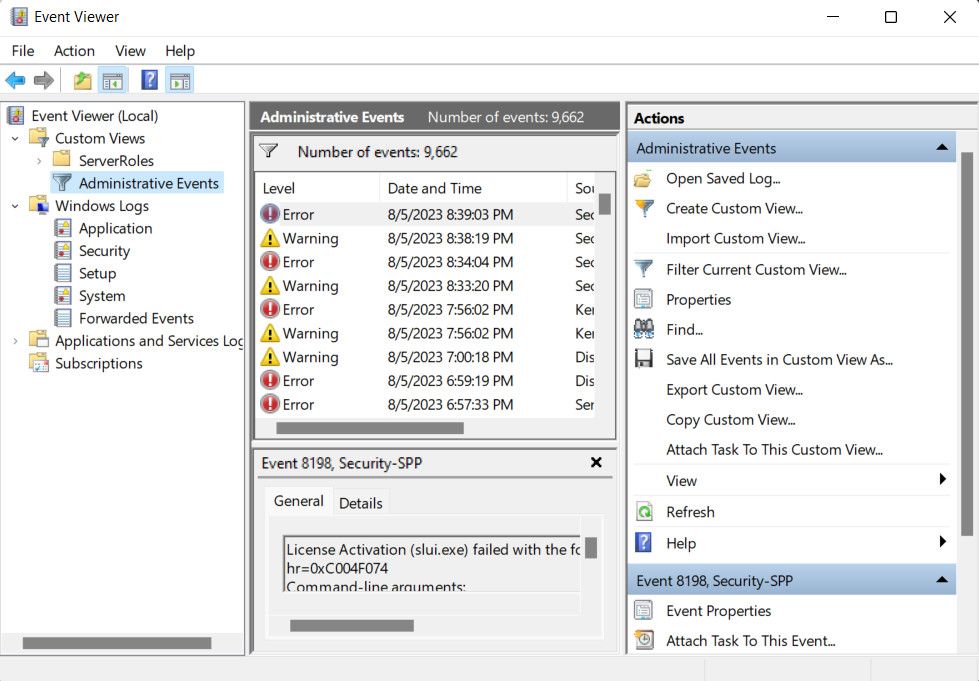

Você também pode clicar Exibições personalizadas > Eventos administrativos na árvore de pastas para visualizar todos os avisos, erros e eventos críticos em todos os tipos de log. Esta lista não inclui Informação logs sobre operações bem-sucedidas, por isso é mais rápido navegar.

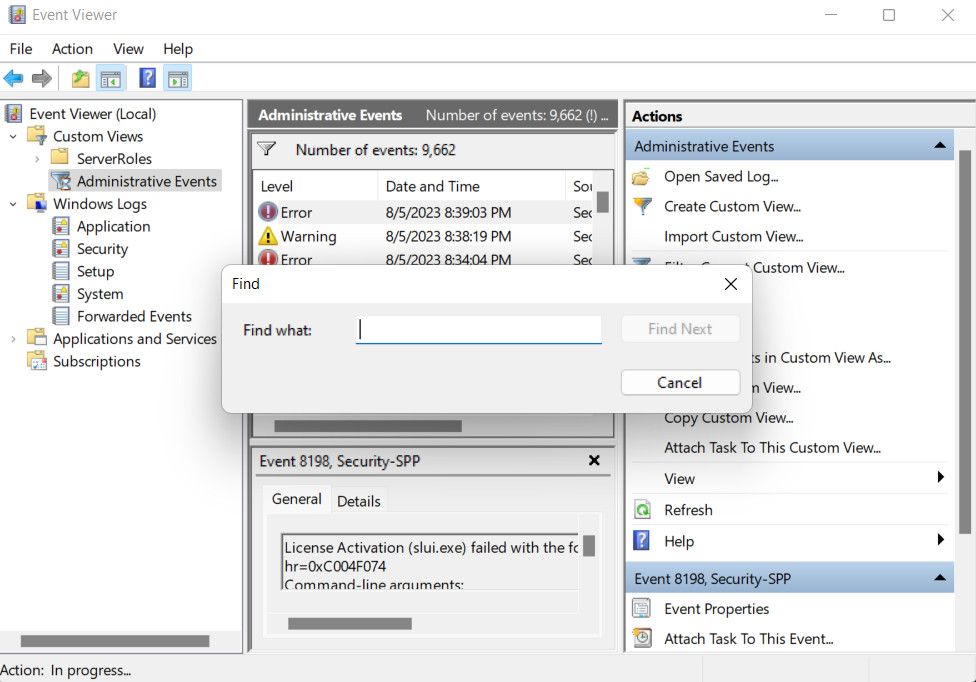

Para economizar ainda mais tempo, você pode pesquisar os arquivos de log de um programa específico ou recurso do Windows. Clique Encontrar na lista Ações, insira o nome da ferramenta e continue clicando Encontre o próximo para explorar os logs relevantes.

Selecione um registro para exibir os detalhes do evento na seção abaixo. Clique duas vezes no log para ver mais informações em um Propriedades do evento janela. O resumo do log pode indicar a causa do problema, mas é mais provável que você precise descobrir isso sozinho. Vamos explicar como em um momento.

Como navegar pelos logs usando o SnakeTail

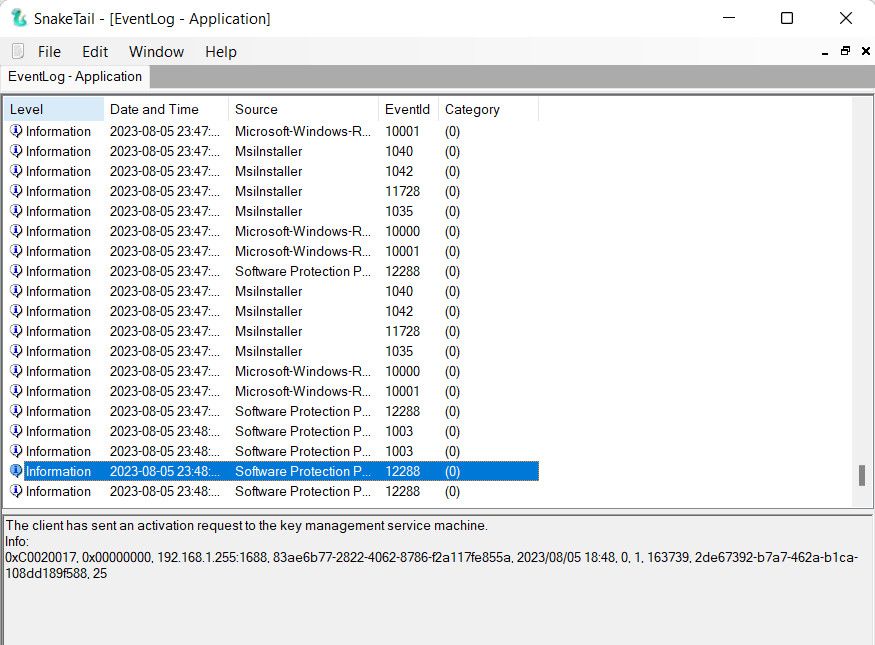

O Visualizador de eventos pode ser lento e complicado de navegar, a menos que você saiba exatamente o que está procurando. Para uma maneira mais rápida e simples de navegar pelos logs de eventos, você pode baixar, extrair e executar o programa gratuito SnakeTail. Você não precisa instalá-lo. Basta clicar duas vezes no arquivo para executá-lo assim que o download for concluído.

Vá para Arquivo > Abrir log de eventos e escolha o tipo de log a ser aberto, como Aplicativo ou Sistema. O SnakeTail possui uma interface com guias, para que você possa visualizar várias listas de logs simultaneamente.

Além de carregar logs instantaneamente, o SnakeTail torna mais fácil filtrá-los. Clique com o botão direito do mouse em um nível (como Erro), uma data ou uma fonte e escolha Adicionar filtro para mostrar apenas os resultados relevantes. Selecione um evento para ver os detalhes na seção abaixo.

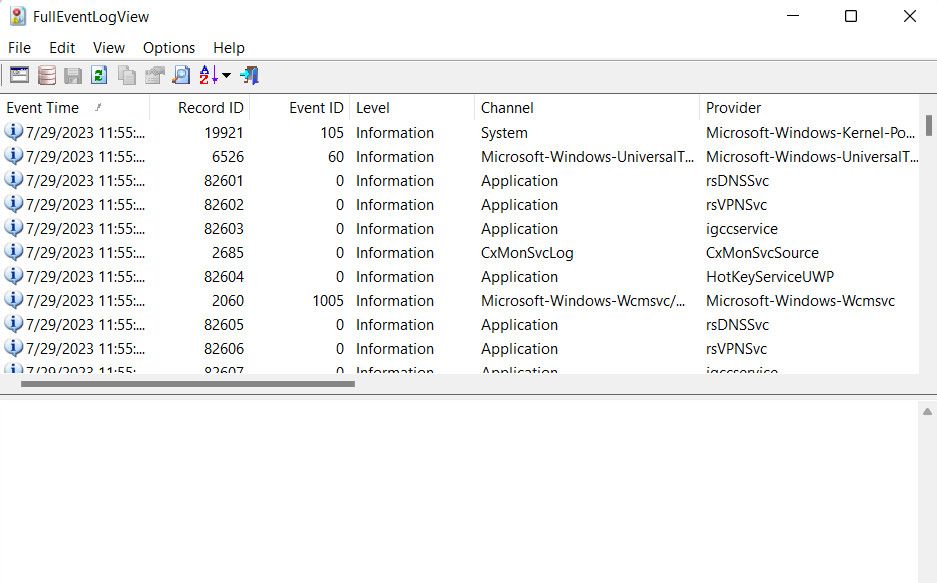

Como procurar logs com FullEvenLogView

Outra ferramenta semelhante que vale a pena dar uma olhada é o FullEventLogView da NirSoft. Essa ferramenta gratuita lista todos os seus logs em uma interface simples e permite classificar os dados por critérios, incluindo hora do evento, nível, provedor e palavras-chave.

Role até a parte inferior da página para encontrar os links de download. Quando o download for concluído, execute o programa.

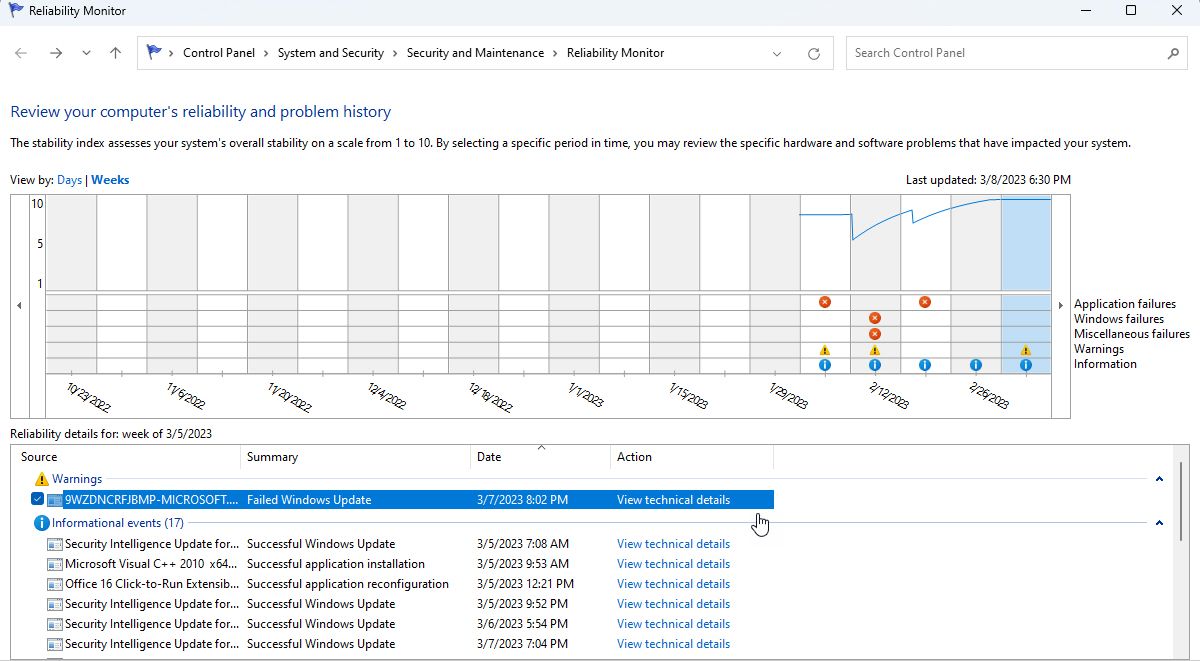

Como visualizar logs no monitor de confiabilidade

Em vez de percorrer longas listas de logs, você pode usar o Monitor de confiabilidade embutido do Windows, que é bastante semelhante ao Monitor de desempenho (consulte Monitor de confiabilidade vs. Monitor de desempenho) para navegar visualmente pelos mais importantes. Isso torna muito mais fácil identificar exatamente quando um erro ou evento crítico ocorreu e por quê.

A maneira mais rápida de acessar o Monitor de Confiabilidade é digitar confiabilidade na barra de pesquisa do menu Iniciar e selecione Ver histórico de confiabilidade. Você pode navegar pelo gráfico de Confiabilidade por Dias ou Semanase clique nas setas de cada lado para voltar e avançar no tempo.

Procure cruzes de erro vermelhas e triângulos de advertência amarelos e clique em um deles para ver um resumo na caixa abaixo. O Monitor de Confiabilidade destaca apenas os problemas de hardware e software que afetaram a estabilidade do seu sistema, portanto, você não verá tantos eventos quanto no Visualizador de Eventos.

Clique Ver detalhes técnicos para ler uma explicação do problema. Você também pode escolher Ver todos os relatórios de problemas (que monitor de confiabilidade chama logs) para navegar por todos os problemas de estabilidade que seu PC sofreu recentemente.

Resolver problemas específicos usando logs

Embora o Visualizador de Eventos informe o que causou um erro ou evento crítico em seu PC, seus logs não ajudam a corrigir o problema. Clicando no Ajuda on-line do log de eventos O link em uma janela de propriedades do evento simplesmente envia o log para a Microsoft e abre o site de suporte da Microsoft (na página inicial, não é um artigo relevante).

Para o efeito, existem várias ferramentas online (gratuitas e pagas) que o podem ajudar a resolver os problemas por si identificados. Se você deseja corrigir o problema manualmente, recomendamos visitar o site oficial de suporte da Microsoft e procurar guias e ferramentas de solução de problemas lá. Você também pode visitar sites online como o Microsoft Community, o subreddit r/Windows do Reddit e vários fóruns técnicos para obter informações de usuários e profissionais experientes.

Se você deseja obter informações detalhadas sobre o código de erro/ID do evento que o Visualizador de eventos forneceu antes de passar para a solução, pode usar as ferramentas de pesquisa de erros do Windows para essa finalidade.

Acredite no poder dos troncos

Quando o seu PC começa a agir de forma estranha, os logs do Windows podem fornecer sua arma secreta de solução de problemas. Saber onde encontrar logs, como visualizá-los e o que fazer com suas informações pode ajudá-lo a identificar rapidamente a causa dos problemas e, com sorte, corrigi-los.

Se os logs não tiverem a resposta, existem muitas outras ferramentas gratuitas para diagnosticar problemas do Windows. Alguns você precisará baixar, mas outros são integrados ao sistema operacional.

.